Атака на безжични пакетни радио мрежи

Въведение

Видове безжични мрежи

Достъпът до безжична широколентова радиомрежа може да бъде предоставен чрез: WLAN (безжична локална мрежа), WMAN (безжична градска мрежа) и WWAN (безжична широкообхватна мрежа).

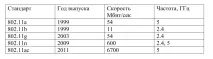

WLAN мрежата се състои от безжичен клиент (абонат) и точка за достъп. Точката за достъп може да бъде свързана директно към интернет или друга мрежова инфраструктура. Като среда за предаване се използва радиочестотната лента ISM от 2,4 и 5 GHz. Принципите на WLAN криптиране са описани в набора от стандарти Wi-Fi 802.11. Редица различни протоколи, дефинирани в това семейство стандарти, имат различни работни честоти и различни максимални пропускателни способности. Обобщение на стандартите е дадено в таблицата по-долу:

Въпреки факта, че 11a заема първото място в горната таблица, 802.11b беше първият, който се появи и стана широко разпространен стандарт за безжични мрежи и едва след това се появиха 11a, 11g и т.н. Факт е, че работата по 11а започна по-рано, а успоредно с това се работи и по 11б, който имаше щастието да бъде завършен по-бързо.

WMANs са форма на безжична мрежа, която има покритие "с размер на град". Типичен представител на такива мрежи е WiMAX (IEEE 802.16), който е безжичен цифров комуникационен стандарт с висока надеждност, скорост на предаване на данни и ефективност. Мрежите, изградени на базата на WiMAX, могат да осигурят покритие до 50 км.

Тук си струва да се отбележи, че концепцията за радиус на покритие на определена безжична технология е много относително и противоречиво нещо. Тук по-скоро говорим за това какъв мащаб е препоръчително да се изградимрежа от определена технология. Ако се опитате много, тогава за 50 км можете да разположите мрежа, базирана на Wi-Fi, но тази мрежа ще бъде ли ефективна? Така че такава класификация е относителна, но не лишена от здрав разум. Продължаваме напред.

WWAN са проектирани да покриват много по-широка област от Wi-Fi или WiMAX, с покритие на междунационална или дори глобална основа. Клетъчните мрежи като GPRS, HSPA, UMTS и, разбира се, глобалното покритие на LTE ще ни осигурят широкообхватни безжични мрежи с голям обхват.

Диаграмата, показана на фигура 1 по-долу, ще помогне да се представи визуално описаната класификация:

Не сме разглеждали PAN (Personal Area Network) персонални мрежи с малък обхват (до 10 метра) и изградени върху технологии като Bluetooth и ZigBee. Ние ще пропуснем тяхното разглеждане, тъй като в по-голямата си част проблемите със сигурността в такива мрежи не са толкова остри, колкото в мрежите, обсъдени по-горе.

Класификация на атаките срещу безжични Wi-Fi мрежи

Взехме решение за класификацията на самите безжични мрежи, сега нека вземем решение за класификацията на атаките срещу тези мрежи. По-долу ще бъдат дадени само общи описания на използваните атаки без подробно описание на тяхното изпълнение. Ще говорим за изпълнението на някои от тях по-долу.

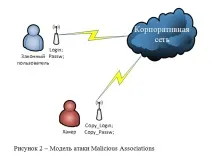

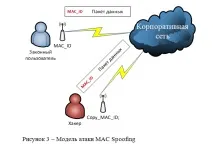

Man-In-The-Middle - човек в средата на атака от посредник. Моделът на атака изглежда така: нападателят се намира между легитимния абонат и точката за достъп. Хакер се свързва с точка за достъп и фалшифицира съобщенията, които абонатите обменят с точката за достъп. Разбира се, абонатът не знае за съществуването на "посредника". Нарушител, който се е свързал с комуникационен канал, може да попречи на протоколапредаване на съобщения, изтриване или изкривяване на информация в него, Фигура 4.

Мрежово инжектиране - позволява на атакуващите да използват точки за достъп, които предават нефилтриран мрежов трафик като Spanning Tree, OSPF, RIP, HSRP. Нападателят може да въведе фалшиви команди за мрежова конфигурация, които могат да засегнат рутери, комутатори и концентратори. В резултат на действие на хакер, цяла мрежа може да изисква рестартиране или дори флашване на голям брой устройства.

Кафе лате. Оригиналното име на атаката, използвано в англоезичната литература. Нарича се така, защото получаването на парола от безжична мрежа отнема по-малко от 6 минути. Общо взето докато се приготвя кафе. :) Тази атака ви позволява да получите WEP ключ директно от операционната система на клиента, докато нападателят дори не трябва да е в зоната на обслужване на безжичната точка за достъп. Накратко, това се прави чрез улавяне на ARP пакет от клиента, извършване на малка манипулация на съдържанието на пакета и след това изпращането му обратно на клиента. Използва се заедно с горния метод.

Отказ от услуга или DoS атака. Буквално преведено като „Отказ от услуга“, това се случва, когато нападател непрекъснато изпраща различни заявки към точката за достъп, като заявка за връзка, съобщения за себе си и други команди. В резултат на огромен брой съобщения точката за достъп може да бъде деактивирана за известно време. След като точката за достъп се върне във въздуха, между всички устройства, които преди това е обслужвала, ще се извърши процедура на "ръкостискане" с размяна на ключове за установяване на връзка. Нападателят може да прихване пакетите за ръкостискане и да получи неоторизиран достъп до системата.

Изброеният списък с атаки есамо върхът на айсберга в сравнение с големия брой видове атаки, които в момента са възможни в мрежата.

Симулирайте атака срещу конкретна Wi-Fi мрежа

В този раздел ще бъде изградена безжична мрежа и нейната атака ще бъде симулирана. Целта на този експеримент е, първо, да демонстрира възможността за хакване на безжична мрежа с помощта на софтуер, който е свободно достъпен в интернет, и, второ, да покаже, че в резултат на тази атака по принцип може да се получи важна и поверителна информация за потребителите.

Експериментът използва лични устройства на потребители, работещи с различни операционни системи и лаптоп. Мониторингът на мрежата се извършва от лаптоп с Windows 10 с помощта на софтуерни пакети: Cain & Абел и Wireshark.

Разглежданите модели на атака включват респонденти, които са били предупредени за експеримента и че са били тествани за възможността за получаване на поверителни данни. Нека разгледаме алгоритмите за атака с описание на използвания софтуер.

Каин & Abel е инструмент за отгатване и възстановяване на пароли за операционни системи на Microsoft. Програмата ви позволява да определяте пароли чрез слушане на мрежовия трафик, както и с помощта на голям брой речници, вграден криптоанализатор, дори е възможно да запишете разговор през VoIP. Програмата може да познае пароли за наличните безжични мрежи, да дешифрира кеширани пароли и да анализира протоколи за маршрутизиране.

По-долу е принципът на използване на C&A софтуер за атака на безжична мрежа чрез алгоритъма Man-In-The-Middle заедно в Caffe Latte.

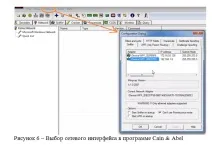

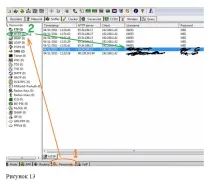

Програмата може да бъде изтеглена от следния уебсайт:оксид.ит. Инсталирането и стартирането на програмата е стандартно, както всяко друго приложение за Windows. След стартиране на програмата, тя трябва да изглежда като тази, показана на фигурата по-долу:

Преди да започнете работа, трябва да се уверите, че в настройките е избрано правилното мрежово устройство, чрез което ще се наблюдава мрежата. Това е от значение, ако вашата работна станция има повече от една. Това става от менюто Configure в горното меню на програмата, Фигура 6.

Фигура 8 показва резултата от работещия бот. Можете да видите, че 4 устройства са намерени в локалната мрежа.

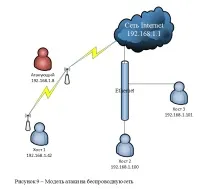

Във връзка с тази мрежа моделът на атака ще изглежда така: нападателят (в този случай нашият компютър) става посредник между хост 1 и изходната точка към глобалния интернет. Хост 1 смята, че атакуващият е рутерът, а рутерът смята, че атакуващият е хост 1. Така атакуващият става хопът, през който преминава целият трафик, Фигура 9.

За да промените ARP протоколите, преминете през разделите: 1–2–3–4. На стъпка 3 се избира конфигурацията на нашия мрежов интерфейс, а на стъпка 4 - атакуваният, Фигура 10.

Ако всичко е направено правилно, трябва да се появи записът, показан на Фигура 11. Щракнете върху Старт / стоп APR, след което състоянието на записа се променя от Idle на Poisoning.

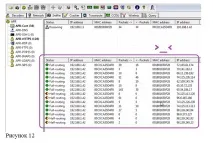

След това всички мрежови операции, извършени от потребителя на слушания компютър, ще бъдат показани в софтуерния пакет в долната част на програмата. В този случай вляво ще бъде показан броят на прихванатите пакети от различни мрежови протоколи: SSH, HTTPS, FTP. Например Фигура 12 показва, че има 128 HTTPS пакета.

По такъв прост начин потребителските идентификационни данни могат да бъдат получени с помощта на разглежданата програма. Да преминем към следващата програма.

Wireshark е анализатор на мрежови протоколи, който ви позволява да преглеждате интерактивно трафика, преминаващ през компютърни мрежи. Програмата е много популярна сред системните администратори и най-вероятно всеки специалист, чиято работа е свързана с работата на компютърни мрежи, е работил в нея поне веднъж. Инструментът е много функционален и включва възможност за тестване на стотици протоколи: Ethernet, 802.11, HDLC, ATM, Bluetooth, USB, Token Ring. Програмата може да дешифрира много протоколи, включително IPsec, Kerberos, SNMP, SSL/TLS, WEP, WPA и WPA2.

Когато сте свързани към мрежата по същия сценарий като по-горе, програмата ви позволява да прихващате пакети. Точно както в предишната програма, първо изберете мрежовия интерфейс и щракнете върху бутона, за да започнете наблюдение на трафика, Фигура 14.

Като щракнете върху RMB върху избрания пакет и щракнете върху разделите Follow - TCP Stream, можете да покажете съдържанието на пакета, в което се виждат полетата за парола и потребител, Фигура 16.

Най-вероятно тези полета ще бъдат криптирани, ако пакетът е пристигнал от Facebook, Vkontakte и други, които са били обходени от сървъра. Следователно, за да дешифрирате паролата, ще трябва да използвате ресурса http://www.onlinehashcrack.com/hash-identification.php#res или помощната програма hashcat.

Между другото, с помощта на Wireshark може да се извърши прихващане на WPA2 парола в Wi-Fi мрежа. За да направите това обаче, трябва да прихванете "handshake" пакетите между абоната и точката за достъп. Има две възможности: или да изчакате, докато това ръкостискане се случи от само себе си, което, разбира се, може да бъде значителнодълго, но както показва практиката, средно - малко повече от 20 часа. Или използвайте втората опция - организиране на DoS атака на точка за достъп. В този случай точката за достъп ще се рестартира за известно време и след като я включи, ще започне връзка с тези абонати, с които е загубила връзка.

Заключение и заключения

Все по-често по улиците, магазините и офисите можете да намерите примамливи надписи Безплатен Wi-Fi, но не трябва да ходите безплатно, забравяйки за сигурността. Атаки като Man-In-The-Middle, Café Latte, Denial-of-Service не са необичайни и както е показано в материалите на тази статия, те лесно се изпълняват с помощта на безплатен софтуер, който може да се инсталира с няколко кликвания на най-популярната в света операционна система от семейството на Windows. Въпреки това, има няколко общи правила за сигурност, които могат да допринесат много за осигуряването на вашето онлайн изживяване: