IP система за защита

Ако системата, нейните елементи и комуникационни линии не са добре защитени, могат да възникнат следните умишлени (нефизически заплахи).

Незаконно проникванев мрежата (фалшификация) на потребител или системен елемент: обект може умишлено да действа като друг обект; това може да послужи като основа за други заплахи, като неоторизиран достъп или фалшификация.

Неоторизиран достъпдо елементи на ИС: опити на обект да проникне в данни, което противоречи на политиката за защита.

Подслушване на комуникационни линии:нарушение на поверителността, свързано с неоторизирано следене на съобщения.

Фалшифициране на информация:Целостта на предадената информация е компрометирана чрез неоторизирано изтриване, вмъкване, модифициране, пренареждане, повторно възпроизвеждане или забавяне.

Отхвърляне на потвърждението на факта:Субектът, участвал в комуникацията, след това отказва да признае факта.

Фалшификация:Субектът фалшифицира информация и твърди, че информацията е получена от друг субект или изпратена на друг субект.

Отхвърляне на услуга:обектът не е в състояние да изпълнява функцията си или пречи на други обекти да изпълняват функциите си.

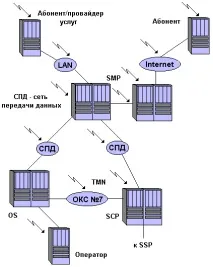

Тези заплахи се отнасят до елементи на IS, както и до комуникационни линии. Потенциалното местоположение на тези заплахи е показано като пример на Фигура 16 във връзка с управлението на IS и на Фигура 17 във връзка с използването на услуги на IS.

Фиг.16. Потенциални заплахи за системата за управление на ИС

На Фигура 16 SMP (Service Administration Node), например, може да бъде директно свързан чрез LAN или ISDN към абонати, доставчици на услуги или уеб сървър. Във връзка с това тамзаплахата от незаконно проникване от абонат, доставчик на услуги или уеб сървър, който има достъп до SMP данни по неоторизиран начин. Предадената информация може да бъде подслушана или модифицирана.

Абонатът може да комуникира чрез интернет с уеб сървър, за да контролира своите IP услуги. Следователно съществува заплаха от незаконно проникване на абоната или данните на този абонат могат да бъдат подслушани или модифицирани в Интернет. Мрежата за управление на IC (TMN) включва конфигурация, управление на грешки и управление на производителността. Ако аларма, която е част от данните за управление на грешки, бъде променена по време на предаване, има възможност за отказ на IC услуги. Неоторизиран достъп до данните за управление на конфигурацията може да доведе до промяна на конфигурацията на IC, за да се свърже вражески SMP.

Много съществуващи IP системи използват само ПИН за удостоверяване на абонат на IP услуга. Тази "слаба идентификация" е изключително ненадеждна, тъй като има голяма вероятност от подслушване или промяна на PIN кода.

Незаконното въвеждане на SCP в SSP може да има опасни последици като фалшиви повиквания, неправилно таксуване или отказ на IP услуги.

Фиг.17. Потенциални заплахи за IP услугите

Преди прилагането на механизми за защита срещу потенциална заплаха, тази заплаха трябва да бъде внимателно проучена. Винаги трябва да имате предвид:

- Каква е вероятността за заплаха (вероятност за възникване)?

- Какви са потенциалните щети (въздействие)?

- Каква е цената за предотвратяване на заплаха чрез SP?

Само ако рискът изглежда висок и потенциалната вреда надвишава цената на адекватно решение на COP срещу даденатазаплаха, това решение ще бъде изпълнено.

Рискът от потенциална заплаха е силно зависим от конкретното внедряване на IS, както и от отделната услуга на IS и от внедряването на механизми за сигурност (напр. PIN или сложна идентификация, местоположение на идентификация, управление на ключове и др.).

На практика рискът може да възникне при чести опити за компрометиране на защитата на мрежата и нейното злонамерено използване. Следователно следните заплахи могат да бъдат определени като най-опасните варианти на риск: незаконно влизане на друг потребител (особено по отношение на плащането за услуги!), подслушване на секретна информация (напр. ПИН), промяна на потребителски данни.

Изборът на механизми за сигурност може да зависи от индивидуалната IP услуга, внедряването на IP системата, физическата среда, в която се намират елементите на системата, и взаимното доверие и връзката между участващите организации. Общото решение обаче трябва да бъде взето възможно най-скоро.

Групите по стандартизация, както и производителите, обмислят този проблем, за да подобрят сигурността на IP системите. Въпреки че вече са въведени много модификации, като защитен достъп до SCP и SMP, новите услуги и новите концепции за проектиране винаги изискват ново разглеждане и оценка на заплахата и, ако е необходимо, допълнителни модификации.