Компютърна документация от А до Я - Информационна сигурност

Как да проверите колко опасно е да плувате в притоците на Амазонка, където се срещат пирани? Откъде знаеш колко опасно е да работиш или да играеш в интернет – виртуално пространство, за чиито невиртуални опасности се говори толкова много? И на двата въпроса може да се отговори само чрез опит.

Тъй като целта на експеримента беше да се определи количествено степента на опасност (което може да стане чрез преброяване на броя и видовете мрежови атаки), за примамка бяха избрани не реални мрежови системи (хостове), а техните имитации. Които обаче били достатъчно правдоподобни, за да подведат крадците. Атаката на виртуален хост е като бокс със сянка. Дори при перфектно владеене на бойни техники, сенките не могат да бъдат повредени. Атаката на виртуален хост е още по-интересна. Целта може да бъде "видяна", "чута" и дори атакувана, но не и хакната. Въпреки че, ако е планирано, хакерът след успешен ход може да получи съобщение като: "О, да, да. Вие ме хакнахте. Чакайте малко, момчетата от някоя организация ще дойдат и ще донесат наградата." По това време лицето, което е инсталирало honeypot хоста, получава подробна информация за нападателя и използваните от него методи.

Предпоставка за появата на имитиращи хостове беше нарастващият успех на мрежовите атаки. Кракерите от комбинирания екип от професионалисти и аматьори бяха далеч пред разработчиците на системи за сигурност. Стана очевидно, че без сериозно проучване на методите, психологията и целите на крадците, сегашната ситуация не може да бъде променена. В резултат на това се появиха няколко проекта, по-късно обединени под общото име Honeynet. За изследване на целите на крадците се използват специално подготвени мрежови системи, които позволяват да се наблюдават действията на нарушителите след нахлуването, като риби в аквариум. Подобенсистемите започват да се наричат honeypot ("honey pot", английски, което образно може да се преведе като "примамка"). Мрежите, образувани от honeypots, се наричат honeynets. Това даде името на изследователския проект. По време на развитието на проекта Honeynet се появиха два вида honeypot системи - изследователски и индустриални. Първите служат за наблюдение и изследване на действията на крадците. Последните само имитират уязвими системи. Тяхната задача е да попречат на натрапници да атакуват работещи хостове. Като имитират по-достъпни цели, те „предизвикват огън върху себе си“, като по този начин идентифицират нарушителите и събират информация, която след това се предава на защитните механизми.

Една от най-интересните индустриални системи honeypot, на базата на която е създаден експериментът, е програмата Honeyd. Разработчик - Нилс Провос. Програмата се разпространява под BSD лиценз. Honeyd беше адаптиран да работи на Windows системи от Майкъл Дейвис.

Honeyd създава виртуални мрежови системи. Като го стартирате на мрежов компютър, можете да симулирате до 65535 хоста. За всеки от тях е възможно да се зададе собствена конфигурация. Едно от основните предимства на Honeyd е възможността за симулиране на до 563 различни операционни системи и техните модификации, за което се използват базите данни на мрежовия скенер nmap и xprobe. Дори сложните изследователски методи няма да разграничат създадените от Honeyd виртуални хостове от техните събратя в реалния свят. Работата на услугите за мрежова симулация се осигурява чрез изпълнение на прости интерактивни програми - скриптове или чрез препращане (проксииране) на заявки към съществуваща работеща услуга. Освен това виртуалните хостове могат да бъдат свързани в мрежа. Като укажете топологията на една или повече виртуални мрежи, зададете схемата за маршрутизиране и определите процента на загуба на пакети, можете да накарате атакуващия да се почувства лесенкопаене и отклонете вниманието му от работещата мрежа.

| Защитна стена (защитна стена, защитна стена) - реализирано софтуерно или хардуерно средство за филтриране на мрежов трафик между две мрежи или компютър и мрежа (персонална защитна стена). |

Анализът на мрежовия трафик е задача на системите за откриване на мрежови прониквания (Network Intrusion Detection System, NIDS). Това е един вид аналог на антивирус, адаптиран да работи в мрежата. Една добре установена комбинация от "защитна стена и система за откриване на проникване" значително ще увеличи шансовете за устояване на ненатрапчивото внимание на професионалните хакери.

Същото важи и за сканиране на мрежови системи (определяне на наличните услуги, техните типове и версии) - това действие само по себе си не подлежи на юрисдикция.

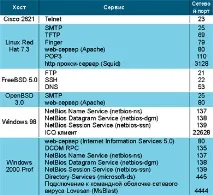

За провеждане на експеримента беше създадена малка виртуална мрежа с помощта на Honeyd: рутер Cisco 2621 (IOS 12.1(6)) и персонални компютри, работещи под Linux Red Hat 7.3 (ядро 2.4.18), FreeBSD 5.0, OpenBSD 3.0, Windows 98SE, Windows 2000 Professional. Списъкът на услугите е даден в таблицата. (виж следващата страница)

Имайте предвид, че манекенът на хоста на Windows 2000 Professional вече е "заразен" с мрежовия червей Lovesan. Остава само да се свържете.

|

Въз основа на резултатите от проверката се съставя протокол. Той включва описание на всички открити недостатъци на изследваната система, както очевидни, така и потенциални, както и техния анализ и препоръки за отстраняване.

В допълнение към персоналните скенери за сигурност, инсталирани на компютър, като ISS IS (Интернет скенер), SSS (Shadow Security Scanner), Nessus, можете да използвате услугите на онлайн скенери на уеб ресурси VOID.ru, COTSE.com или SygateTech.

Данните са събирани в продължение на десет дни. Представяме анализираните резултати от експеримента под формата на списък с кратки тези:

- хостът се открива от нарушители в рамките на 5-6 минути след включване;

- в рамките на три часа всички хостове и всички мрежови услуги бяха атакувани;

- средната продължителност на атаката е няколко секунди;

- плътността на атаките не зависи от времето на деня;

- понякога всички хостове в мрежата са били сканирани преди атаката, а понякога атаката е била насочена само към един произволен хост;

- може да минат няколко дни между сканирането и атаката, но обикновено атаката следва веднага;

- повечето нападатели се интересуват само от определен тип мрежова услуга;

- Най-привлекателни за хакерите се оказаха мрежовите ресурси на Windows системите (DCOM RPC, netbios-ssn и др.) - 64% от атаките; следващите по важност цели са пощата (главно работа на спамърите) и уеб сървърите, съответно 23% и 9%;

- значителна част от атаките са извършени от хостове на Windows- 57%, но трябва да се отбележи, че се предполага, че три четвърти от тях са били заразени с мрежови червеи (Lovesan, Welchia, CodeRed), които са инициирали тези атаки. Следващите най-често срещани операционни системи сред атакуващите са FreeBSD - 26% и Linux - 12%;

- и в заключение, защитата на самите крадци далеч не винаги е била перфектна.

Ще дам и няколко цифри за любителите на статистиката.

По време на експеримента са отбелязани 2359 мрежови инцидента. Средно на ден са регистрирани различни атаки от 184 уникални хоста, а за целия период са регистрирани опити за хакване от 1143 уникални хоста. Общият трафик на нападателите възлиза на приблизително 130 MB; от тях 53 MB се дължат само на два инцидента (опит за хакване на DNS сървъра и услугата Windows - microsoft-ds).

Разбира се, резултатите говорят само за статистиката на атаките и не отразяват надеждността на определена операционна система.

Експериментът приключи. Данните са анализирани. Уведомени са собствениците на интернет ресурсите, от които са извършени атаките. Време е да обобщим.

От анализа на събраната информация може лесно да се заключи, че интернет е доста агресивна среда. Но реалната опасност от проникване в мрежата, както и агресивността на пираните, често се преувеличава. Местните изследвали поведението на тези хищни риби. Те спокойно се къпят в реката през дъждовния сезон и не бързат да влязат във водата по време на суша. Следвайки тези прости правила за безопасност, индианците живеят тихо близо до Амазонка, разказвайки страшни истории на туристите срещу няколко монети. Така че в Интернет спазването на прости правила за сигурност (защитна стена + антивирусна защита + актуализиран софтуер + малко здрав разум) ще помогне за значително увеличаванесигурност на мрежовата система. И никой не е застрахован от трагични инциденти и от вниманието на професионалисти и каймани.