Микросегментиране на мрежи в примери за това как това умело усукано нещо реагира на различни атаки

Преди това, когато беше необходимо да се раздели нещо (например сървъри за обработка на плащания и офис потребителски терминали), те просто изградиха две независими мрежи с мост за защитна стена в средата. Той е прост, надежден, но скъп и не винаги удобен.

По-късно се появиха други видове сегментиране, по-специално по права, базирани на карта на транзакция. Успоредно с това се разработиха ролеви схеми, при които на машина, човек или услуга се присвояват собствени специфични права. Следващият логичен завой е микросегментирането във виртуалните инфраструктури, когато около всяка машина се поставя DMZ.

В България все още има единични изпълнения на подобни защитни конструкции, но скоро определено ще станат повече. И тогава ние, може би, дори няма да разберем как е възможно да живеем без такова нещо. Нека разгледаме сценариите за атака в такава мрежа и как тя реагира на това.

Какво е микросегментация

Микросегментирането е техника за сигурност, която позволява на приложенията на центъра за данни да бъдат присвоявани политики за микросигурност до нивото на натоварване. В по-приложно приложение това е модел за сигурност на центъра за данни. Прилагането на политики за мрежова сигурност се осигурява от защитни стени, интегрирани в хипервайзори, които вече присъстват в центъра за данни. Това осигурява повсеместна защита. В допълнение, политиките за сигурност могат да бъдат удобно модифицирани, дори автоматично, и динамично адаптирани към променящите се работни натоварвания.

Как беше преди

Ето го "каменната ера" на съвременните мрежи - неуправляеми мрежи:

По-точно, би било каменната ера, ако мрежите като цяло бяха физически разделени от липсата на връзки. Но тук те са свързанирутер и защитени от хардуерни защитни стени на кръстовищата. Това е добър вариант точно докато не влезете в реалния свят.

Ето следващия кръг от еволюцията на защитата:

Днес повечето компании използват сървърни клъстери, за да въртят инфраструктурата си като цяло. Ето пример за Aeroexpress - всъщност има един клъстер и две виртуални подмрежи - за офиси за продажби (обикновени потребители) и за банкиране, тоест сетълмент на билети. Преди внедряването имаше само една мрежа и на теория касиерът можеше да измъкне сървъра с издаването на билети. Следващата логична стъпка след такова разделяне е още по-голяма виртуализация и изграждане на микросегменти, но не на хардуерно ниво, а на ниво гъвкави права за обслужване. Това значително улеснява администрирането в сравнение с класическата задача за фино разделяне на 2-3 машини и прави живота много по-лесен по отношение на надеждността на защитата в клъстер. Всеки микросегмент гледа на съседния като на външен свят, а не като на съзнателно доверен.

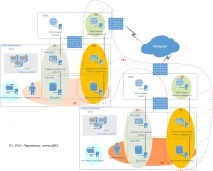

Това е една от най-простите схеми, където в зависимост от задачите се използват пресичания на различни периметри. Ето как може да изглежда:

В тази диаграма, както можете да видите, проблемите с мащабирането на мрежовите компоненти са решени (разгърнати чрез внедряване на нови VM), възможно е да се използва всяко мрежово оборудване, възможно е да се контролира хоризонталното разпределение на VM трафика, VLAN се заменят с VxLAN, чийто лимит е около 16 милиона интерфейса. Освен това, ако разгледате цветовата диференциация на схемата, като използвате примера на Лична сметка - 1, можете да видите следните сценарии:

- сървърите на приложения, разположени на различни физически обекти, са разположени в една и съща логическа мрежа P6 (оранжеви овали);

- докато уеб сървърите на същотоЛичен акаунт - 1 вече са в различни логически мрежи (зелени овали P4 и P5);

- всички сървъри, изпълняващи личен акаунт - 1, от своя страна са разположени в една логическа мрежа P10 (зоната е маркирана с пунктирана линия).

Може би вече сте разбрали всичко и сега искате да знаете колко трудно е да се поддържа. Така че в новите версии на хипервайзорите такива структури се поддържат веднага.

Основната тема на такива внедрявания на микросегментиране е защитата на критични услуги в контекста на клъстерни и персонални облачни технологии.

Пример: Има работна машина на счетоводител, на която по време на нормална ежедневна работа се прилагат политики като „Счетоводна работна станция“, които позволяват достъп до интернет и до общи инфраструктурни услуги. Когато банката-клиент бъде стартирана, политиките незабавно ще приоритизират обработката на правилата, свързани конкретно с трафика на банката-клиент, и неговият трафик ще бъде прехвърлен само към посочения IP / DNS на банковия сървър, като е задължително да премине такъв трафик през допълнителни инструменти за защита на информацията (например DPI сървър). Клиентската банка се затваря - става отново "Счетоводно работно място".