SNMP версия 3, блог за криптиране

Пълната липса на удостоверяване в протоколите SNMPvl/SNMPv2 прави мрежата уязвима към голямо разнообразие от заплахи за сигурността. Що се отнася до сигурността на архитектурата на протокола SNMPv3, най-известните заплахи включват незаконно проникване в мрежата, промяна на информацията, прихващане и промяна на потока от съобщения.

Другите два вида заплахи, отказ на услуга и анализ на трафика, се считат за по-малко важни и архитектурата на протокола SNMPv3 не гарантира защита срещу тях. Тези два вида атаки не се обсъждат в тази глава.

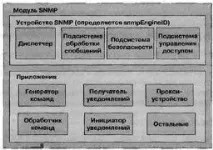

Архитектурата на протокола SNMPv3 е модулна по природа, както е показано на фигура 2. 58.5. Модулността на архитектурата позволява тя да се променя с времето в съответствие с развитието на SNMP стандартите. Всяко устройство с SNMP протокол съдържа SNMP модул, който включва мениджър, подсистема за обработка на съобщения, подсистема за мрежова сигурност и подсистема за контрол на достъпа. Може също да включва различни приложения на SNMP протокол, които извършват специфична функционална обработка на данни за управление.

Фиг. 58.5. SNMPКомпоненти на устройството

Всеки тип SNMP устройство има SNMP модул и различни приложни модули. Например, един SNMP мениджър трябва да включва устройство с приложения за генератор на команди и/или приемник на известия. SNMP агентът трябва да включва отговарящ на команди и/или приложения за иницииране на известия.

SNMP устройството има един SNMP модул, който предоставя услуги за изпращане, получаване и обработка на съобщения, удостоверяване и криптиране на съобщения и услуга за контрол на достъпа до управляван обект. Тези услуги се предоставят, както следва:

•Мениджърът позволява едновременна поддръжка на множество версии на SNMP съобщения в SNMP модула. Той изпраща и получава SNMP съобщения и разпространява SNMP модули с данни към SNMP приложения. В случай, че е необходимо да се подготви SNMP съобщение или да се извлекат данни от SNMP съобщение, диспечерът предава решението на тези задачи на модела за обработка на съобщението, като взема предвид версията на съобщението; този модел се намира в подсистемата за обработка на съобщения.

• Подсистемата за съобщения е частта от SNMP модула, която взаимодейства с мениджъра по време на обработката на специфични за версията SNMP съобщения. Той потенциално съдържа няколко модела за обработка на съобщения за SNMPv3, SNMPv2, SNMPvl и други.

• Подсистемата за сигурност предоставя услуги за сигурност като удостоверяване и поверителност.

Следват модулите на приложението.

• Генераторът на команди следи и обработва контролни данни. Той също така генерира и обработва Get, GetNext, GetBulk и Set PDU отговори.

• Командният манипулатор осигурява достъп до контролни данни. Той получава PDU от горните типове (генерирани от отговарящия на командата), генерира съобщение за отговор и го изпраща на заявителя.

• Инициаторът на известяване инициира асинхронни съобщения. Той наблюдава системата и след това, в зависимост от функциите, възложени му от конфигурацията, генерира Trap или Inform съобщение и го изпраща до предварително определени устройства получатели.

• Получателят на известието обработва асинхронни съобщения. Той сканира данните, преминаващи през мрежата, за да открие уведомителни съобщения, командни съобщения за прихващане и информационни съобщения. Ако полученото съобщениее информационен, той изпраща отговор на своя инициатор.

• Прокси препращащият препраща SNMP съобщения между устройствата. Внедряването на препращащото прокси приложение не е задължително и не е задължително.

RFC, които дефинират протокола SNMPv3, описват проблемите със сигурността на два различни етапа: получаване/предаване на съобщения и обработка на съдържанието на съобщението. SNMPv3 RFC използват термина "сигурност" за обозначаване на аспектите на сигурността на ниво съобщение и термина "контрол на достъпа" за аспектите на сигурността на операциите на протокола.

Типичните функции за сигурност на ниво съобщение са удостоверяване, криптиране и стареене. По време на обработката на съобщението може да се изисква контрол на достъпа. Той ограничава достъпа до управлявани обекти за извършване на операции върху тях. Моделът за контрол на достъпа дефинира механизмите, които решават дали достъпът до управляван обект е разрешен.

SNMP използва концепцията за принципал за поддръжка на услуги за сигурност и контрол на достъпа. Принципал е устройство, от чието име се предоставят услуги или се извършва обработка. Принципалът може да бъде единичен обект, изпълняващ специфична роля, набор от такива обекти, всеки от които изпълнява специфична функция, приложение или набор от приложения или комбинация от горните. Самоличността на принципала се използва за определяне на функциите за сигурност, които да се използват при комуникация с агента. Архитектурата на протокола SNMPv3 дефинира три нива на сигурност: без удостоверяване и без защитаповерителност, удостоверяване и липса на поверителност и удостоверяване и поверителност.

Модел на мрежова сигурност за отделен потребител

RFC 3414, Модел на защита, базиран на потребителя за SNMPv3, определя следните изисквания.

• Протоколът HMAC-MD5-96 трябва да се поддържа като протокол за удостоверяване.

• HMAC-SHA-96 също трябва да се поддържа като протокол за удостоверяване и допълнителни или заместващи протоколи за удостоверяване по-горе може да се поддържат в бъдеще.

Обърнете внимание, че протоколът HMAC-MD5-96 използва MD5 (вижте RFC 1321, Message Digest 5) като функция за хеширане за режим на базиран на хеш код за удостоверяване на съобщения (HMAC). Протоколът MD5-96 съкращава изхода до 96 бита. Протоколът HMAC-SHA-96 прави същото, но използва SHA (SHA-N1ST) като хеш функция. Протоколът HMAC (вижте RFC 2104) е механизъм за удостоверяване на съобщения, а MD5 и SHA се използват като криптографски хеш функции.

Аспектът на поверителността определя използването на CBC-DES симетрично криптиране заедно със специфичен за потребителя модел на сигурност. В бъдеще те могат също да бъдат определени като добавки или заместители на други протоколи за поверителност. CBC-DES е режим на стандарт за шифроване на данни (DES) с конкатенация на шифрови блокове, който при поискване USM използва, за да шифрова съобщението, което изпраща, и да попречи на трети страни да прочетат съдържанието на съобщението.

Базиран на изглед модел за контрол на достъпа

Както е определено вRFC 3415, VACM за SNMP, подсистемата за контрол на достъпа на SNMP устройството проверява дали заявеният тип достъп (четене, писане, уведомяване) е разрешен на дадения екземпляр. Когато SNMP устройство обработва заявка за извличане (Get, GetNext, GetBulk) или заявка за актуализиране (Set), то трябва да извършва контрол на достъпа. Например, приложение за отговор на команди прилага контрол на достъпа, когато обработва заявка, която получава от приложение за генериране на заявки. Преди да изпрати SNMP уведомително съобщение (инициирано от приложението, създаващо известието), устройството с SNMP протокол също трябва да извърши контрол на достъпа.

Контролът на достъпа се конфигурира от група потребители, като всяка група може да включва няколко потребители. Политиката за сигурност трябва да бъде предварително конфигурирана на SNMP устройствата, които извършват контрол на достъпа. За да разработи политика за контрол на достъпа, администраторът първо определя какъв тип операция може да се използва от тази група (четене, писане или уведомяване). След това администраторът определя правата за достъп за тази операция. Например, агент може да бъде конфигуриран да позволява на група потребители да четат само един MIB (или част от MIB). Може също да бъде конфигуриран така, че друга група потребители да може да пише в множество M1B обекти.

Управление чрез SNMP

SNMP е протокол за разпределено управление. Системата може да функционира единствено като NMS, или като агент, или и двете. В последния случай друга NMS може да изиска устройствата да се управляват от системни заявки, да се предоставят обобщени обобщения на получената информация илисистемата съобщи за съхранената информация за локално управление.

Справочник на SNMP протокол: формати на SNMP съобщения

SNMPv2 съобщенията се състоят от заглавка и PDU. Основният формат на SNMP съобщенията е показан на фигура 1. 58.6.

Фиг. 58.9. SNMP Trap PDUполета

Полетата, показани на фиг. 58.9.

• Компания. Типът управляван обект, който е генерирал прекъсването.

• Адрес на агента. Адресът на управлявания обект, който е генерирал прекъсването.

• Общ тип прекъсване. Номер на общ тип прекъсване.

• Код за прекъсване. Номерът на специалния тип прекъсване.

• Времево клеймо. Времето, изминало между последната реинициализация на мрежата и генерирането на прекъсването.

• Променливи. SNMP PDU поле за данни. Всяка променлива съответства на определен обект и неговата текуща стойност.

Протоколът SNMP е протокол на приложния слой на TCP/IP протоколния стек. Създаден е за стандартизиране на архитектурата за управление на мрежата. Протоколът SNMP използва схема, която включва станции за управление на мрежата (мениджъри), които наблюдават и управляват мрежови устройства. Мениджърът също действа като интерфейс между самата мрежа и мрежовия администратор. Управляваното устройство има инсталиран софтуер на агент, който взаимодейства с мениджъра, използвайки набор от протоколни операции като Get, Set, Get, Next, GetBulk и Trap. Тези операции работят върху набор от йерархично организирани променливи, наречени MIB, които се поддържат от софтуера на агента на управляваните устройства.

За да разширите възможностите на SNMP протокола, няколковерсия на този протокол. Най-новата версия на този протокол (SNMPv3) преодолява ограниченията на предишните версии, свързани със сигурността на мрежата, и включва нови функции, свързани с удостоверяване, криптиране и контрол на достъпа.

Trap PDU формат

На фиг. Фигура 58.9 показва полетата на SNMP Trap PDU.

1.Какъв е основният недостатък на SNMPv3 и SNMPv2, който SNMPv3 коригира?

Унифицирано ръководство за мрежови технологии, 4-то издание. : пер. от английски. - М .: Издателство "Уилям", 2005. - 1040 с.: ил. - Парал. синигер. английски