Turla и сателитно интернет управление APT-атаки в небе, Securelist

Как операторите Turla прихващат сателитни интернет канали

APT групите имат много проблеми за решаване. И може би най-големият е честото изтегляне и спиране на домейни и командни и контролни сървъри. От време на време сървърите се конфискуват от правоприлагащите органи, те също могат да бъдат затворени от доставчиците на интернет услуги. Понякога тези сървъри се използват за определяне на физическото местоположение на нарушителите.

Най-напредналите престъпни групировки и потребителите на комерсиални хакерски инструменти са решили проблема с изключването на сървъри, като преминат към използване на сателитни интернет канали. Вече открихме три различни фракции, използващи сателитни канали за достъп, за да маскират своите кампании. Най-интересният и необичаен от тях е Turla.

Групировката Turla се отличава не само със сложността на инструментариума, който включва руткита Uroboros (известен още като Snake) и механизми за заобикаляне на „въздушни пропуски“ чрез многостепенни прокси сървъри в локални мрежи, но и с гениалния механизъм на сателитни командни и контролни сървъри, използвани в последните етапи на атаката.

В този блог искаме да хвърлим малко светлина върху механизмите на сателитните командни сървъри, които APT съзвездията като Turla/Snake използват за контрол на жертви с висока стойност. Тъй като тези механизми стават все по-популярни, системните администратори трябва да разработят правилната стратегия за защита срещу тези видове атаки.Вижте индикатори за инфекция (IOC) в приложението.

Технически характеристики

От 2007 г. най-напредналите APT групи, включително Turla, злонамерено, макар и сравнително рядко, използват сателитни комуникации, за да управляват своите кампании.- най-често инфраструктурата на командни и контролни сървъри. Този метод предоставя някои предимства (например, затруднява идентифицирането на операторите зад атаката), но в същото време създава определени рискове за нападателите.

От една страна, тези предимства са важни, тъй като действителното местоположение и оборудването на командно-контролния сървър могат лесно да бъдат локализирани и физически конфискувани. Сателитният приемник може да бъде разположен навсякъде в зоната на сателитно покритие и обикновено е доста голям. Методът, използван от групата Turla за хакване на връзки надолу, е анонимен и не изисква абонамент за сателитен интернет.

От друга страна, недостатъкът е ниската скорост и нестабилността на сателитния интернет.

Първоначално ние и други изследователи не можахме да разберем дали нападателите наемат търговски сателитни интернет канали или хакват интернет доставчици и провеждат MitM атаки (атаки човек по средата) на ниво рутер, за да прихванат потока. Ние анализирахме тези механизми и стигнахме до поразително заключение: методът, използван от групата Turla, е невероятно прост и ясен. В същото време осигурява анонимност, много евтино внедряване и управление.

Реални канали, MitM атаки или BGP хак?

Един от начините, които APT групите могат да използват, за да защитят своя C&C трафик, е като наемат сателитни интернет канали. Въпреки това, дуплексните сателитни връзки са много скъпи: проста 1 Mbps дуплексна сателитна връзка в двете посоки може да струва до $7000 на седмица. Цената може да бъде значително по-ниска в случай на дългосрочни договори, но честотната лента пак ще бъде скъпа.

Очевидно такива очевидни мащабни атаки не саможе да бъде дълъг и това е едно от основните условия на APT кампаниите. Следователно MitM атака чрез прихващане на трафик е малко вероятна, освен ако нападателите директно контролират някои точки в мрежата с висока честотна лента, като опорни рутери или оптични влакна. Има признаци, че този тип атаки стават все по-често срещани, но има много по-лесен начин за прихващане на сателитен интернет трафик.

Хакване на DVB-S сателитен канал

За хакване на DVB-S сателитни канали вече е писано няколко пъти, а на конференцията BlackHat 2010 изследователят на S21Sec Леонардо Нве Егеа направи презентация за хакване на DVB сателитни канали.

За да хакнете DVB-S сателитни канали, трябва:

- сателитна чиния, чийто размер зависи от географското местоположение и конкретния спътник

- сателитен конвертор (LNB)

- специален сателитен DVB-S тунер (PCIe карта)

- Компютър, за предпочитане с Linux

Чинията и LNB са повече или по-малко стандартно оборудване, а най-важният компонент е платката. Най-добрите DVB-S платки сега се произвеждат от TBS Technologies. Най-добрата базова платка за тази задача може да бъде платката TBS-6922SE.

Платка PCIe TBS-6922SE за приемане на DVB-S канали

Платката TBS е особено подходяща за тази задача, тъй като има специални драйвери за режим на ядрото на Linux и поддържа функцията за грубо сканиране (груба сила), която ви позволява да проверявате широки честотни ленти за сигнали, които представляват интерес. Можете, разбира се, да използвате други PCI или PCIe карти, но USB картите трябва да се избягват, тъй като те саВ повечето случаи те не осигуряват желаното качество.

За разлика от дуплексния сателитен интернет, връзките надолу се използват за ускоряване на изтеглянията; те са евтини и лесни за инсталиране. В същото време каналите не са първоначално защитени и не използват криптиране за объркване на трафика. Това създава възможности за злонамерена употреба.

Интернет компаниите за връзка надолу използват телепорти, за да изпращат трафик към сателита. Сателитът предава трафик към определени зони на земята в Ku-обхвата (12-18 GHz) чрез маршрутизиране на определени IP класове чрез телепорти.

Как да хакна сателитен интернет?

В този случай легитимният потребител на канала просто игнорира този пакет, тъй като той пристига на затворен порт (например 80 или 10080). Важна забележка тук е, че когато пакет пристигне на затворен порт, на източника обикновено се отговаря с RST или FIN пакет, което показва, че пакетът не се очаква. Въпреки това, за бавни връзки се препоръчва използването на защитни стени, които просто ОТПУСКАТ пакети, предназначени за затворени портове. Това създава възможност за злонамерено използване.

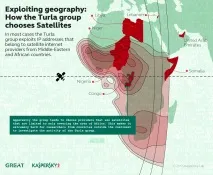

По време на анализа открихме, че нападателите на Turla са използвали няколко доставчици на DVB-S сателитен интернет, които предоставят предимно интернет канали за връзка надолу за Близкия изток и Африка. Интересно е да се отбележи, че Европа и Азия не са включени в зоната на покритие на тези лъчи. Това означава, че чинията трябва да бъде инсталирана в Близкия изток или Африка. Антената може да се монтира и в други зони, но тогава трябва да е много по-голяма, от 3 м в диаметър, за да усили сигнала.

Могат да се използват различни инструменти за изчисляване на размера на плочата,включително онлайн ресурси като satbeams.com:

Пример за изчисляване на параметрите на антената - (c) www.satbeams.com

| md5 | 0328dedfce54e185ad395ac44aa4223c |

| Размер | 91136 байта |

| Тип | Windows PE |

C&C конфигурация на задната врата на Agent.DNE

Интересна особеност на кампаниите Turla е редовното използване на сателитни интернет канали. Тези канали работят не повече от няколко месеца. Все още не е ясно дали това се дължи на ограничения, наложени от самата група от съображения за оперативна сигурност, или причинено от други, затварящи канала в резултат на злонамерено поведение.

Техническият метод, използван за създаване на тези интернет връзки, се основава на хакване на честотната лента на връзката надолу на различни интернет доставчици и подправяне на пакети. Този метод е лесен за прилагане и осигурява по-високо ниво на анонимност от всички конвенционални методи като наемане на виртуален частен сървър (VPS) или хакване на легитимен сървър.

Първоначалната инвестиция за прилагане на този метод на атака е по-малко от $1000, а цената на текущата поддръжка е по-малко от $1000 на година. Като се има предвид простотата и евтиността на метода, човек може само да се изненада, че други APT групи не го използват. Въпреки че този метод осигурява безпрецедентно ниво на анонимност, поради логистични причини е по-лесно да разчитате на брониран хостинг, множество нива на прокси или хакнати уебсайтове. Всъщност групата Turla използва всички тези методи, поради което нейните кампании за кибершпионаж са толкова многостранни, динамични и гъвкави.

Ако този метод стане широко разпространен сред APT-групи или, още по-лошо, киберпрестъпни групи, това ще създаде сериозен проблем за специалистите по ИТ сигурност и контраразузнавателните агенции.

* Потребителите на Kaspersky Intelligence Services могат да получат пълния текст на статията за използването на сателитни интернет канали от съзвездието Turla.

Индикатори за инфекция (МОК)

84.11.79.6 41.190.233.29 62.243.189.187 62.243.189.215 62.243.189.231 3.187.223 82.146.166.56 82.146.16 6.62 82.146.174.58 83.229.75.141 92.62.218.99 92.62.219.172 92.62.220 .170 92.62.221.30 92.62.221.38 <2 3>209.239.79.121 209.239.79.125 209.239.79.15 209.239.79.152 209.239.79.3 3 209.239.79.35 209.239.79.47 <2 3>209.239.79.52 209.239.79.55 209.239.79.69 209.239.82.7 209.239.85.240 209.239.89.100 217.194.150.31 217.20.242.22 217.20.243.37

Имена на хостове:

accessdest.strangled[.]net bookstore.strangled[.]net bug.ignorelist[.]com cars-online.zapto[.]org chinafood.chickenkiller[.]com coldriver.strangled[.]net developarea.mooo[.]com downtown.crabdance[.]com eas port-news.publicvm[.]com eurovision.chickenkiller[.]com fifa-rules.25u[.]com forum.sytes[.]net goldenroade.strangled[.]net greateplan.ocry[.]com health-everyday.faqserv[.]com highhills.ignorelist [. ]com hockey-news.servehttp[.]com industrywork.mooo[.]com leagueoflegends.servequake[.]com marketplace.servehttp[.]com mediahistory.linkpc[.]net music-world.servemp3[.]com new-book.linkpc[.]net newgame.2waky [.]com newutils.3utilities[.]com nhl-blog.servegame[.]com nightstreet.toh[.]info olympik-blog.4dq[.]com onlineshop.sellclassics[.]com pressforum.serveblog[.]net radiobutton.mooo[.]com sealand.publicvm[.]com securesource.strangled[.]net softstream.strangled[.]net sportacademy.my03[.]com sportnewspaper.strangled[ .]net supercar.ignorelist[.]com supernews.instanthq[.]com supernews.sytes[.]net telesport.mooo[.]com tiger.got-game[.]org top-facts.sytes[.]net track.strangled[.]net wargame.ignorelist[.] com weather-online.hopto[.]org wintersport.mrbasic[.]com x-files.zapto[.]org

0328dedfce54e185ad395ac44aa4223c 18da7eea4e8a862a19c8c4f10d7341c0 2a7670aa9d1cc64e61fd50f9f64296f9 49d6cf436aa7bc5314aa 4e78608872d8 a44ee30f9f14e156ac0c2137af595cf7 b0a1301bc25cfbe66afe596272f56475 bcfee2fb5dbc111bfa892ff9e19e45c1 d6211fe c96c60114d41ec83874a1b31d e29a3cc864d943f0e3ede404a32f4189 f5916f8f004ffb85e93b4d205576a247 594cb9523e32a5bbf4eb1c491f0 6d4f9 d5bd7211332d31dcead4bfb07b288473