Cisco ASA 8

NAT е може би едно от най-важните неща в ASA и за да работите уверено с ASA, трябва ясно да разберете принципите на NAT.

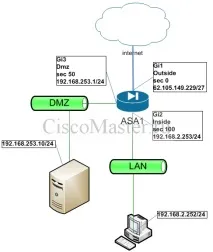

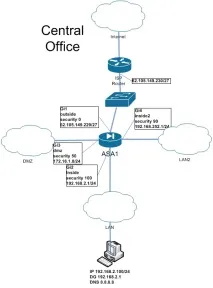

В предишната част изградихме мрежа с ASA, която свързва вътрешните и външните подмрежи с два интерфейса: вътрешен и външен. Тук ще добавим DMZ мрежа към нашата мрежа, както и dmz интерфейс. Ще разгледаме и самата имплементация на NAT за двете версии на ASAprior_8.3 иpost_8.3.

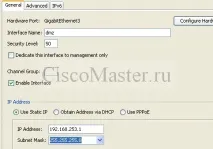

настройка на dmz интерфейс

Първо, нека проверим нашите връзки, конфигурирани в последната част:

Всичко изглежда работи и можем да започнем да конфигурираме dmz интерфейса.ASDM > Конфигурация > Настройка на устройството > Интерфейси

CLI

Проверете

Стар NAT

Тъй като все още има много устройства, работещи със стари версии на IOS (pre8.3), трябва да можем да конфигурираме и "Old NAT".

Първо, в старата версия имаше следната команда:nat-control - пакетите трябва винаги да преминават отвътре навън. Тези. ако NAT не е конфигуриран, пакетът няма да отиде в Интернет.no nat-control - пакетите отвътре навън могат да искат без nat, използвайки чисто маршрутизиране.

По-новите версии се държат така, сякаш винаги са "no nat-control", т.е. подобно на IOS рутери: ако NAT е конфигуриран, тогава преводът се извършва в съответствие с правилата. Пакетите, които не попадат под превод, просто се маршрутизират според таблицата за маршрутизиране.

Нека сега да разгледаме настройките на NAT:

Така, както можете да видите, за всеки интерфейс, за всяка зона, трябва да регистрирате свой собствен NAT или PAT, а това може да се превърне в наистина трудна задача в голяма мрежа, когато има десетки такива (виртуални) интерфейси.

access-list NONAT permit ip (източна мрежа към целева мрежа) nat (вътре) 0 acces-lst NONAT Тази конструкция се използва за деактивиране на NAT за определен трафик. Това е необходимо, например, при изграждане на тунел от място до място. Не трябва да има превод в тунела. Идентификатор"0" е запазено число, което казва на системата, че NAT с този номер всъщност няма да бъде natted.

В сравнение със стария, новият NAT е много по-прост и по-интуитивен.

По същия начин два вида NAT се използват най-често в защитната стена на ASA:

Или, което е същото:

Или, което е същото:

Като цяло в новите версии 8.3 и по-нови NAT се реализира в два типа

- Мрежов обект NAT или Auto NAT е това, което току-що демонстрирахме.

- Два пъти NAT / Ръчен NAT

Cisco препоръчва използването на мрежов обект NAT, защото е по-лесно. Twice NAT се използва в по-сложни случаи, защото има много повече опции.

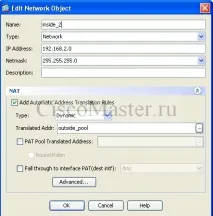

Тук ще използваме типаМрежов обект NAT (Auto NAT).

Конфигурация > Защитна стена > NAT правила Изберете Добавяне на мрежов обект NAT правило

CLI

Както можете да видите, този тип NAT е свързан с мрежовия обект, т.е. към вътрешната мрежа, към която действително се прилага този NAT.

Проверете

Обърнете внимание наРаздел 2 тук. В терминологията на ASA има три типа или секции на NAT:

- Два пъти NAT / Ръчен NAT (много гранулиран)

- Автоматичен NAT (обект NAT)

- Два пъти NAT / Ръчен NAT (след "auto NAT")

Току-що извършихме Auto NAT (Object NAT), поради което се показва раздел 2.

Тук можете да видите флага "i", което означава динамично, което всъщностние сме създали.

Друга опция за конфигуриране на nat:

тук посочихме, че вътрешният интерфейс е вътре

Опция за внедряване на PAT:

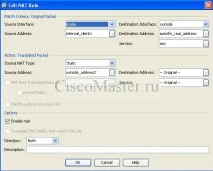

Два пъти NAT / Ръчен NAT

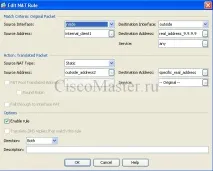

За да разрешим този проблем, ще добавим Manual NAT:Configuration > към вече съществуващата конфигурация. Защитна стена > Правила за NAT Изберете Добавяне на правило за NAT преди правила за NAT за "Мрежов обект" - това всъщност е ръчен NAT.

Както можете да видите, сега имаме NAT политики в два раздела: Раздел 1 и Раздел 2.

Припомнете си отново: В терминологията на ASA има три типа или секции на NAT:

- Ръчен NAT (много подробен)

- Автоматичен NAT (обект NAT)

- Ръчен NAT (след "auto NAT")

Правилата за ръчен NAT или NAT преди "мрежов обект" NAT правилата са по-специфични и имат предимство пред автоматичния NAT (обектен NAT). Съответно всичко, което не попада в Manual NAT, отива в раздел 2, а след това в раздел 3.

Можем да разменим нашите правила, след което Manual NAT ще бъде поставен след Auto NAT:

Така Раздел 1 и Раздел 3 се различават един от друг само по местоположението на правилата, но не и по тяхното естество. Но с тази конкретна конфигурация нашият ръчен NAT няма да работи, защото заявките няма да го достигнат.

Както можете да видите, Twice NAT е същият Manual NAT, но с промяна в адресите на дестинацията

Сървърно публикуване от адрес до адрес

Следователно преводът от адрес към адрес има смисъл, когато имаме много бели IP адреси. По-икономичен вариант е да използватеПревод на статичен адрес на порт (пренасочване на порт).

И, гледайки напред, определено трябва да добавите списък за достъп за dotsup към сървъра отвън:

Повече за списъците за достъп в следващата част.

Сървърно публикуванеПревод на адрес на статичен порт (пренасочване на порт)

Друг пример за новия NAT

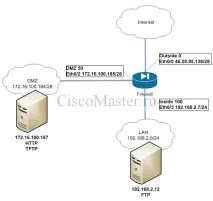

За да демонстрирате как работи новият NAT, разгледайте следния пример:

В този случай само NAT се използва за достъп навън и за публикуване на DMZ сървъра.

За взаимодействието на вътрешни мрежи DMZ, insidem inside2, се използват само ACL:

В тази конфигурация:

- inside има достъп навсякъде по подразбиране.

- inside2 - има достъп навсякъде, т.к задайте ACL разрешение ip всяко всяко

- dmz - има достъп до вътрешен 192.168.2.49 през всички портове, както и до 192.168.2.12 през ftp. Тъй като проверката на ftp е активирана, порт 20 ще бъде автоматично разрешен, ако е необходимо.

- ouside - тук е разрешен само вътрешен сървър чрез http и ftp.

Препоръки

- Когато работите с NAT, е много удобно да използвате следните команди:

- За удобство е препоръчително да именувате "обект" или "група обекти" с помощта на CAPS.

Най-добри практики

Както вече беше обсъдено, има 3 раздела в ASA, в които NAT правилата могат да бъдат поставени и които се обработват в подходящия ред:

- Раздел 1 - Два пъти NAT / Ръчен NAT

- Раздел 2 - Мрежов обект NAT

- Раздел 3 - Два пъти NAT / Ръчен NAT

Въз основа на това има препоръки за поставяне на правила.

В резултат на това

- Раздел 1

- NAT0 / NAT изключение

- Политика PAT / NAT / NAT+PAT (т.е. функционалност на раздел 2, която трябва да бъде заменена)

- Нестандартни NAT конфигурации

- Раздел 2

- Статичен NAT

- Статичен PAT (пренасочване на порт)

- Секция3

- PAT по подразбиране / NAT / NAT+PAT

- Политика PAT / NAT / NAT+PAT (за потребители)