Киберсигурността на атомните електроцентрали Подход на МААЕ, BIS-Expert

Събитието беше не само международно по име, а наистина международно. Не помня събития за информационна сигурност (както тези, на които съм присъствал, така и тези, на които не съм присъствал), където да говорят представители на толкова много държави. Обикновено на международни конференции говорят американци или европейци (и то само от някои страни от ЕС). В този случай имаше представители на всички континенти, с изключение на Антарктида, и то поради причината, че на този континент няма атомни обекти :-)

Мога да кажа, че темата за информационната сигурност в атомните електроцентрали е сравнително нова за МААЕ. Нещо подобно на темата за IS ICS за други KVO, но с известно закъснение. Доскоро МААЕ изобщо не разполагаше с документи и препоръки за информационна сигурност. Едва през 2013 г. те започнаха активна работа в тази посока. А ето и специална конференция, изцяло посветена на тази тема.

172 сигнала (!) в рамките на пет дни. Очевидно не всички участници успяха да споделят адекватно своя опит в областта на безопасността на АЕЦ. Разбираемо е, че не всички са имали същите атомни електроцентрали. Следователно представители на, например, Африка или показаха страхотни снимки:

или говориха за общото състояние на информационната сигурност в техните страни, където няма атомни електроцентрали. Някой (например представители на Танзания, Малави и други нечути страни) говори без презентации.

След това ще се опитам да изразя това, което си спомням или харесах. Първо, бях изненадан от активното популяризиране на идеята за свързване на атомни електроцентрали към интернет. Да, на места за прехвърляне на диагностична информация за състоянието на обекта. Да, използва се зониране. Да, прилагат се еднопосочни ITU. Но. Знаейки много добре товаДа се греши е човешко, бих искал да отбележа, че такава „свобода“ и „удобство“ може да струва скъпо, ако се направи грешка в конфигурацията на еднопосочните ITU или се направят неразрешени промени в диагностичните данни. И така или иначе, защо се счита, че еднопосочният ITU защитава? От директно онлайн взаимодействие, да. И от изтегляне на злонамерен софтуер по еднопосочен канал, не. Много хора обаче демонстрираха връзка с интернет. И американците:

В България ситуацията е по-сигурна в това отношение. Според изискванията на Росенергоатом имаме автоматизирана система за управление на процесите на атомни електроцентрали, която трябва да бъде изолирана от интернет. Египтяните разказаха за опита си от използването на Wi-Fi в критични съоръжения. Доста интересна презентация.

|

| Египетски насоки за сигурни Wi-Fi приложения в атомни електроцентрали |

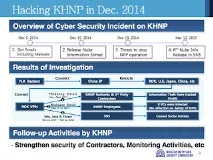

Беше доста интересно да се видят описания на различни инциденти, случили се в ядрени съоръжения в различни страни по света по различно време. И не става дума за озъбилия се Stuxnet, а за други случаи. Например, записано в Южна Корея:

в САЩ и други щати. Общо сега има повече от 10 инцидента в атомни електроцентрали (главно в Съединените щати), идващи отвън и отвътре, със злонамерени намерения и възникнали случайно. Малко, но и много, предвид критичността на обекта. Нямаше жертви или екологични бедствия в нито един от случаите, но се случиха прекъсвания на електрозахранването (доста масови).

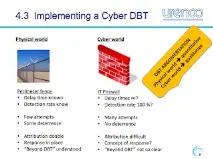

Те говориха много за DBT (Design Base Threat) или проектно-базирани заплахи, които се анализират от гледна точка на безопасността (например катастрофа на самолет в атомна електроцентрала) и след това се предлагат методи за неутрализиране за тях. Обикновено винаги става дума за физическа сигурност и едва наскоро DBT започна да се разширява поради киберкомпонента.

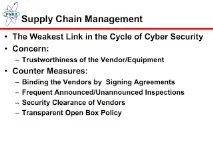

Имаше много интересни доклади за разработването на модели за заплахи за информационната сигурност (DBT) за атомни електроцентрали в различни страни. Някой (американците) използва автоматизирани инструменти. Някой (холандците) привлича външни консултанти. Някой (Зимбабве) използва метода Delphi за идентифициране на заплахи за ядрената инфраструктура. Говорихме много за управлението на взаимоотношенията с доставчици и управлението на веригите за доставка на хардуер и софтуер. Опитът тук варира в различните страни.

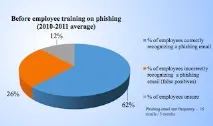

Като се има предвид, че засега малко хора са готови да въведат средства за защита в самите АЕЦ (обикновено или изграждат стена около нея, или я сегментират правилно), влиянието на човешкия фактор не може да се подценява и затова на конференцията на МААЕ беше казано много за културата на информационна сигурност и различни мерки за нейното подобряване. Например сръбската агенция за ядрена безопасност обучава служителите си да се борят с имейл съобщения, съдържащи фишинг връзки (това е доста често срещана атака срещу атомни електроцентрали, както се оказа). Сърбите дадоха интересни резултати за поведението на своите служители преди тренировката:

|

| Преди |

|

| След |

|

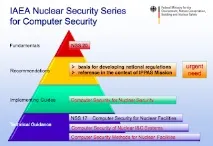

| Германците разработиха свои собствени разпоредби въз основа на подходите на МААЕ |

|

| Канадците са написали свои собствени правила за безопасност на атомните електроцентрали |

Най-активни бяха представителите на САЩ (между другото, те имаха и повече инциденти със сигурността на информацията в атомните електроцентрали) - направиха най-много доклади. Американските регулатори активно проверяват всички ядрени съоръжения. До края на 2012 г. трябваше да приключи работата по разработването на планове за киберсигурност от ядрени съоръжения и прилагането на защитни мерки срещу ключови атаки (сегментиране и изолиране, контрол на мобилни устройства, борба с вътрешни лица, прилагане на защитни мерки за ключови активи, мониторинг на сигурността). До 2017 г. цялата програма за киберсигурност, включително обучение и прилагане на процедури, трябва да бъде внедрена в атомните електроцентрали.

Имаше и представители на Руската федерация. По-точно трима представители – от ситуационния и кризисен център на Росатом, от Руската академия на науките и от Елерон. Не знам какво да кажа за тези доклади. Създадоха ми смесени чувства. И това въпреки факта, че България има какво да каже в тази област.