Конфигурация на SNMP - Зайцев Я

Всичко най-интересно в раздела "Флудилка"

Кой е онлайн

Дискусия Joomla , Virtuemart 2 , Cisco IOS , Asterisk , PHP

- Размер на шрифта: MoreLess

- Преглеждания: 7567

- Коментари: 0

- Абонирайте се за актуализации

- Печат

- Дял

- Докладвайте това съобщение

Стъпки за конфигуриране на SNMP

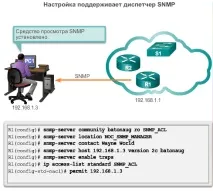

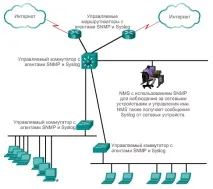

Мрежов администратор може да конфигурира SNMPv2 за получаване на мрежова информация от мрежови устройства. Както е показано на фигурата, основните стъпки за конфигурация на SNMP се изпълняват в режим на глобална конфигурация.

Стъпка 1. (Задължително) Задайте низа на общността и нивото на достъп (само за четене или четене-запис) с помощта на командатаsnmp-server community низrorw.

Стъпка 2. (По избор) Документирайте местоположението на устройството с помощта на текстовата командаsnmp-server location.

Стъпка 3. (По избор) Документирайте системния контакт с текстовата командаsnmp-server contact.

Стъпка 4. (По избор) Ограничете SNMP достъпа само до NMS хостове (SNMP мениджъри), които са разрешени от ACL: дефинирайте ACL, след това се обърнете към този ACL, като използвате командатаsnmp-server community string access-list-number-or-name. Тази команда може да се използва както за дефиниране на общностен низ, така и за ограничаване на SNMP достъпа чрез ACL. При желание стъпки 1 и 4 могат да бъдат комбинирани в една; Мрежовото устройство на Cisco комбинира две команди в една, когато се въвеждат отделно.

Стъпка 5. (По избор) Посочете целта за SNMP trap операции, като използватеsnmp-сървър хост хост-id [версия <12c3 [authnoauthpriv ]>] community-string. Разпределителите на прихващания не са дефинирани по подразбиране.

Стъпка 6. (По избор) Активирайте прихващанията на SNMP агента с помощта на командатаsnmp-server enable traps notification-types. Ако в тази команда не са дефинирани типове уведомления за прихващане, се изпращат всички типове прихващания. Ако искате да приложите специфични типове кукички, трябва да използвате повторно тази команда.

Забележка. Прихващанията не се инсталират по подразбиране в SNMP. Без тази команда мениджърите на SNMP ще трябва да търсят цялата необходима информация.

Проверка на SNMP настройката

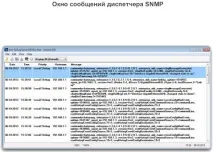

PC 1 и R1 са конфигурирани да показват изход, свързан със SNMP traps в SNMP мениджъра.

След като R1 е конфигуриран, когато възникне събитие, което съответства на дефиницията на прихващане, SNMP прихващанията се изпращат до SNMP мениджъра. Например, ако състоянието на интерфейс се промени на активно, към сървъра се изпраща прихващане. Промените в конфигурацията на рутера също водят до изпращане на SNMP капани към SNMP мениджъра. Списък от над 60 вида уведомления за прихващане може да се види с помощта на командатаsnmp-server enable traps?. В настройката R1 командатаsnmp-server enable traps notification-types не указва типове уведомления за прихващания, така че всички прихващания се изпращат.

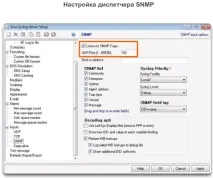

На фигура 2 менютоНастройка има отметка. Това означава, че мрежовият администратор се нуждае от софтуера за управление на SNMP, за да приема SNMP прихващания на UDP порт 162.

Фигура 3 отгореизходният ред на SNMP trap показва, че състоянието на интерфейса GigabitEthernet0/0 се е променило на активно. В допълнение, всеки път, когато влезете в режим на глобална конфигурация от привилегирован режим, SNMP мениджърът приема прихващане, както е показано в маркирания ред.

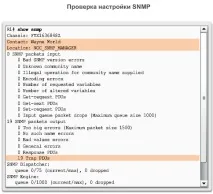

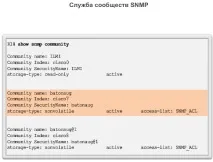

За да проверите настройката на SNMP, използвайте някоя от опциите на командатаshow snmp в привилегирован режим. Най-полезната команда е простоshow snmp, тъй като тя показва информация, която обикновено представлява интерес при проверка на настройката на SNMP. Когато става въпрос за конфигуриране на SNMPv3, повечето от другите командни опции показват само части от изхода от командатаshow snmp. Фигура 4 показва примерен изход отshow snmp.

Резултатът от командатаshow snmp не показва информация относно низа на SNMP общността или свързания ACL, ако съществува такъв. Фигура 5 показва SNMP общностния низ и ACL данни, показани с помощта на командатаshow snmp community.

Най-добри практики за сигурност

Въпреки че SNMP е полезен за наблюдение и отстраняване на грешки (както е показано на фигурата), той може да доведе до уязвимости в сигурността. Поради тази причина научете за най-добрите практики за сигурност, преди да внедрите SNMP.

SNMPv1 и SNMPv2c използват некриптирани SNMP общностни низове за удостоверяване на достъпа до MIB обекти. Низовете на общността, както всяка друга парола, трябва да се избират внимателно, така че да не са лесни за разбиване. Освен това низовете за достъп трябва да се променят редовно в съответствие с политиките.мрежова сигурност. Например, редовете се променят, ако мрежовият администратор смени ролята си или напусне компанията. Ако SNMP се използва само за наблюдение на устройства, използвайте общности само за четене.

Уверете се, че SNMP съобщенията не се разпространяват извън конзолите за управление. Използвайте списъци за контрол на достъпа, за да предотвратите попадането на SNMP съобщения извън необходимите устройства. Списък за контрол на достъпа също трябва да се използва за предоставяне на достъп само до системи за управление на контролирани устройства.

Препоръчително е да използвате протокола SNMPv3, който осигурява удостоверяване и криптиране. Има редица други команди за режим на глобална конфигурация, които мрежовият администратор може да използва, за да се възползва от поддръжката за удостоверяване и криптиране, предоставена от SNMPv3:

- Командаsnmp-сървър група име на група<v1v2cv3 <authnoauthpriv >> създава нова SNMP група на устройството.

- Командаsnmp-сървър user username groupnamev3 [encrypted ] [auth <md5sha > парола за удостоверяване ] [priv <des3desaes <128192256 >> priv-password] се използва за добавяне на нов потребител към SNMP групата, дефинирана в командатаsnmp-server group groupname.

Забележка. Конфигурирането на SNMPv3 е извън обхвата на учебната програма на CCNA.