Конфигуриране на ISA Server 2004 като защитна стена на сегмента на периферните мрежови услуги - част 4

Други статии от тази серия:

В четвъртата част насочваме вниманието си към защитната стена на edge ISA. След това ще направим следното:

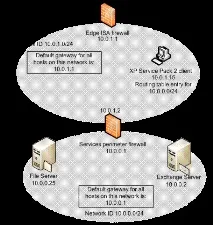

Следващата фигура показва мрежата, използвана в тази поредица от статии.

Конфигуриране на вътрешната мрежа по подразбиране в Edge ISA Firewall

Забележка:

Направете следното:

Фигура 1 Щракнете върху бутонаOK в диалоговия прозорецВътрешни свойства.

Създаване на запис в таблица с маршрути в Edge ISA Firewall

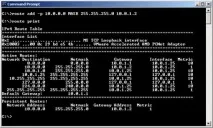

На защитната стена на edge ISA отворете команден ред и въведете следното:

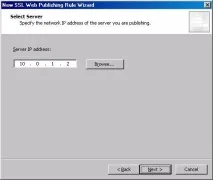

route add -p 10.0.0.0 MASK 255.255.255.0 10.0.1.2

Следващата фигура показва пример за конфигуриране на запис в таблица с маршрути.

Свързване на Edge ISA Firewall към домейн

Крайната защитна стена на ISA ще може да използва правилото за достъп до комуникация в рамките на домейна, създадено в периметъра на мрежовите услуги на защитната стена на ISA, за достъп до домейн контролера. Защитната стена на edge ISA е конфигурирана да използва DNSDNS сървър, конфигуриран да поддържа мрежови и интернет имена.

Създайте правило за достъп в edge ISA Firewall, което контролира изходящия достъп от Corpnet хостове и хостове в сегмента на мрежовите услуги

Защитната система Firewall може да бъде персонализирана, за да отговори на вашите изисквания за сигурност. Трябва да решите кой ще има достъп до кои сайтове и по кое време на деня. В защитната система Firewall едно нещо не е подходящо за всичко останало.

В нашия пример всички хостове на защитната стена Corpnet ISA са конфигурираникато FirewallSecureNAT. Единственото изключение са администраторските работни станции, тъй като мрежовите администратори трябва да имат достъп до различни от Winsock протоколи и помощни програми като PING и TRACERT.

Характеристиките на правилата за достъп са видими в таблица 1.

Таблица 1: Правило за граничен достъп на защитната стена на ISA

* Обърнете внимание на обсъждането на настройката „От“ за това правило за достъп

Създайте правило за изходящ DNS достъп за DNS сървъра

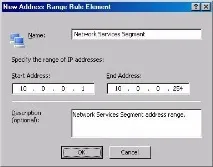

Следвайте тези стъпки, за да създадете правило за достъп, което предоставя на домейн контролера на сегмента на мрежовите услуги изходящ достъп до DNS протокола:

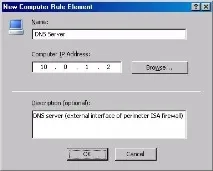

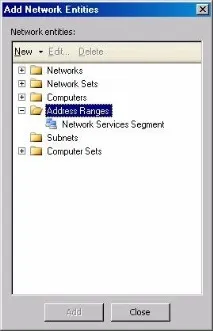

Фигура 4 В диалоговия прозорецДобавяне на мрежови обекти изберете папкатаКомпютри и след товаDNS сървър (DNS сървър). Натиснете бутонаЗатвори.

Фигура 6

Създаване на правило за достъп за сайтове за актуализиране и докладване на грешки

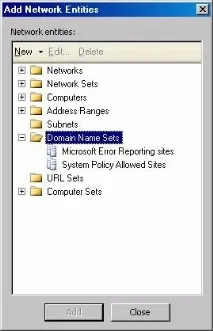

Изпълнете следните стъпки, за да създадете правило за достъп, което предоставя на сървърите на сегменти на мрежовите услуги достъп до сайтове на Windows Update и сайтове за докладване на грешки на Microsoft:

- На защитната стена на edge ISA отворете панела на защитната стена на ISA и изберетеFirewall Policy.

- На страницата с правилатаFirewall изберете разделаTasks и след това изберетеCreate New Access Rule.

- НаНа страницатаДобре дошли в съветника за ново правило за достъп въведете име за правилото в полето за име наПравило за достъп. В нашия случай наименуваме правилотоMU and Докладване на грешки - сървъри и щракнете върху бутонаНапред.

- На страницатаПравило за действие изберетеРазрешаване. Натиснете бутонаНапред.

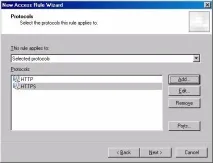

- На страницатаПротоколи изберетеИзбрани протоколи от списъкаТова правило се прилага за и щракнете върху бутонаДобавяне.

- В диалоговия прозорецДобавяне на протоколи изберете папкатаОбщи протоколи и след товаHTTP иHTTPS. Щракнете върху бутонаЗатвори.

- На страницатаПротоколи щракнете върху бутонаНапред.

Фигура 9

Фигура 10

Щракнете върху бутонаПрилагане, за да запазите промените и да актуализирате защитната стена. В диалоговия прозорецApply New Configuration щракнете върху бутонаOK (Finish).Крайният резултат може да се види на следващата фигура.

Крайният резултат може да се види на следващата фигура.

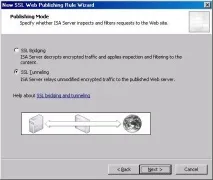

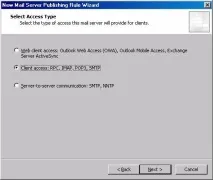

Изпълнете следните стъпки:

- Щракнете два пъти с левия бутон на мишката върху едно от правилата, създадени от съветника.

- В диалоговия прозорецСвойства изберете разделаДо (K).

- В разделаДо (K) изберетеПоявява се заявка, за да дойде от компютъра на ISA Server. Натиснете бутонаOK.

Фигура 18

В четвъртата част от поредицата за създаване на сегмент за мрежови услуги с помощта на вътрешна защитна стена на ISA, насочихме вниманието си към защитната стена на edge ISA. ISA защитна стена и сега потребителите в Интернет могат да имат достъп до сървърни услуги за обмен от всяка точка на света. В следващата статия от поредицата ще настроим хостовеCorpnet ISA защитна стена мрежа, вътрешен DNS и задайте настройките, използвани от защитната стена и прокси клиентите.