Конфигуриране на Squid за работа с Active Directory

Технически блог на специалисти на LLC "Интерфейс".

- У дома

- Настройте Squ >

В процеса на подготовка на този материал не планирахме да се спираме отделно на подготовката на сървъра, възнамерявайки да използваме вече съществуващ материал за това: Ubuntu Server. Настройте NAT + DHCP + Squid3 рутер. Въпреки това, когато броят на поясненията и разликите започна да надхвърля разумните граници, решихме да посветим отделна статия на този въпрос. В същото време предполагаме, че читателят е запознат с горния материал и следователно няма да обяснява подробно много от настройките, които използваме, и няма да се спираме на незначителни подробности.

Характеристики на интеграция с Active Directory

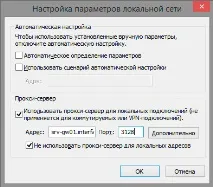

От това следват някои характеристики. Така че прозрачният режим не поддържа удостоверяване и ще трябва да го откажете, като посочите настройките на прокси директно в настройките на браузъра. Този процес е лесен за автоматизиране с помощта на DHCP сървър и WPAD протокола.

Тъй като DNS сървъри,включително на рутера, трябва да се посочи само DNS на домейн, по подразбиране всеки домейн контролер е DNS сървър. Поради тази причина рутерът не трябва да има ролята на DNS сървър. Освен това, за да се интегриратс AD ролята на DHCP сървъра също трябва да бъде прехвърлена към Windows Server, обикновено към един или повече домейн контролери.

Конфигурация на мрежата

Мрежата се конфигурира по традиционния начин, чрез редактиране на конфигурационния файл/etc/network/interfaces. Да приемем, че външната мрежа съответства на интерфейсаeth0, а вътрешната мрежаeth1. В резултат на настройките трябва да получим нещо подобно:

Ако сте объркани, като посочите вътрешен DNS в настройките на външна мрежова карта, тогава можете да преместите тези редове в секцията eth1, това няма да повлияе на работата на сървъра.

DNS сървърите на ISP или публичният DNS трябва да бъдат посочени в секциятаForwarders на вътрешния DNS сървър на който и да е домейн контролер.

Ако получите мрежови настройки от доставчика чрез DHCP, тогава за да използвате вътрешни сървъри за имена, вместо DNS на доставчика, секцията eth0 трябва да изглежда така:

По този начин изрично зададените настройки ще заменят автоматично получените от доставчика.

Запазете съдържанието на файла, рестартирайте. Проверяваме наличието на интернет на сървъра и разрешаването на имена. Например изпълнете командата:

След това проверете резолюцията на външни имена:

Трябва също да получите отговор от вътрешния сървър. Това завършва настройката на мрежата.

Конфигуриране на NAT и защитна стена

Основната настройка на защитната стена е по същество същата като опцията за рутер на работната група, с едно изключение. Тъй като нашият прокси е непрозрачен, възможно е да излезете директно през NAT, ако по някаква причина браузърът не е конфигуриран да работи с прокси сървър. Затова ще ограничим достъпа през HTTP (порт 80) за всички клиенти на локалната мрежа, с изключение на сървъри и отделни хостове, които могатнеобходим е директен достъп.

Вярваме, че прокси сървърът е необходим предимно за контрол на потребителите, така че не виждаме смисъл да обвиваме сървъри и хостове на услуги, които не предоставят достъп до интернет на потребителите в него.

Нека създадем и отворим файла/etc/nat

Нека добавим следното съдържание към него:

Запазете файла и му дайте разрешения за изпълнение:

Настройка за синхронизиране на времето

За да работите успешно с домейна на Active Directory и да преминете Kerberos удостоверяване, е важно часовникът на рутера да е синхронизиран с часовника на домейн контролера.

Запазете файла и рестартирайте услугата:

За да сте сигурни, че NTP работи само на вътрешния интерфейс, изпълнете:

Можете да проверите синхронизацията с командата:

В изхода обърнете внимание на колоните:when - време от последния отговор на сървъра,pool - време за запитване на сървъра,offset - времева разлика в секунди.

Ако вашият рутер се намира във виртуална среда, тогава при зареждане, докато системата разбере с кого да синхронизира времето, времето във виртуалната машина се синхронизира с времето на хипервайзора. Следователно или деактивирайте тази функция в настройките на виртуалната машина, или синхронизирайте часовника на хипервизора с часовника на домейна.

Настройване на кеширащ прокси сървър Squ >Внимание! Ако преконфигурирате сървъра за работна група, тогаване забравяйте да премахнете пакетаdnsmasq или други DNS и DHCP сървъри!

Инсталирайте прокси сървъра squid3 с командата:

Посочете acl елемента за локалната мрежа:

Минимален набор от списъци за достъп:

Интерфейси, портове и прокси режими:

За squid 3.1 и по-ниски, първият ред трябва да изглежда така:

Запазете и тествайте конфигурацията:

Ако няма грешки, рестартирайте squid:

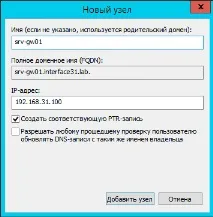

На DNS сървъра на домейна добавете A-запис за нашия рутер:

Това завършва основната настройка. Следващата стъпка е да настроите Kerberos удостоверяване и автоматично разпространение на прокси настройките, които ще разгледаме в следващата статия.