Конфигуриране на VPN от сайт до сайт с pfSense 2

Site-to-site VPN (Virtual Private Network) - начин за внедряване на OpenVPN технология, предназначена да създаде защитен виртуален тунел между няколко частни мрежи, което може да бъде полезна опция при комбиниране на отдалечени фирмени клонове или отдели, разположени в една и съща сграда, но в различни мрежи (по-специално, зад различни рутери, които не поддържат режим на точка за достъп (AP)) във виртуална частна мрежа.

Каква е разликата между традиционната VPN (точка към сайт) и сайт към сайт? Когато използвате втория, няма нужда да конфигурирате отделно настройките за връзка за всяко конкретно клиентско устройство - достатъчно е да конфигурирате един VPN шлюз от всяка от свързаните мрежи. Point-to-Site е по-подходящ при свързване на конкретни отдалечени служители, Site-to-Site - за свързване на отдели.

Тази инструкция ще ви помогне да настроите Site-to-Site VPN с помощта на софтуерния рутер pfSense, като използвате примера за комбиниране на частна мрежа от 1cloud сървъри и външна мрежа (физическа или виртуална).

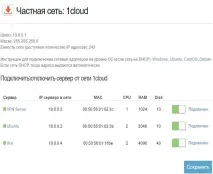

В нашия случай първата мрежа"1cloud" се състои от три виртуални сървъра: Ubuntu 12.04, Windows 2008 R2 и pfSense 2.3. Операционните системи се внедряват от стандартните шаблони, предлагани от услугата 1cloud, без допълнителна конфигурация.

Частен облак от 1cloud.ru

- Всяка конфигурация на виртуални сървъри

- Безплатни частни мрежи

- Пълна автоматизация на контрола

Целият процес на настройка се състои от две прости стъпки:

- Подготовка на pfSense сървъри и създаване на частни мрежи;

- Пренасочване на тунели от място до мястомежду мрежите.

1. Подгответе pfSense сървъри и създайте частна мрежа.

Създаването на частна мрежа и свързването на сървъри към нея става с няколко кликвания:

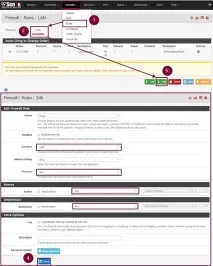

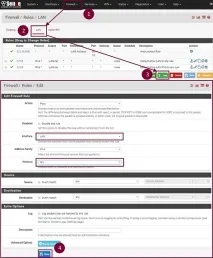

Незабавно конфигурирайте защитната стена, за да позволи външни връзки към LAN интерфейса. В нашия пример всички входящи връзки за локалната мрежа са разрешени. Можете да конфигурирате тези правила по ваш собствен начин. Основното нещо е правилото да включва разрешение заOpenVPN (порт 1194 UDP)

Важно! Трябва също да създадете екземпляр на сървъраpfSense във външната свързана мрежа на физически или виртуален сървър. Процесът на инсталиране на тази операционна система е описан тук.

2. Пренасочване на тунел от сайт към сайт между мрежи:

Преди да пристъпим към конфигурацията, заслужава да се отбележи, че технологията OpenVPN, на базата на която ще реализираме нашата задача, може да работи в няколко режима, а именно „Peer to Peer (споделен ключ)“ – PSK и „Peer to Peer (SSL/TLS)“ – PKI.

"Peer to Peer (споделен ключ)" - PSK е най-лесният режим за настройка и е доста подходящ за свързване на малък брой мрежи. В същото време неговият недостатък е, че за всяка отдалечена мрежова единица трябва да създадете отделно копие на услугата OpenVPN на контролния сървър на pfSense. Ако трябва да свържете много (повече от 3-4) частни мрежи, тогава трябва да помислите за PKI режима, в който един сървър може да обслужва много клиенти.

В това ръководство ще преминем през процеса на настройка на VPN от сайт до сайт в режим PSK, тъй като той е доста подходящ за нашата задача да свържем само две мрежи.

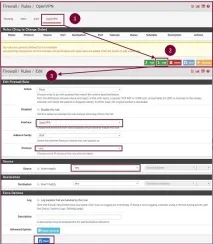

Други параметри могат да бъдат оставени безпромени. Запазване на конфигурацията.

След като запазите промените, трябва да ги приложите и след това да опресните страницата.

След като запазите промените, приложете ги отново, обновете страницата.

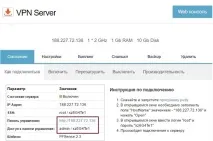

- На предварително конфигурирания сървър за управлениеpfSense(наричан по-нататък VPN сървър) отново влизаме в уеб интерфейса за управление.

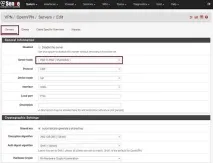

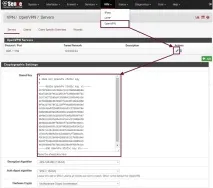

- Отидете наVPN > OpenVPN, сървъри, щракнете върху „Добавяне“, за да създадете нов екземпляр на VPN сървър и да посочите неговите параметри:

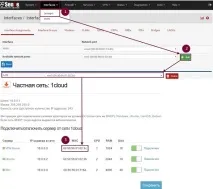

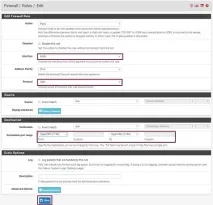

- Настройките наЗащитна стена за интерфейсаWAN трябва да бъдат конфигурирани да позволяват външни връзки за OpenVPN. Вижте екранните снимки по-долу:

- Сега нека конфигурираме правилата на защитната стена за самата OpenVPN услуга:

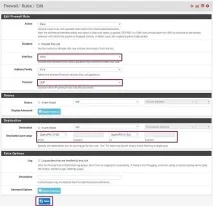

- Връщаме се в менютоVPN - OpenVPN и натискаме бутона"молив", за да отворим параметрите на инстанцията. Копирайте автоматично генериранияСподелен ключ в клипборда или бележника. В този момент конфигурацията на сървъра на контролния сървърVPN може да се счита за завършена.

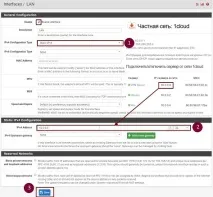

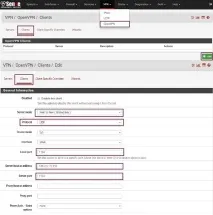

Последната стъпка е да конфигурирате вторияpfSense сървър (по-нататъкOpenVPN е клиентът), разположен във външната свързана мрежа (в нашия случай 10.0.1.0/24).

След като запазите промените, приложете ги и обновете страницата.

-

На клиентския сървър на pfSense отворете разделаOpenVPN - Клиент. Щракнете върху „Добавяне“, за да създадете нова конфигурация. Посочете следните параметри:

Запазване на параметри.

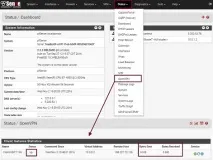

АкоАко конфигурацията е направена правилно, тогава в менютоСъстояние - OpenVPN на клиентския сървър можете веднага да видите резултата - успешна връзка.

На тази настройка може да се счита за завършена.

P.S. Заключение

Ако връзката е успешна, командният ред ще започне да показва процеса на обмен на пакети.