Настройка на защитната стена в Elastix 4

SHAREIT - споделете знания!

Онлайн генератор на силни пароли

Онлайн подмрежов калкулатор

Калкулатор за IP инсталация - PBX Asterisk

FreePBX Admin Guide на български език

Онлайн отстраняване на неизправности, входящи към Asterisk

Сървърни решения

FreePBX и Asterisk

Корпоративни мрежи

Настройка на защитната стена в Elastix 4

Справяне със сигурността

3 минути четене

Една от основните задачи, пред които е изправен администраторът на IP-PBX, е защитата му от външни прониквания. По правило всички IP-PBX са затворени от външната мрежа чрезNAT-ing и пренасочване на портове, но дори и в този случай сървърът може да остане незащитен от скенери на портове, по-специално отворениSIP-портове 5060 и 5061.

В днешната статия ще разгледаме вътрешните механизми за сигурност на Asterisk IP PBX, налични в уеб интерфейсаElastix 4. Инструментите, които ще бъдат обсъдени, се наричат заедноЗащитна стена

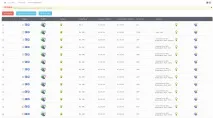

И така, за да влезете в модула, отидете на следния път:Сигурност→Защитна стена, наличната функционалност се отваря пред нас:

Нека да разгледаме всеки раздел.

Правила на защитната стена

В този раздел се конфигурират правила за разрешаване или отказ на трафик към IP интерфейсите на вашата IP-PBX. По подразбиране защитната стена е деактивирана и първото нещо, което трябва да направите, е да я активирате, като натиснетеАктивиране на защитната стена. Отсега нататък защитната стена на Elastix ще контролира вашите IPTables и всички настройки, направени ръчно преди това, ще бъдат отменени.

След като активираме защитната стена, ще видим номериран списък с правила за всички портове, които могатизползвайте Elastix, както и възможността да добавите свое собствено правило -Добавяне на правило

Като пример, нека покажем правило, което забранява свързването към нашата IP PBX чрез SIP от определена подмрежа. Да предположим, че открихме твърде чести заявки от подмрежата 31.54.0.0/24 в регистрационните файлове. За да блокирате достъпа за тази мрежа, изберете правило номер 4 (SIP) и го редактирайте, както следва:

По същия начин можете да блокирате например протоколи, които не използвате (често IAX, MGCP). Също така ще бъде полезно да ограничите достъпа до уеб интерфейса за всички, с изключение на администраторите на Elastix, използващи протоколи като HTTP (порт 80/8080/8088), HTTPS (порт 443), SSH (порт 22), Telnet (порт 23)

Дефиниране на портове

В този раздел можете да конфигурирате номера на портове, които по-късно могат да бъдат приложени в правила. Например, като правило HTTP може да използва два порта 80 и 8080, но в интерфейса виждаме само порт 80. Нека го добавим, за това натискамеПреглед→Редактиранедобавяме записа 8080 и щракнете върхуЗапазване. Можете да добавите само още един номер на порт.

Интерфейси за чукане на портове

Друг защитен механизъм, който ви позволява достъп до избрани интерфейси на вашата IP-PBX само след поредица от връзки към специални портове. По подразбиране портът, който искате да защитите, ще бъде затворен, докато не получи поредица от пакети, които го карат да отвори.

Потребители на портове

Този раздел ви позволява да конфигурирате механизма Port-Knocking за конкретни потребители и съответните портове.