Подреждане на нещата в Active Directory, Windows IT Pro

Присвояването на собственост върху обекти на справочна услуга ще помогне за управлението на техния жизнен цикъл

Знаете ли кои обекти във вашата AD директория вече не са необходими? И с кого трябва да се свържете, ако трябва да промените съдържанието или структурата на вашите AD гори?

В моите консултантски услуги по управление на AD често се оказвам в ситуация, в която директорията на AD се е развивала спонтанно за дълъг период от време. По правило това натрупва огромен брой неизползвани обекти, както и обекти, които очевидно се използват за нещо, но е трудно да се разбере кой точно и от какво се нуждаят. Поддържането на такива обекти е доста скъпо: периодичното почистване на AD е трудоемко и скъпо, преструктурирането или мигрирането на AD става по-трудоемко, дори управлението на незначителни промени започва да изисква значителни усилия.

За да разберете и поемете контрол над AD, трябва да установите три правила за жизнения цикъл на обектите. Първо, трябва да установите правила за създаване, модифициране и изтриване на обекти. Второ, трябва да се установят процедури за прилагане на тези правила за всички новосъздадени обекти. Трето, има трудната, но необходима работа по почистване на вече съществуващи AD обекти, така че или обектът да отговаря на установените правила, или след следване на подходящите процедури трябва да бъде премахнат от AD директорията.

По-долу са дадени съвети и трикове как да направите всичко това. За да направите това, се въвежда концепцията за собственици на AD обекти. На AD обектите се назначават отговорни лица – реални хора, които ще помогнат за осигуряването на регулярен контрол и ред в AD средата.

Изясняване на терминологията

Собственикът на AD обект е конкретно лице, което е пряко отговорно за обекта или поне просто знае за какво служи обектът. Може да се използва терминът „контакт“, но тази дума вече се използва за означаване на определен тип обект в AD. Човек може да използва термина „собственик“, но той също вече се използва в модела за сигурност на AD за обозначаване на създателя/собственика на обект.

Би било страхотно, ако AD има атрибут „собственик“, който можете да попълните, за да посочите кой е отговорен за различните типове AD обекти. За съжаление няма такъв атрибут и ще трябва или да го създадем, или да използваме други атрибути, предоставени в AD схемата по подразбиране. За простота и тъй като много компании имат похвална практика да не разширяват ненужно AD схемата, ще използвам някои от наличните атрибути.

Защо са необходими отговорни хора?

Идентифицирането и изтриването на неизползваните AD обекти може да бъде неблагодарна и отнемаща време задача. Някои полезни инструменти могат да помогнат за откриване на неизползвани обекти (като помощната програма за команден ред dsquery и AdFind и OldCmp на Joeware), но тъй като изтриването на обекти е потенциално опасно за системи и приложения, които използват AD, важно е да се уверите, че обектът, който се изтрива, наистина не се използва от никого. По правило за това е най-добре да говорите със служителя, който отговаря за този обект.

В много случаи това лице е трудно да се намери по атрибутите на обекта. Често имате само името на обекта, с който трябва да работите, като например група, наречена OKP100 Staff. Е, ако името OKP100 ви говори нещо, в противен случай ще бъде трудно да го разберете.Описанието на обекта може да съдържа полезна информация („Свържете се с J.P. Carter, преди да направите промени“), но може да се окаже, че въпросното лице вече не е в организацията.

Както можете да видите, вградената функционалност ви позволява да определите собственика на AD обект. За да направим това, въвеждаме концепцията за собственици на обекти.

Отговорността може да бъде полезна и при работа с активни обекти. Например, когато обработвате заявка за включване на потребител в група, служителите могат да се свържат със собственика, за да потвърдят или отхвърлят заявката.

Препоръчвам цялата информация за определените отговорници да бъде поставена в самата директория на АД. Това обаче не е строго изискване.

Възлагане на отговорност за потребителски обекти

В реалната практика потребителските обекти могат да се използват за различни цели. В допълнение към стандартното приложение - съхраняване на акаунти на реални хора, потребителски обекти могат да бъдат създадени за "официални" акаунти, използвани от няколко лица (например оператор на автоматизирана система), акаунти за ресурси (пощенски кутии за заседателни зали). Това могат да бъдат и акаунти за системни услуги или помощни акаунти за административни цели.

Препоръчвам възлагане на отговорност за всички потребителски идентификационни обекти, без значение какъв вид са. Нека вземем пример за ресурсен акаунт за пощенска кутия на Meeting Room C. Нека присвоим попечителя на акаунта, да речем, на Мери Тейлър.

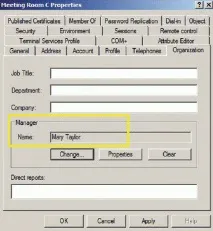

В конзолата Active Directory Users and Computers на MMC конзолата намираме акаунта Meeting Room C, отваряме неговите свойства и отиваме в раздела Организация. В секцията Мениджър щракнете върху Промяна и сИзползвайте селектора на обекти, за да намерите и добавите потребителския акаунт на Mary Taylor (вижте Фигура 1).

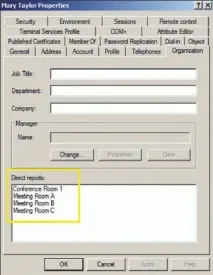

Атрибутът Мениджър е свързан атрибут. Той представлява връзка напред, а неговата двойка атрибути directReports представлява съответната обратна връзка.

Следват примери за резултати от търсене с помощта на инструмента AdFind, достъпен на www.joeware.net. Първият пример е искане за изброяване на всички потребителски акаунти, за които Мери Тейлър е попечител.

C:>adfind -list -b "CN=Мери Тейлър, OU= Стандартни потребителски акаунти, DC=ad, DC= fisheagle, DC=net" directReports

Фигура 3 показва резултата от тази заявка за търсене.

Следващият пример показва как да намерите отговорника за заседателната зала:

C:>adfind -list -b "CN=Meeting Room C, OU= Resource Accounts, DC=ad, DC=fisheagle, DC=net" мениджър

Резултатът от тази заявка ще изглежда по следния начин: CN=Mary Taylor, OU=Standard User Accounts, DC=ad, DC=fisheagle, DC=net.

Разпределяне на групи, отговорни за обектите

За съжаление атрибутите manager и directReports не се поддържат за групови обекти. Вместо това препоръчвам да използвате подобна двойка атрибути managedBy и managedObjects.

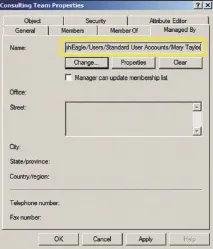

Помислете за казаното на примера на Консултантския екип, за който ще възложим същата Мери Тейлър да отговаря. За да направите това, в конзолната добавка AD Users and Computers изберете тази група, отворете свойствата и отидете на раздела Managed By. В секцията Име щракнете върху Промяна и използвайте избрания обект, за да потърсите и добавите акаунта на Мери Тейлър, както е показано на Фигура 4.

Когато правите промени в модула ADПотребители и компютри, AD задава атрибута managedBy на груповия обект на пълното име (DN) на акаунта на Мери Тейлър. Обърнете внимание, че когато задавате стойността на параметъра Managed By, можете да поставите отметка в квадратчето Мениджърът може да актуализира списъка с членове, за да накарате мениджърът да промени списъка с членове, вижте Фигура 4. Ако присвоявате собственици на обект само за информационни цели, вероятно трябва да изчистите това квадратче. От друга страна, това е бърз начин за делегиране на реални правомощия за управление на състава на групата на отговорника.

C:>adfind -list -b "CN=Консултантски Екип, OU=Групи, DC=реклама, DC=fisheagle, DC= net" managedBy

Екран 5 показва резултата от заявката.

За да определите собственика на този обект, изпълнете следната заявка за AdFind:

C:>adfind -list -b "CN=Mary Taylor, OU= Стандартни потребителски акаунти, DC=ad, DC= fisheagle, DC=net" managedObjects

Резултатът от неговото изпълнение ще бъде CN=Mary Taylor, OU=Standard User Accounts, DC=ad, DC=fisheagle, DC=net.

Индикация за отговорен за други видове обекти

Не е трудно да се разшири концепцията за отговорен към други типове AD обекти. Например компютрите и организационните единици (OU) са следващите типове обекти, които идват на ум първи. Те също така поддържат атрибутите за свързване managedBy и managedObjects, така че можете да зададете собственика по същия начин, както бихте направили за групите.

Отговорно управление и управление на жизнения цикъл на обекта

Концепцията за отговорен ще работи добре само ако е записана в процедурите на организацията за създаване и изтриване на обекти. Много е важно собственикът да бъде зададен незабавно, когато създавате всички AD обекти, за които трябва да поддържатесчетоводство.

Трябва също да се помни, че ролята на служителите в една организация може да се промени. Ако това се случи, вашите процедури за промяна трябва да включват, когато лицето вече не е собственик на AD обекта.

Почистване на съществуващата AD инфраструктура

Когато се приложи концепцията за собственици за новосъздадени обекти, ще е необходимо да се присвоят собственици на вече съществуващи обекти без родители, както и да се установят подходящи връзки между обектите. Преди това, между другото, трябва да изтриете неизползваните AD обекти.

Доста често има ситуация, когато AD обект се създава за решаване на някаква временна задача и след това всички забравят за него. Например, често се създават нови акаунти и групи за работа с нова система за управление на документи. Когато тази система за управление на документи бъде изоставена след няколко години, създадените за нея обекти продължават да остават в AD. Това може да продължи колкото искате, докато някой не им обърне внимание и не попита защо са необходими.

Следват примери за използване на инструменти от командния ред за откриване на неизползвани обекти. Тези примери в никакъв случай не са предназначени да бъдат пълни, но могат да послужат като добра отправна точка. От съображения за последователност използвам AdFind за намиране на неактивни потребители и компютри, въпреки че същите резултати могат да бъдат постигнати с помощта на OldCMP или dsquery.

Търсене на неактивни потребители

Заявката по-долу (написана на един ред) използва AdFind за намиране на потребителски акаунти, които никога не са се регистрирали с домейн или не са се регистрирали с домейн от началото на 2008 г. Резултатът от заявката ще бъде издаден в CSV формат.

adfind-csv-default -tdca -utc –binenc -bit -f " (& (samaccounttype=805306368) ( (lastLogonTimestamp -->

Споделяйте материал с колеги и приятели