Ръководство за WinRoute

Картографиране на портове

Филтриране на пакети

Присвояването на порт осигурява достъп до избрани услуги, защитени от NAT.

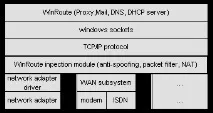

За постигане на високо ниво на сигурност WinRoute съдържа т.нар. инспекционен модул. Това е специален драйвер, който комуникира между линията и мрежовия протокол на модела OSI и използва специална технология, която гарантира, че WinRout получава пакети директно от драйвера на мрежовата карта, преди пакетът да е достъпен за който и да е компонент на операционната система.

Местоположението на модула за проверка на WinRoute (който проверява съдържанието на пакетите) в мрежовата архитектура на операционните системи Windows е показано на фигурата по-долу.

Терминология

TCP/IP протоколиWinRoute работи с TCP/IP мрежи. TCP/IP протоколите са проектирани да работят на слоеве. Когато споменаваме TCP / IP протокола, имаме предвид: IP, TCP, UDP, ICMP и др.

Мрежов интерфейсМрежовият интерфейс е устройство, използвано за установяване на връзка между компютри и прехвърляне на данни между тях. Мрежовите интерфейси могат да бъдат мрежова карта, модем, ISDN и т.н. Компютърът изпраща и получава информационни пакети през мрежовия интерфейс.

ПакетиПакетите са основната единица информация, използвана за прехвърляне на данни между компютри. Всеки пакет съдържа известно количество данни. Максималната дължина на пакета зависи от мрежовата среда. Например в Ethernet мрежа максималната дължина на пакета е 1500 байта. На всеки мрежов слой можем да разделим съдържанието на пакет на две части- заглавие и данни. Заглавката съдържа контролната информация на съответния мрежов слой, данните съответстват на по-високия мрежов слой. За повече информация относно структурата на пакетите вижте раздела за филтриране на пакети по-долу.

Как работи NAT?

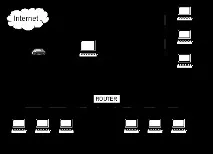

Можем да демонстрираме как работи NAT със следния пример:

Забележка:Номерата на портовете в пакетите, изпратени чрез WinRoute, трябва да се променят, защото ако две или повече станции в защитена LAN започнат да предават данни, използвайки едни и същи номера на портове, става необходимо да се идентифицира от коя станция идва пакетът. Модулът NAT присвоява номера на портове, вариращи от 61000 до 61600. На всяка транзакция се присвоява уникален порт.

Критични моменти на работа на NAT

Настройка на NAT

Основна настройка

NAT се конфигурира със следното меню:

Тази опция активира NAT. NAT ще обработва всички пакети, преминаващи през интерфейса.

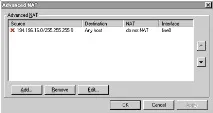

Разширени настройки

За да приложите разширени NAT настройки, те трябва да бъдат активирани за интерфейса. Тоест първо задаваме NAT за интерфейса и след това в разширените настройки определяме къде няма да се прилага NAT.

Разширените NAT настройки се правят в менюто:

Ако към пакет се приложи правило, информацията за пакета се записва. Дневникът е особено полезен при тестване на конфигурация или намиране на проблеми с нея.

Пример за разширени NAT настройки

Задаване на порт

Как работи картографирането на портове

Задаване на назначението на порта

Протоколът, използван за предаване на посочения порт.

Указва номера на порта или диапазона от портове, за които са разрешени транзакции.

Номерът на порта на компютъра, към който се пренасочват пакетите. В повечето случаи е еквивалентен на Listen Port.

Някои полезни конфигурации за картографиране на портове са показани в Приложението.

Филтриране на пакети

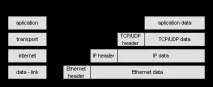

Как изглежда опаковката

На всяко ниво съдържанието на пакета е разделено на две части: заглавка и данни. Заглавката съдържа контролните данни на този мрежов слой. Данните се отнасят за най-високите мрежови слоеве. Всеки мрежов слой добавя своя собствена заглавка, така че полученият пакет да изглежда така:

Следната информация се използва при конфигуриране на правила за филтриране за заглавките на съответните протоколи (мрежови слоеве):

IP (Интернет протокол)(Интернет слой)

IP е основният протокол за предаване на данни на най-високо ниво.

ICMP протокол(интернет слой)

Internet Control Message Protocol се използва за изпращане на съобщения за грешки и контролни съобщения между компютрите.

Следната информация може да се използва за филтриране:

- ICMP тип съобщение

TCP(транспортен слой)

Протоколът за контрол на предаването се използва за надеждно предаване на даннимежду два компютъра. Компютрите комуникират чрез "връзка". Установяването на връзка, прехвърлянето на данни и затварянето на връзка се контролират от специални влага в TCP заглавката на пакета. Флагът, който контролира отварянето на връзката, е много важен за филтрирането на пакети, тъй като данните могат да се предават само след установяване на връзката (за какво говорите! ;).

За филтриране се използва следната информация:

- изходен порт

- приемник порт

- знамена

UDP протокол(транспортен слой)

Следната информация може да се използва за филтриране:

- изходен порт

- приемник порт

Какви номера на портове се използват от приложенията

Пример за съобщение между браузър и WWW сървър е показано на фигурата:

Политика за сигурност

Прилагането на по-строги правила може да направи някои интернет услуги недостъпни за вашите LAN потребители. Например, това е случаят, когато работи приложение, което трябва да установи допълнителна интернет връзка, или приложение, базирано на UDP. От друга страна, използването на по-свободни правила увеличава броя на приложенията и намалява сигурността на LAN.

Основният принцип на настройките за филтриране е блокиране на достъпа от Интернет към LAN и пълен достъп в обратна посока (от LAN към Интернет). След това, в зависимост от услугите, които искате да изложите за външен достъп, конфигурирате правилата.

Най-важният проблем е защитата на жизненоважните услуги във вашата локална мрежа Тези услуги(файлови сървъри, интранет сървъри, SQL сървъри) обикновено наблюдават връзки на портове с номера по-малки от 1024. Услуги, използващи номера на портове по-малки от 1024, могат да работят не само на сървъри, дори потребителските машини могат да ги изпълняват, например в случай на споделяне на достъп до файлове (споделяне). От друга страна, клиентските приложения използват номера на портове, по-големи от 1024, така че този номер е много важен за конфигуриране на политики за сигурност.

Разумна политика е да се блокира достъпът от Интернет до портове под 1024 за TCP и UDP протоколите. След това можете да конфигурирате услугите, които ще бъдат достъпни в Интернет. Например, за WWW разрешавате достъп до порт 80 (обикновено).

По-рестриктивна политика също така отказва всички входящи UDP пакети, както и TCP пакети, които се опитват да установят връзка от интернет на портове, по-големи от 1024. Например, подобна политика напълно отказва връзки от интернет към защитена LAN, но позволява всички връзки, инициирани от LAN. Когато се прилага такава политика, някои приложения може да спрат да функционират (частично или напълно - зависи от приложението). Проблеми могат да причинят приложения, които очакват отговор от другата страна на порт, по-голям от 1024. Приложения, които използват UDP, също няма да работят.

Когато настройвате правила за филтриране, е важно да запомните, че правилата ще се търсят в таблицата в реда, в който са били въведени там, и търсенето на подходящо правило спира, след като бъде намерено (невероятно! :)).

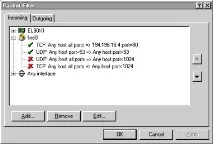

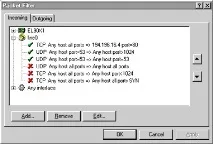

Следните примери показват повече и по-малко ограничителни политики, които можете да използвате, когато настройвате правила:

По-малко строга политика:

По-строгиполитика:

Фигурата по-долу показва конфигурацията на правилата във филтъра за пакети:

Предотвратяване на достъп на потребител до определени услуги в Интернет

Например, за да откажете достъп до FTP (протокол за прехвърляне на файлове), направете следното:

Ако използвате прокси сървър за филтриране на URL адреси и искате потребителите във вашата локална мрежа да използват проксито вместо директен достъп до интернет, използвайте следното:

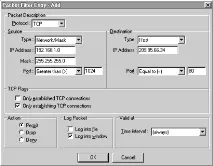

Конфигурация на пакетен филтър

Правилата за сигурност се изпълняват чрез следните методи: Правилата се търсят в реда, в който се показват в диалоговия прозорец за настройка. Когато се получи или изпрати пакет, той първо търси правила за интерфейса, от който е получен пакетът. След това се търсят правилата, които са общи за всички интерфейси. Когато се намери съвпадащо правило, търсенето спира и се предприема съответното действие: или пакетът се пропуска, или се блокира. По желание информацията за пакета се записва във файл или прозорец на WinRoute.

настройки=> Разширено=> Пакетен филтър=> Добавяне/Редактиране

-

"Протокол"

мрежов протокол. Възможни стойности: IP, TCP, UDP, ICMP, PPTP.

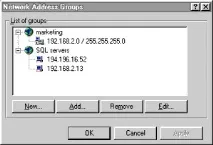

„Източник“ (източник), „Дестинация“ (дестинация)

Можете също така да посочите вход/изход. портове за TCP и UDP протоколи.

"ICMP тип"

Използва се за определяне на конкретен тип ICMP съобщение.

"TCP флагове" (TCP флагове (само с TCP))

Възможно е да се уточни следното:

„Само установени TCP връзки“: Правилото се прилага, ако пакетът не създава нова TCP връзка, т.е. той няма зададен флаг SYN.

„Само установяване на TCP връзки“установяване на TCP връзка"): правилото се прилага, когато пакет се опитва да създаде TCP връзка, т.е. флагът SYN е зададен в него.

Ако това правило е приложимо за пакета, се извършват следните действия:

Разрешаване (разрешаване) - пакетът се предава на защитената LAN Премахване (нулиране) - пакетът се анулира Отказ (забрана) - пакетът се блокира

Ако даден пакет е отказан, се изпраща известие до неговия източник (съобщения „TCP reset“ или „ICMP port unreachable“)

"Log Packet" "Write Packet Log"

Когато се използва това правило, се записва информация за пакета. Записът се извършва или в прозореца на WinRoute, или във файл.

„Валиден в“

Указва периода от време, през който правилото работи. Можете да разрешите изпълнението на правило за постоянно.

Проверка

Настройка на проверката

Проверката може да бъде конфигурирана в следното меню:

настройки=> Разширено=> Анти-спуфинг=> Бутон за редактиране

-

„Всички“ („Всички“)

„От мрежата, свързана към този интерфейс“

Разрешено е да преминават само пакети от директно свързана подмрежа. Тази опция обикновено се използва за LAN интерфейси.

„Само тези, които не са разрешени на други интерфейси“

"или допълнително от ."

„Пакет от регистрационни файлове“

Всеки опит за нарушаване на правилата се записва в прозореца на WinRoute или във файл.

Пример за конфигурация за проверка

Проверката е конфигурирана, както е показано на фигурата:

Диалогови прозорци за настройки:

Временноинтервали

настройки=> Разширено=> Времеви интервали

-

Под едно име могат да бъдат създадени произволен брой записи, което позволява много гъвкави настройки на времето.