Защита на терминалния сървър с SMS

Системни изисквания: Windows 2008/2012/2016. Също така уеб достъп

Поддържани опции за двуфакторно удостоверяване

В случай на отдалечен достъп до Windows Remote Desktop, първият етап на удостоверяване се извършва от потребителя на клиентския компютър - в програмата MS Remote Desktop Connection при заявка за удостоверяване на мрежово ниво (NLA). След успешно завършване на първия етап, от потребителя се изисква да завърши втория етап, като използва еднократна парола.

Опции за втория етап на удостоверяване с еднократна парола:

Предимства на 2-факторно удостоверяване с еднократни кодове:

Гъвкава конфигурация на принудително двуфакторно удостоверяване за потребители на отдалечен работен плот:

Rohos Logon Key ви позволява да осигурите достъп до Windows Remote Desktop с помощта на популярната технология за удостоверяване с еднократна парола (HOTP, TOPT, OATH), която допълва стандартния достъп с парола.

Как работи.

Rohos Logon Key замества доставчика на услуги за удостоверяване на терминалните услуги. Програмата добавя слой от двуфакторна автентификация към съществуващата инфраструктура. След като програмата бъде внедрена, потребителите ще могат да влизат в отдалечения работен плот с помощта на двуфакторно удостоверяване: OTP код и редовно влизане (потребителско име \ парола).

Rohos Logon Key програмно съобщение със задължително двуфакторно удостоверяване:

Потребителят въвежда OTP код, за да продължи да влиза в отдалечения работен плот:

Прочетете как да го настроите.

Инсталиране на Rohos Logon Key на терминален сървър

1.Инсталирайте Rohos Logon Key на терминален сървър Windows 2008/2012/2016 :

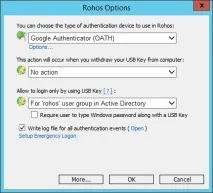

2. Активирайте двуфакторно удостоверяване с еднократни пароли. ОтворетеОпции и изберете „Google Authenticator (OATH)“:

3. Настройте политика за двуфакторно удостоверяване:

За да проверите това, трябва да имате инсталиран Windows 2003/ 2008/ 2012 / 2016 сървър като терминален сървър.

4. Задайте аварийно въвеждане

Как да активирате 2-факторно удостоверяване за потребителски профил

Двуфакторното удостоверяване се задава индивидуално за всеки потребителски профил. Автоматичната инсталация е възможна само ако изберете опцията „OTP доставка чрез SMS“.

Стартирайте програматаRohos Logon Key и изпълнете командатаSetup a Key :

- Изберете потребителски профил;

- Изберете типа генератор на еднократни пароли за този потребител;

- Оставете полето за парола празно;

- Щракнете върху бутона „Активиране на OTP влизане“, за да приложите конфигурацията.

Изпълнете командата „Показване на QR-код“ и „Копиране на код“, за да конфигурирате Google Authenticator или изпратете конфигурацията на Google Authenticator до потребителя по имейл.

Когато използвате опцията „OTP чрез SMS“:

- Уверете се, че SMS Gateway се поддържа в Опции>Опции на Google Authenticator.

Вашият терминален сървър трябва да бъде конфигуриран според следните изисквания:

- PowerShell v.3 или по-нова (Windows 2008 R2 и по-нова);

- Изпълнението на скрипт е разрешено. (Политиката за изпълнение на скрипт е активирана;) За да активирате тази опция, трябва да изпълните командата „Set-ExecutionPolicy -ExecutionPolicy RemoteSigned“ в прозорец на PowerShell.Разрешението за изпълнение трябва да бъде направено както за PowerShell, така и за PowerShell (x86) като администратор, например, както е показано на екранната снимка.

Конфигуриране на доставката на еднократни пароли чрез SMS или имейл:

- В Rohos Logon Key > Опции > Google Auth, > настроики…;

- Натиснете Edit, за да отворите скрипта OtpDeliveryScript.ps1

- Редактирайте съответните полета

Ето пример за дефиниции:

$NotifyBySms = $true; - означава разрешаване на изпращане чрез SMS

Намерете реда $SmsGatewayUrl в скрипта и запишете URL адреса на услугата за доставка на SMS шлюз:

Отдалеченото влизане с SMS удостоверяване ще бъде автоматично активирано:

Проверка и отстраняване на неизправности в PowerShell

- Стартирайте приложението „Windows PowerShell ISE“.

- Отворете файла "C:\Program Files (x86)\Rohos\OtpDeliveryScript.ps1"

- Отидете до края на файла в секцията "# ЧАСТ 3 - основна входна точка"

- Следвайте указанията и коментирайте някои редове, за да изпълните скрипта в тестов режим: # коментирайте, за да тествате в 'Windows PowerShell ISE' #$user = "user"; #задайте потребителско име за тестване

- F9 - задайте точка на прекъсване на избрания ред

- F5 - стартиране на скрипта.

- F10 - изпълнение на следващата команда.

След отстраняване на неизправности коментирайте редовете обратно.

Как да деактивирате или нулирате 2-факторно удостоверяване

Има два начина да деактивирате или нулирате 2FA за цял сървър или избран потребителски профил.

За да деактивирате политиката за 2FA:

- Деинсталирането на Rohos Logon Key ще възстанови нормалното удостоверяване на паролата;

- Задаване на „няма“ опцията „Позволява влизане чрез USB ключ“временно ще деактивира 2FA за всички потребители.

За да нулирате, преконфигурирате или деактивирате 2FA за конкретен потребител:

- Премахването на потребителски акаунт от групатаrohos в AD ще деактивира необходимостта от използване на 2FA за този потребител (само ако се прилага правилото „за потребителска група rohos в AD“)

- ОтворетеRohos > диалогов прозорецНастройка на ключ > изберете потребителски профил > и щракнете върху бутонадеактивиране на OTP влизане. Това ще нулира настройките за конфигурация на 2-FA за този потребител. Генераторът на OTP, използван за този потребител (с помощта на Google Authenticator или Yubikey например), ще стане невалиден.

- ОтворетеRohos > диалогов прозорецПотребител и ключове > намерете потребителя и го премахнете от списъка. Това ще деактивира изискването за 2FA за този потребител (само ако се прилага правилото „за регистрирани потребители“)

Как да тествате 2-FA за отдалечена връзка с помощта на IP филтър: