Безжично с VPN, Windows IT Pro

Всеки служител може да инсталира безжична точка за достъп, а не само служители на ИТ отдела. Ръководителят на отдел в голяма организация може без знанието на специалисти да закупи безжична точка за достъп и да я свърже към мрежата, така че служителите на отдела да могат свободно да се движат из офиса със своите лаптопи. Дори ако неотчетената AP се появи в друга сграда, като например отдалечен офис, се създава празнина в мрежата на компанията. AP представляват риск за сигурността във всеки случай (единственото изключение е устройство, опаковано в пластмаса и запечатано в кутия). Въпреки това, като използвате функциите за сигурност на AP във връзка с Microsoft Routing and Remote Access Service (RRAS), можете да намалите риска.

Безжична сигурност без специално оборудване

WEP.Вградените функции за безжично криптиране не осигуряват силна сигурност. Какъвто и WEP алгоритъм да се използва в предприятието (40-битов или 128-битов), атакуващият може да възстанови WEP ключа за безжичната мрежа. За съжаление много мрежи дори не използват WEP. По време на скорошен тест във Вашингтон ми отне само 20 минути, за да проверя безжичните мрежи и да намеря над 40 точки за достъп (вижте Фигура 1). Само няколко от тези мрежи използваха криптиране. Повечето потребители присвояват имена на безжични мрежи, което прави още по-лесно за атакуващия да идентифицира собственика на отворена мрежа. Скрих имената на мрежите на Екран 1, но имената, които намерих, са познати на по-голямата част от гражданите (не, маршрутът ми не минаваше близо до Белия дом). Ако администраторът не възнамерява да използва WEP, то поне на мрежата не трябва да се дава описателно име.

Въпреки слабостта на WEP, този метод може да се използва катоотправна точка при организиране на система за мрежова сигурност, за да се затрудни неоторизиран достъп. Някои по-нови версии на фърмуера от производителите на безжично оборудване са направили промени в WEP алгоритмите. В резултат на това става по-трудно (ако не и невъзможно) дешифрирането на WEP ключа. Затова не забравяйте да актуализирате фърмуера на всички устройства.

Оторизирани MAC списъци

Безопасност

Основните недостатъци на безжичните мрежи се намират в процедурите за удостоверяване и криптиране. Обикновено безжичните точки за достъп предоставят само много елементарно удостоверяване на потребителя или никакво. Ако в мрежата не са взети мерки за защита, тогава потребителят, който е в зоната на покритие на точката за достъп, може да се свърже към мрежата. WEP предоставя някои предимства, но има много недостатъци. Възниква въпросът: каква мрежова технология ви позволява да удостоверявате потребителите и да шифровате данни по такъв начин, че да не могат да бъдат прихванати от неоторизирано лице? Отговор: VPN.

VPN ви позволява да заобиколите недостатъците на съвременните безжични мрежи. Разбира се, в този случай процедурата за свързване на потребители става по-сложна. Но ако една компания вече е прекарала време в настройка на VPN инфраструктура, за да позволи на мобилните потребители да имат достъп до корпоративната мрежа, настройването на VPN за удостоверяване на безжични потребители е доста проста задача.

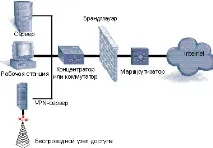

Помислете за хипотетична корпоративна мрежа преди и след използване на VPN за защита на безжичните връзки. Екран 2 показва диаграма на типична безжична мрежа с безжична точка за достъп, скрита зад корпоративна защитна стена. Дори ако една компания е похарчила десетки хиляди долари за хардуерна защитна стена, за да запази нежеланитевръзки към мрежата, се образува празнина в надеждното (вътрешно) пространство на мрежата. Все едно да затвориш главния вход с блиндирана врата, а на задната да оставиш порутена порта. Чудя се коя от вратите ще избере крадецът?

Екран 3 показва защитен метод за настройка на безжична точка за достъп (разположена зад VPN сървър). Това решение осигурява високо ниво на защита на безжичната мрежа, без да натоварва потребителите. За да подобрите сигурността, можете да опитате да поставите VPN сървъра пред защитната стена, но тъй като точките за достъп обикновено функционират в зависимост от местоположението му, тази техника не винаги е приложима.

Ако организацията има два или повече възли за достъп, тогава препоръчвам да ги свържете към един комутатор и да свържете същия VPN сървър към него. Това елиминира необходимостта потребителите на настолни компютри да настройват множество dial-up VPN връзки на своите машини. Те винаги ще бъдат удостоверени от един и същ VPN сървър, независимо от обвързването към конкретна AP.

Инсталиране на VPN сървър

Какъв хардуер е необходим за успешното изпълнение на проекта? На първо място, имате нужда от сървър, който ще действа като VPN шлюз и ще управлява достъпа до доверената мрежа. Тази машина не трябва да бъде тежък сървър. Дори настолен компютър от висок клас може да се справи с тази роля (в зависимост от броя обслужвани безжични потребители). Въпреки това ви съветвам да присвоите такава важна функция на сървъра от начално ниво.

VPN шлюзът изисква два мрежови адаптера, един за ненадеждната безжична мрежа и един за вътрешната мрежа. Администраторите, които са изградили VPN за интернет потребители, са запознати с този процес.Трябва да свържете точката за достъп, но не и други машини, директно към интерфейса на потенциално опасната мрежа. Всеки, който се свърже с безжичната AP, ще може да получи достъп само до интерфейса на VPN сървъра, обърнат към ненадеждната мрежа и клиентските работни станции, свързани с точката за достъп. VPN сървърът се превръща в шлюз към вътрешната мрежа, като предоставя или отказва достъп.

Ако инсталирате VPN сървър между безжичната точка за достъп и останалата част от мрежата, безжичният потребител ще може да комуникира с безжичната AP и това като цяло е изчерпано. Следващата стъпка е да конфигурирате VPN сървъра, така че да може правилно да удостоверява потребителите и да им предоставя достъп до вътрешната мрежа.

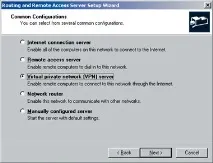

За да започнете инсталирането на VPN на сървъра, изберете Програми, Административни инструменти, Маршрутизиране и отдалечен достъп от менюто "Старт". Когато се появи конзолната добавка за маршрутизиране и отдалечен достъп на Microsoft Management Console (MMC), щракнете с десния бутон върху името на сървъра в левия прозорец и изберете Конфигуриране и активиране на маршрутизиране и отдалечен достъп, за да стартирате съветника за настройка на сървъра за маршрутизиране и отдалечен достъп.

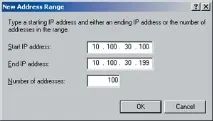

Microsoft направи инсталирането на VPN сървъра много по-лесно (в сравнение с процедурата на Windows NT 4.0), така че е сравнително лесно да преминете през екраните на съветника. Ще дам описание на всеки екран, започвайки с общите конфигурации (вижте екран 4). Първо изберете режима за инсталиране на VPN сървър, като поставите отметка на опцията за сървър на виртуална частна мрежа (VPN). Щракването върху бутона Напред отвежда съветника към екрана Протоколи за отдалечен клиент (вижте Фигура 5). Целта на този екран не е напълно ясна. Помощникът изброява протоколите и ви моли да потвърдите, че сървърътинсталирани са всички протоколи, необходими за обслужване на клиенти. Ако изберете Не, трябва да добавя протоколи, тогава съветникът не ви позволява да промените мрежовите настройки. Просто спира да работи. Не можете също да премахнете избора на протоколи от този екран, например, за да блокирате IPX на VPN. Следователно, ако желаните протоколи са инсталирани на машината, изберете Да, всички налични протоколи са в този списък и щракнете върху бутона Напред.

Инсталиране на VPN клиент

За да тествате нов VPN сървър, можете да настроите безжична работна станция или лаптоп и да изследвате всеки компонент на мрежата, от безжичната точка за достъп до „ненадеждния“ VPN сървър до надеждната мрежа на организацията.

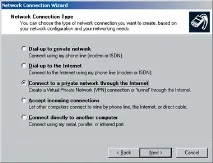

Сега е време да установите VPN връзка към вътрешната мрежа. От менюто "Старт" на вашия настолен компютър с XP или Windows 2000 изберете Настройки, Мрежови и комутируеми връзки, след което щракнете двукратно върху Добавяне на нова връзка. Това ще стартира съветника за мрежова връзка; той иска информация за връзката, която трябва да бъде установена. На екрана Тип мрежова връзка (вижте Фигура 9) трябва да посочите VPN връзката, като изберете Свързване към частна мрежа през интернет и след това щракнете върху бутона Напред.

Последните два екрана на съветника са доста ясни. Те ви питат дали трябва да направите връзката достъпна само за себе си или за всички потребители и дали трябва да споделите връзката с други потребители. Отговорите, разбира се, зависят от конкретните обстоятелства.

И така, имаме напълно функционален, защитен безжичен VPN, който може да бъде предоставен на крайните потребители.

Мобилно приключение

Необходимозабележете, че безжичните мрежи изискват сериозен подход. Те са лесни за организиране, така че е изкушаващо просто да включите устройствата и да правите други неща. Никога обаче не трябва да оставяте вашата безжична точка за достъп в конфигурацията й по подразбиране. Можете също така да прокарате няколко Ethernet кабела през прозореца на офиса си и да ги изведете на улицата. Всъщност мрежата е отворена за всеки собственик на компютър с адаптер за безжична мрежа, разположен в радиус от няколко десетки метра.

Възможно ли е да сте сигурни в сигурността на информацията, ако безжичната мрежа е организирана в съответствие с препоръките на тази статия? Говорих с организации, които се грижат за сигурността (има въоръжени и добре обучени охранители на вратите им) и открих, че те използват VPN за защита на безжичните си мрежи. Разбира се, всеки случай е уникален, но доверието в VPN от страна на такива компании е доста убедително доказателство за неговата надеждност.

Споделяйте материал с колеги и приятели