Блокиране на трафик на Active Directory с помощта на LDAP през SSL, Windows IT Pro

LDAP трафикът може да бъде защитен с помощта на протоколите Secure Sockets Layer/Transport Layer Security (SSL/TLS); тази комбинация се нарича "LDAP през SSL" (LDAP през SSL) или LDAPS. Методът SSL/TLS елиминира възможността трафикът да бъде прочетен от неоторизирани лица; за тази цел се формира криптиран тунел между домейн контролера на Windows и LDAP клиента. В тази статия ще говоря за това как да инсталирам протокола LDAPS на домейн контролери, които са част от инфраструктурата на Windows Server 2008 AD

LDAP се използва като стандартен протокол за четене на данни от и запис на данни в домейн контролери на Active Directory (AD). AD LDAP трафикът е несигурен по подразбиране, поради което можем да наблюдаваме LDAP комуникацията между клиенти и домейн контролери с помощта на софтуер за наблюдение на мрежата. LDAP подпротоколите, като LDAP свързване, което се използва от приложения, услуги и потребители за предаване на идентификационни данни и удостоверяване на Windows домейн контролери, също са незащитени.

Политиките за сигурност, използвани от организациите, обикновено криптират целия трафик между клиенти и сървъри. В допълнение, някои интегрирани в AD приложения криптират данни, предавани по протокола LDAP.

Изисквания за сертификат за LDAPS сървър

Използването на протокола LDAPS изисква правилно форматирани X.509 сертификати да бъдат инсталирани на всички домейн контролери на Windows. С такъв сертификат LDAP услугата на домейн контролера има възможност да изчака трансфера на даннии автоматично установява SSL връзки както за LDAP трафик, така и за трафик на сървър на глобален каталог (GC). Сертификатът на сървъра се използва за проверка на авторитета на домейн контролера на клиента по време на инсталационния процес на LDAPS и за създаване на комуникационен тунел между клиента и сървъра след завършване на инсталацията. Ако желаете, протоколът LDAPS може да се използва за проверка на идентификационните данни на клиентите, но в този случай първо трябва да инсталирате сертификат за удостоверяване на клиента на всеки от компютрите на потребителите.

В следващия раздел ще разясня как можете да получите LDAPS сървърен сертификат за домейн контролери, но първо нека да разгледаме друг въпрос: на какви правила трябва да отговаря такъв сертификат?

- На домейн контролера щракнете върху бутона Старт, въведете mmc и след това щракнете върху OK.

- Отворете менюто Файл и изберете Добавяне/Премахване на модула.

- Изберете Сертификати, Добавяне.

- В диалоговия прозорец на конзолата за управление на Microsoft Management Console (MMC) Certificates, изберете Computer account и щракнете върху Next.

- В секцията Избор на компютър изберете локалния компютър и щракнете върху Готово.

- В секцията Добавяне или премахване на модули щракнете върху OK.

- В дървото на конзолата разгънете контейнера Сертификати (локален компютър), след това контейнера Лични и накрая контейнера Сертификати.

- В десния панел на модула за сертификати ще видите списък с всички сертификати, намиращи се в личното хранилище на домейн контролера (вижте Фигура 1).

|

| Екран 1: Сертификати в личния магазин на домейн контролера |

Сертификатът LDAPS трябва да отговаря на определени изисквания за разширения на сертификат X.509.

- Разширението на сертификата за разширено използване на ключ трябва да включва идентификатор на обект за удостоверяване на сървъра (OID): 1.3.6.1.5.5.7.3.1.

- Пълното квалифицирано име на домейн (FQDN) на съответния AD домейн контролер (например mydomaincontroller.company.net) трябва да бъде посочено или в частта Common Name (CN) на полето Subject на разширението на сертификата, или в DNS записа на разширението на сертификата Subject Alternative Name (SAN).

Съдържанието на X.509 разширенията на сертификат може лесно да се провери в Windows Certificate Viewer, който също се отваря от модула за сертификати. Щракнете двукратно върху сертификата в десния панел на модула за сертификати и след това щракнете върху раздела Подробности, както е показано на Фигура 2.

Както при всеки сертификат, трябва да се уверите, че LDAPS сертификатът е издаден от Сертифициращ орган (CA), който се ползва с доверие както от домейн контролера, така и от LDAPS клиентите. За да установите доверителна връзка, трябва да конфигурирате клиентите и сървъра така, че да се доверяват на сертификата на издаващия CA (за конфигурация на CA на едно ниво) или на главния сертификат на CA, с който е свързан издаващия CA (за конфигурация на CA на много нива).

Списък на всички доверени CA сертификати се намира в контейнера Trusted Root Certification Authorities на хранилището за сертификати на съответната система. Това хранилище съдържа CA сертификати, които се считат за надеждни от администратора на домейна и които Windows може да използва като котви за доверие, когато проверява надеждността на други сертификати. Ако удостоверението е издадено от серторганът, инсталиран на системата, която е част от инфраструктурата на AD, ще бъде автоматично добавен към хранилището на сертификати на клиентската система; тази операция се извършва с помощта на механизма за опресняване на обекта на груповата политика (GPO). Ако сертификатът на CA, който е издал LDAPS сертификата, не присъства в контейнера на Trusted Root CA Certification Authorities, можете ръчно да импортирате такъв сертификат, като изберете Импортиране от контекстното меню на този контейнер.

Освен това трябва да се внимава да не се активират силни защити на частния ключ; това означава, че Windows не трябва да изисква парола всеки път, когато потребителят има достъп до ключа. По подразбиране защитата на личния ключ на Windows е винаги деактивирана; същото важи и за LDAPS сертификатите.

Ако искате да проверите дали сертификатът, съдържащ се в домейн контролера, е валиден, без да напускате прозореца на командния ред, можете да използвате помощната програма certutil, която се извиква със следната команда:

Получаване на LDAPS сървърен сертификат

Ако работите с йерархия на инфраструктура с публичен ключ на Windows (PKI), първо трябва да създадете персонализиран шаблон на сертификат за LDAPS сертификати в AD директорията, след това да активирате този персонализиран шаблон на всички издаващи CA и накрая ръчно да конфигурирате всички домейн контролери да работят с LDAPS сертификат, изграден от този персонализиран шаблон.

За да създадете персонализиран шаблон на сертификат за LDAPS сертификати в AD директорията, отворете MMC модула за шаблони на сертификати в един от корпоративните CA(интегриран в AD). Отворете менюто "Старт", въведете mmc и след това щракнете върху OK. Щракнете върху менюто „Файл“ и отворете модула „Добавяне/премахване на конзолна добавка“. Изберете Шаблони за сертификати, след което щракнете върху бутоните Добавяне и OK. В прозореца на модула за шаблони на сертификати отворете контейнера с шаблони на сертификати, щракнете с десния бутон върху един от шаблоните (да речем шаблона за удостоверяване на Kerberos) и изберете Дублиращ шаблон. Можете също така да дублирате друг шаблон (като шаблона за удостоверяване на контролера); трябва само да имате OID за удостоверяване на сървъра в разширението на сертификата за разширено използване на ключ на избрания от вас шаблон.

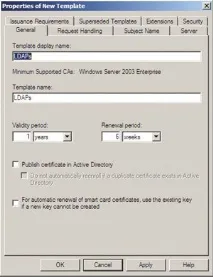

В прозореца за дублиране на шаблон щракнете върху OK с Windows Server 2003 Enterprise, избран по подразбиране. В резултат свойствата на новия шаблон ще бъдат показани, както е показано на Фигура 4. Обърнете специално внимание на следните свойства на новия шаблон.

|

| Екран 4 - Свойства на шаблона на сертификат |

- В раздела Общи: въведете показвано име за шаблона (например „LDAPS“), задайте периодите на валидност и подновяване (те трябва да съответстват на политиката за сертификати на вашата организация) и посочете дали възнамерявате да публикувате сертификата в AD директорията (задайте превключвателя Active Directory на Публикуване на сертификат).

- В раздела Обработка на заявки: се уверете, че стойността на минималния размер на ключа е зададена в съответствие с политиката за сертификати на вашата организация и изберете дали да маркирате частния ключ като експортируем (поставете отметка в квадратчето Разрешаване на експортиране на частния ключ). Трябва да маркирате частния ключ като експортируем (експортирането на частния ключ е разрешено), ако възнамеряватеимпортирайте този сертификат в хранилището за сертификати AD NTDS, което ще бъде обсъдено по-долу.

- В раздела Subject Name: се уверете, че DNS името, както и SPN (Service Principal Name) са маркирани. Накрая щракнете върху OK; в резултат на това прозорецът със свойства на шаблона ще бъде затворен и настройката на новия шаблон ще приключи там.

Сега трябва да активирате издаващите CA, така че те да могат да издават сертификати въз основа на новия LDAPS шаблон. Добавете новия шаблон към CA контейнера за шаблони на сертификати. Това се прави по следния начин: в един от сертифициращите центрове на предприятието отворете модула на MMC Certification Authority, след това контейнера на сертифициращия орган, щракнете с десния бутон върху контейнера Certificate Templates и изберете New, Certificate Template to Issue от менюто, което се отваря. В прозореца Разрешаване на шаблони на сертификати, показан на Фигура 5, можете да изберете име за новосъздадения шаблон. Затворете диалоговия прозорец, като щракнете върху OK.

|

| Екран 5: Диалогов прозорец за активиране на шаблони на сертификати |

Като последна стъпка поискайте LDAPS сертификати за всеки домейн контролер, който ще трябва да установи LDAPS връзки. За да направите това, на всички такива домейн контролери изпълнете следните стъпки:

- В прозореца на модула за MMC сертификати отворете личния контейнер на хранилището на сертификати на съответната система, както е обяснено в предишния раздел относно изискванията за сертификати на LDAPS сървър.

- Щракнете с десния бутон върху контейнера за сертификати и изберете Всички задачи, Заявка за нов сертификат от менюто, което се отваря. Отваря се прозорецът на съветника за записване на сертификат. Щракнете върху бутонаследващия.

- На страницата на съветника за избор на правила за записване на сертификати оставете правилата за записване на Active Directory по подразбиране и щракнете върху Напред.

- Изберете шаблона на LDAPS сертификат и щракнете върху Записване.

- Проверете дали регистрацията е била успешна и проверете свойствата на новите LDAPS сертификати, като използвате бутона Преглед на сертификата в секцията с подробности.

- Затворете прозореца на съветника, като щракнете върху бутона Готово.

Проверка на LDAPS свързаност

За да проверите дали LDAPS е конфигуриран правилно на домейн контролери, можете да използвате инструмента LDP, който е инсталиран по подразбиране на домейн контролери на Windows Server 2008. За достъп до LDP на членски сървъри на Windows Server 2008, системи с Windows 7 или машини с Windows Vista, трябва да инсталирате Microsoft Remote Server Administration Tools (RSAT) на тях.

За да стартирате LDP, отворете менюто "Старт" и въведете ldp в прозореца за търсене. Изберете елемента от менюто Ldp Connection и натиснете бутона Connect. В полето Сървър въведете FQDN на домейн контролера, към който искате да се свържете. Уверете се, че полето за порт е зададено на Порт 636 (което е по подразбиране за LDAPS портове), че квадратчето за отметка Без връзка е премахнато и квадратчето за отметка SSL е поставено, след което щракнете върху OK. Ако протоколът LDAPS е конфигуриран правилно, след подаване на командата LDP, на екрана трябва да се появи известие за хост поддържа SSL, както е показано на фигура 6.

|

| Екран 6: Проверка на LDAPS връзката с помощта на програмата LDP |

Отворете отново менюто Connection, изберете Bind и след това щракнете върху OK. Ако LDAPS е конфигуриран правилно, следизпълнявайки командата LDP, потребителското име ще се появи на екрана, както и името на домейна, което сте използвали за удостоверяване на програмата LDP в услугата AD.

Затваряне на друг AD шлюз

Разработчиците на Microsoft не са предоставили специален интерфейс за извършване на процедурата за конфигуриране, но въпреки това операцията по осигуряване на LDAP трафик, насочен към AD домейн контролери с помощта на SSL / TLS технология, е сравнително проста. В тази статия показах как, като инсталира правилно форматиран сертификат на домейн контролери, потребителят може да активира протокола LDAPS. С този протокол можете да блокирате важния шлюз за удостоверяване и достъп до AD директорията. Освен това има два други основни AD протокола за удостоверяване, Kerberos и NTLM. Тези протоколи прехвърлят данни чрез извикване на отдалечени процедури (RPC), като и двата са оборудвани с механизми за защита на данните и криптиране по подразбиране.

Jean de Clercq ([email protected]) е служител на отдела за сигурност на HP. Специализира в управлението на самоличността и сигурността в продуктите на Microsoft

Споделяйте материал с колеги и приятели