Изследователите научиха как да хакват дистанционно 4G модеми, Threatpost

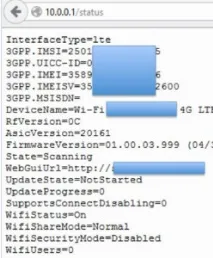

Изследователите казват, че 4G USB модемите съдържат експлоатируеми уязвимости, чрез които нападателите могат (и изследователите вече са успели) да поемат пълен контрол върху машините, към които са свързани тези устройства.

На конференциите PacSec и Chaos Computer Club този месец съответно в Токио и Хамбург изследователи от Positive Technologies представиха доклад, описващ начин за компрометиране на USB модеми и атакуване на SIM карти с помощта на SMS съобщения в 4G мрежи.

Показване на свързани публикации

Има средно 33 уязвимости на уеб приложение

Бизнесът е беззащитен срещу киберпрестъпниците

Освен пълен достъп до компютър, атака срещу 4G модем дава достъп и до абонатни акаунти в порталите на съответните телеком оператори. Изпращайки двоични SMS съобщения, изследователите успяха да блокират SIM карти и да прихванат и дешифрират трафика. Изследването е проведено от екипа на Positive Technologies, състоящ се от Сергей Гордейчук, Александър Зайцев, Кирил Нестеров, Алексей Осипов, Тимур Юнусов, Дмитрий Скляров, Глеб Грицай, Дмитрий Курбатов, Сергей Пузанков и Павел Новиков.

Изследователите установиха, че от шест USB модема, тествани с 30 различни фърмуера, само три версии на фърмуера са били устойчиви на тази атака.

В допълнение към получаването на тази информация, изследователите принудиха модемите да променят своите DNS настройки, за да прихващат трафик, промениха настройките на SMS центъра за прихващане и намеса в SMS съобщения, промениха пароли на портали за самообслужване, умишлено блокираха модеми чрез въвеждане на неправилни PIN или PUK и дистанционно надстроиха фърмуера до уязвими версии.

Тяхната атака срещу SIM карти беше малко по-малко ефективна, позволявайки около 20% от тестваните SIM карти да бъдат експлоатирани. Всъщност успехът на тези атаки зависи от това дали изследователите са успели да вземат DES ключовете, защитаващи SIM картата. Кракването на 3DES ключовете отнема значително повече време.

Това беше най-бързият им избор на ключ. Ако имаха частично познат 3DES ключ, можеха да го разбият за 10 дни. С типичен процесор като Intel Core i7-2600k хакването ще отнеме около пет години за DES и над 20 години за 3DES.

След кракване на DES или 3DES, изследователите казаха, че са успели да издават команди към инструментални приложения (TAR). Един такъв TAR беше файлова система, която съхраняваше временната идентичност на мобилния абонат (TMSI) и ключове за криптиране. Това позволи на изследователите да декриптират данните за гласови повиквания и текстови съобщения, да проследят местоположението на обаждащия се и да задействат условие за отказ на услуга чрез въвеждане на три неправилни ПИН кода и 10 неправилни PUK кода подред, ако ПИН кодът е бил използван за защита на файловата система.

Относно Брайън Донохю

„Ниесме това, на което се преструваме, така че трябва да внимаваме за какво се преструваме. – Кърт Вонегът