KNOW INTUIT, Лекция, Управление на риска

Целта на този курс е да се изучат съвременни методи за анализ и управление на рисковете, свързани с информационната сигурност (ИС). Поради факта, че процесът на управление на риска може да включва въвеждането на специфични инструменти и механизми за защита, практическата част на курса се фокусира върху управлението на риска в системи, базирани на операционни системи (ОС) от фамилията Microsoft Windows.

Риск в областта на информационната сигурностще наричаме потенциалната възможност за понасяне на загуби поради нарушение на сигурността на информационна система (ИС). Концепцията за риск често се бърка с концепцията за заплаха.

Заплаха за информационната сигурносте потенциален инцидент, умишлен или не, който може да има нежелан ефект върху компютърна система, както и информацията, съхранявана и обработвана в нея.

Уязвимост ISе някаква неприятна характеристика, която прави възможно възникването на заплаха. Уязвимостта е недостатъчна сигурност и/или някои грешки в системата, както и наличието на тайни входове към нея в системата, оставени от разработчиците на тази система при нейното отстраняване на грешки и конфигуриране.

Рискът се отличава от заплахата чрез наличието на количествена оценка на възможните загуби и (евентуално) оценка на вероятността заплахата да бъде реализирана.

Но нека да разберем защо е необходимо да се изследват рисковете в областта на информационната сигурност и какво може да даде това при разработването на система за информационна сигурност за IS. За всеки проект, който изисква финансови разходи за неговото изпълнение, е много желателно още в началния етап да определим какво ще считаме за знак за завършеност на работата и как ще оценим резултатите от проекта. За задачи, свързани с осигуряване на информационна сигурност, това е повече от подходящо.

На практика най-често срещанитеполучиха два подхода за обосноваване на дизайна на подсистемата за сигурност.

Първият от тях се основава на проверка на съответствието на нивото на защита на IP с изискванията на един от стандартите в областта на информационната сигурност. Това може да бъде клас на сигурност в съответствие с изискванията на ръководните документи на Държавната техническа комисия на България (сега това е ФСТЕК на България), профил на защита, разработен в съответствие със стандарта ISO-15408, или друг набор от изисквания. Тогава критерият за постигане на целта в областта на безопасността е изпълнението на даден набор от изисквания. Критерият за ефективност е минималната обща цена за изпълнение на зададените функционални изисквания: където ci е цената на i-тото средство за сигурност.

Основният недостатък на този подход е, че в случай, че необходимото ниво на сигурност не е строго определено (например чрез законови изисквания), е доста трудно да се определи "най-ефективното" ниво на сигурност на ИС.

Вторият подход за изграждане на система за информационна сигурност е свързан с оценка и управление на риска. Първоначално той произлиза от принципа на "разумната достатъчност", прилаган в сферата на информационната сигурност. Този принцип може да бъде описан със следния набор от твърдения:

- невъзможно е да се създаде абсолютно непреодолима защита;

- необходимо е да се намери баланс между разходите за защита и получения ефект, вкл. и икономически, който се състои в намаляване на загубите от нарушения на сигурността;

- цената на средствата за защита не трябва да надвишава цената на защитената информация (или други ресурси - хардуер, софтуер);

- разходите на нарушителя за нерегламентиран достъп (UAS) до информация трябва да надхвърлят ефекта, който той ще получи с упражняването на такъв достъп.

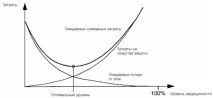

Но обратно към рисковете. INВ този случай, като се има предвид IS в първоначалното му състояние, ние оценяваме размера на очакваните загуби от инциденти на информационната сигурност (като правило се взема определен период от време, например година). След това се прави оценка как предложените инструменти и мерки за сигурност влияят върху намаляването на риска и колко струват. Ако си представим някаква идеална ситуация, тогава идеята за подхода е показана на графиката по-долу (фиг. 1.1) [1].

С нарастването на разходите за защита размерът на очакваните загуби намалява. Ако и двете функции имат формата, показана на фигурата, тогава е възможно да се определи минимумът на функцията "Очаквани общи разходи", което е това, от което се нуждаем.

За съжаление на практика не е възможно да се определи точната връзка между разходите и нивото на сигурност, поради което аналитичният метод за определяне на минималните разходи в представената форма не е приложим.

За да преминем към разглеждане на проблемите с описанието на риска, въвеждаме още една дефиниция на .Ресурсилиактивще бъде наименуван IS елемент, който има (материална) стойност и подлежи на защита.

Тогава рискът може да бъде идентифициран чрез следния набор от параметри:

- заплахата, чието възможно реализиране е породило този риск;

- ресурс, срещу който може да бъде реализирана тази заплаха (ресурсът може да бъде информационен, хардуерен, софтуерен и др.);

- уязвимост, чрез която може да се реализира дадена заплаха срещу даден ресурс.

Също така е важно да определим как знаем, че е настъпило нежелано събитие. Следователно в процеса на описване на рисковете обикновено се посочват и събития -"тригери", които са идентификатори на рискове, които са настъпили или се очакват вскоро (например, увеличаването на времето за реакция на уеб сървър може да означава, че срещу него се извършва една от разновидностите на атаки за отказ на услуга).

Въз основа на горното, в процеса на оценка на риска е необходимо да се оцени цената на щетите и честотата на възникване на нежелани събития и вероятността такова събитие да причини щети на ресурса.

Размерът на щетите от реализирането на заплаха за даден ресурс зависи от:

- От цената на ресурса, който е изложен на риск.

- От степента на деструктивност на въздействието върху ресурса, изразена като коефициент на деструктивност. Като правило посоченият коефициент е в диапазона от 0 до 1.

Така получаваме оценка, която може да бъде представена като продукт:

След това е необходимо да се оцени честотата на възникване на разглежданото нежелано събитие (за определен период от време) и вероятността за успешно реализиране на заплахата. В резултат на това цената на риска може да се изчисли по формулата:

Приблизително такава формула се използва в много техники за анализ на риска, някои от които ще бъдат обсъдени допълнително. Очакваните щети се сравняват с разходите за мерки и средства, след което се взема решение относно този риск. Той може да бъде:

- намален (например поради въвеждането на средства и механизми за защита, които намаляват вероятността от заплаха или коефициента на разрушителност);

- елиминиран (чрез отказ от използване на ресурса, изложен на заплахата);

- прехвърлен (например застрахован, в резултат на което в случай на заплаха за сигурността загубите ще бъдат поети от застрахователната компания, а не от собственика на IP);

- приет.

Управление на рисковете. Модел за безопасност с пълно покритие

Идеите за управление на риска са до голяма степенкъм модела за сигурност с пълно припокриване, разработен през 70-те години [2].

Моделът на системата за сигурност с пълно припокриване е изграден на базата на постулата, че системата за сигурност трябва да има поне едно средство за осигуряване на сигурност във всеки възможен път на въздействие на нарушителя върху ИС.

Моделът прецизно дефинира всяка област, изискваща защита, оценява характеристиките за сигурност по отношение на тяхната ефективност и приноса им към сигурността в цялата изчислителна система.

Смята се, че неоторизиран достъп до всеки от многото защитени обекти (IS ресурси) O е свързан с определена "стойност на щетите" за собственика на IP и тази вреда може да бъде количествено определена.

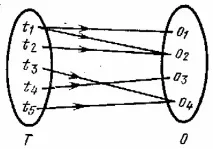

Всеки обект, изискващ защита, е свързан с определен набор от действия, към които нарушителят може да прибегне, за да получи неоторизиран достъп до обекта. Потенциалните злонамерени действия срещу всички обекти формират набор от IS заплахи T . Всеки елемент от набора от заплахи се характеризира с вероятността за възникване.

Наборът от отношения "обект-заплаха" образува двустранен граф (фиг. 1.2), в който ребро ( ti,оj ) съществува тогава и само ако ti е средство за получаване на достъп до обекта oj . Трябва да се отбележи, че връзката между заплахите и обектите не е връзка едно към едно - заплахата може да се разпространи върху произволен брой обекти и един обект може да бъде уязвим на повече от една заплаха. Целта на защитата е да "покрие" всеки ръб на дадения график и да издигне бариера за достъп по този път.

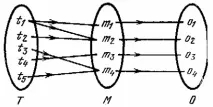

Моделът се допълва от третия комплект, който описва средствата за сигурност M, които се използват за защита на информацията вЕ. В идеалния случай всяко лекарство трябва да елиминира някакво предимство ( ti,oj ). На практика mk функционира като "бариера", осигуряваща известна степен на съпротива при опити за проникване. Тази устойчивост е основната характеристика, присъща на всички елементи на множеството M . Множеството за сигурност M трансформира двустранен граф в тристранен граф (фиг. 1.3).

В защитена система всички ребра са представени във формата (ti,mk) и (mk,oj). Всеки ръб на формуляра (ti,oj) дефинира незащитен обект. Трябва да се отбележи, че един и същ инструмент за сигурност може да устои на прилагането на повече от една заплаха и (или) да защити повече от един обект. Липсата на край ( ti,oj ) не гарантира пълна сигурност (въпреки че наличието на такъв край дава потенциал за неоторизиран достъп, освен ако вероятността за поява на ti е нула).

Освен това, разглеждането включва теоретико-множествения модел на защитена система - системата за сигурност на Clements. Той описва системата като набор от пет кортежа S=, където O е набор от защитени обекти; T е набор от заплахи; M - набор от инструменти за сигурност; V - набор от уязвимости - картографиране на TxO върху набор от подредени двойки Vi=(ti,oj) , представящи начините за проникване в системата; B - набор от бариери - картографиране на VxM или TxOxM върху набор от подредени тройки bi=(ti,oj,mk), представляващи точките, в които се изисква защита в системата.

Така системата с пълно покритие е система, в която има средства за защита за всеки възможен път на проникване. Ако в такава система, тогава.

След това се правят опити да се определи количествено степента на сигурност на системата чрез сравняване на всяка дъга с теглокоефициент.

Моделът на системата за сигурност с пълно припокриване описва изискванията към състава на подсистемата за IP защита. Но не разглежда въпроса за цената на внедрените средства за защита и съотношението на разходите за защита и получения ефект. Освен това на практика може да бъде доста трудно да се определи пълният набор от „пътища“ в системата. А именно от това колко пълно е описано това множество зависи доколко полученият резултат ще бъде адекватен на реалното състояние на нещата.