Консолидиране на два отдалечени офиса и произволен брой отдалечени служители в една локална мрежа

Ние ще конфигурираме на операционната система Debian Squeeze, но инструкциите са напълно приложими за всяка базирана на Debian дистрибуция и с малки промени в командите за инсталиране и конфигуриране на моста и OpenVPN ще бъдат приложими за всяка дистрибуция на Linux или FreeBSD.

Да приемем, че дистрибуция на Debian или Ubuntu е инсталирана с помощта на една от инструкциите: Инструкции за инсталиране на Debian, Инструкции за инсталиране на Ubuntu

Инсталирайте и конфигурирайте VPN мрежа, базирана на OpenVPN, като използвате моста tap0

Ние създаваме мрежов мост между физическата мрежа eth1 и виртуалния интерфейс tap0

Инсталирайте необходимите програми, като се съгласите с искането на пакетния мениджър:

Конфигурираме сървърната мрежа въз основа на факта, че имаме 2 мрежови карти: мрежова eth0 - получава интернет от доставчика и чрез нея офис 1 осъществява достъп до интернет, и мрежова eth1 - е включена в LAN комутатора на офис 1, ще бъде включена в моста с интерфейс br0

Редактирайте конфигурационния файл /etc/network/interfaces:

Запазете промените ирестартирайте мрежата с командата:

Настройте OPENVPN: Копирайте скриптовете, за да конфигурирате нашия openvpn сървър с командата:

Правим промени във файла /etc/openvpn/easy-rsa/vars, за да дефинираме глобални променливи и да въвеждаме по-малко данни, когато създаваме ключове:

Отидете в папката със скриптове за създаване на сертификати и ключове с командата:

Инициализираме PKI (инфраструктура на публичен ключ) с командите:

. внимание. Когато изпълнявате командата ./clean-all, всички съществуващи сертификати и ключове както на сървъра, така и на клиентите ще бъдат изтрити, така че не я изпълнявайте на производствен сървър или я изпълнявайте, след като запазите папката /etc/openvpn/ в архива с командата:

Ние генерираме сертификат и ключ на Сертифициращ орган (CA) с командата:

Повечето параметри ще бъдат взети от файла vars. Само параметърът Име трябва да бъде посочен изрично:

Като цяло можете да попълвате всички полета всеки път, когато е необходимо.

Ние генерираме параметрите Diffie - Hellman с командата:

Генерираме сертификат и частен ключ на сървъра, не въвеждаме нищо при заявка за въвеждане на парола и при подкана Sign the certificate? [y / n]: въведете y и натиснете Enter след изпълнение на командата:

Всички параметри се приемат по подразбиране. При заявката за общо име въведете сървър

На въпросите Подпишете сертификата? и 1 от 1 сертификат иска сертифициран, ангажирам? отговаряме положително:

Остава да създадем сертификати и ключове за клиенти. Първо инициализираме параметрите:

Създайте ключове за потребителски сървър1. Например, добавете толкова потребители, колкото са ви необходими:

Присвояваме на всеки клиент собствен IP в мрежата с командите:

Създайте конфигурационен файл на сървъра:

Оставете OpenVPN да изпълнява скриптове:

Създайте скрипт/etc/openvpn/up.sh се изпълнява при стартиране на OpenVPN сървъра:

Ние даваме права за изпълнение на скрипта /etc/openvpn/up.sh с командата:

След това рестартирайте OpenVPN сървъра с командата:

Събираме архив с ключове за раздаване на отдалечени служители и изпращане до офис 2

Създайте папки с потребителски имена с команди:

Създайте папка с архивирани ключове с командата:

Събираме ключове и сертификати от потребителски папки с командите:

Създаваме конфигурационни файлове въз основа на факта, че server1 е сървърът на отдалечения офис 2, а client1 и client2 са отдалечени служители, свързващи се към VPN мрежата извън Windows.

Създайте OpenVPN конфигурационен файл за server1:

Архивираме ключовете за server1 с командата:

Създайте конфигурационен файл за client1:

Архивираме ключовете за client1 с командата:

Създайте конфигурационен файл за client2 с командата:

Архивираме ключовете за client2 с командата:

Настройка на VPN сървър офис 2

В инструкциите по-горе инсталирахме и конфигурирахме VPN сървър на Debian GNU/Linux с помощта на OpenVPN, създадохме ключове със сертификати за отдалечения офис 2 сървър и отдалечени служители. Сега трябва да свържем офис 1 към офис 2 в една локална мрежа чрез VPN.

Трябва да инсталираме софтуера с командата:

Настройка на сървърната мрежа

Конфигурираме мрежата въз основа на факта, че имаме 2 мрежови карти мрежа eth0 - получава интернет от доставчика и чрез него офис 1 има достъп до интернет, и мрежа eth1 - е включена в превключвателя на офис 1 LAN, тя ще бъде включена в моста с интерфейс br0

Редактирайте конфигурационния файл /etc/network/interfaces:

Запазете промените и рестартирайте мрежата с командата:

Качване от VPN сървър офис 1събраният архив на OpenVPN ключове към офис сървър 2 с командата:

Или, ако server1 на офис 2 няма постоянен или динамичен IP, ние ще обединим ключовете от VPN сървъра на офис 2 с командата:

Когато бъдете подканени за парола - въведете потребителската паролаroot, след въвеждане на правилната парола, архивът с ключовете се изтегля в папка /root/server1.tgz

Разопаковайте съдържанието на архива (само ключови файлове без папки) /root/server1.tgz в папката /etc/openvpn/

Оставете OpenVPN да изпълнява скриптове:

Създайте скрипт /etc/openvpn/up.sh, който се изпълнява, когато VPN клиентът се свърже с VPN сървъра:

Рестартирайте OpenVPN сървъра с командата:

Сега можете да пингвате компютри на друг офис от двата офиса, да използвате споделени папки, принтери, ресурси на друг офис, както и да организирате игрови битки офис 1 срещу офис 2 :)

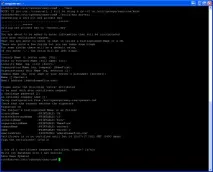

За да проверите интерфейсите, свързани към моста, изпълнете командата:

Виждаме нашата локална мрежова карта eth1 и виртуален интерфейс OpenVPN tap0

Задачата е изпълнена, два отдалечени офиса са свързани към една локална мрежа.