LAPS управлява пароли за локални администратори на компютри в домейн, Windows за система

В тази статия ще разгледаме как да управлявате локални администраторски пароли на компютри в домейна, като използвате официалната помощна програма на Microsoft -LAPS (Решение за локална администраторска парола).

Проблемът с управлението на вградените акаунти на компютрите в домейна е един от най-важните аспекти на сигурността, който изисква вниманието на системния администратор. Разбира се, не трябва да позволявате едни и същи пароли за локални администратори да се използват на всички компютри. Има много подходи за управление на акаунти на локални администратори в домейн: от пълното им деактивиране (не е много удобно), до управлението им чрез скриптове за влизане в групови правила и създаване на собствени системи за управление на вградени акаунти и техните пароли.

Преди това разширенията на груповата политика (GPP - Group Policy Preferences) често се използваха за промяна на паролите на локалните администратори на компютрите в домейна, но в тях беше открита сериозна уязвимост, позволяваща на всеки потребител да дешифрира паролата, съхранена в текстов файл в директорията Sysvol на домейн контролери (обсъдихме това подробно в статията Защо не трябва да задавате пароли чрез предпочитанията за групови правила). През май 2014 г. Microsoft пусна актуализация на защитата (MS14-025 - KB 2962486), която напълно деактивира възможността за задаване на локална потребителска парола чрез GPP.

Помощна програма LAPS - Решение за локална администраторска парола

Помощната програмаLAPS(LocalAdministratorPasswordSolution) ви позволява централно да управлявате администраторски пароли на всички компютри в домейн и да съхранявате информация за паролата и датата, на която е била променена директно в обекти от типа Computer вАктивна директория.

Можете да изтеглите LAPS и неговата документация от тази страница: https://www.microsoft.com/en-us/download/details.aspx? >

Комплектът за разпространение на LAPS се предлага като две версии на инсталационни msi файлове: за 32 (LAPS.x86.msi ) и 64 (LAPS.x64.msi ) битови системи.

Архитектурата на LAPS се състои от 2 части. Модулът за управление се инсталира на машината на администратора, а клиентската част се инсталира на сървъри и компютри, на които локалната администраторска парола трябва да се променя редовно.

Стартирайте MSI файла на помощната програма на компютъра на администратора, изберете всички компоненти за инсталиране (изисква поне .Net Framework 4.0 - Как да разберете кои версии на .Net са инсталирани). Пакетът се състои от две части:

Подготовка на схемата на Active Directory за внедряване на LAPS

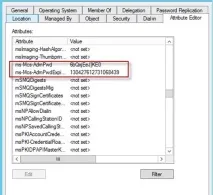

Преди внедряването на LAPS, схемата на Active Directory трябва да бъде разширена, за да включва два нови атрибута за компютърни обекти.

- ms—MCS—AdmPwd – атрибутът съдържа паролата на локалния администратор в чист текст;

- ms—MCS—AdmPwdExpirationTime - Съхранява датата на изтичане на паролата на компютъра.

За да разширите схемата, трябва да отворите конзолата PowerShell, да импортирате модула Admpwd.ps:

Разширете схемата на Active Directory (изисква права на администратор на схема):

Update-AdmPwdADSchema

В резултат на това към класа "Компютър" ще бъдат добавени два нови атрибута.

Конфигуриране на права в AD за LAPS атрибути

Можете да използвате кратката команда Find-AdmPwdExtendedRights, за да получите списък с акаунти и групи, които имат това право за конкретно OU.Проверете кой има подобни разрешения за OU с име Настолни компютри:

Find-AdmPwdExtendedRights -Identity Desktops Format-Table ExtendedRightHolders

Както можете да видите, само групатаДомейнАдминистратори има право да чете поверителни атрибути.

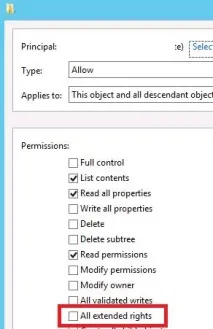

Ако трябва да попречите на определени групи или потребители да четат такива атрибути, трябва да направите следното:

- ОтворетеADSIEdit и се свържете с контекста на именуване по подразбиране;

- Разгънете AD дървото, намерете желания OU (настолни компютри в нашия пример), щракнете с десния бутон върху него и изберетеProperties ;

- Отидете в разделаЗащита, щракнете върхуРазширени -> Добавете. В секциятаИзбор на принципал посочете името на групата/потребителя, за който искате да ограничите правата (например домейн\Екип за поддръжка);

- Премахнете отметката от квадратчето „Всички разширени права“ и запазете промените.

След това трябва да предоставите права на компютърни акаунти, за да променят собствените си атрибути (SELF), защото. промяната на стойностите на атрибутите ms-MCS-AdmPwd и ms-MCS-AdmPwdExpirationTime се извършва под акаунта на самия компютър. Нека използваме друг cmdletSet-AdmPwdComputerSelfPermission.

За да предоставите права на компютри в OU Desktops за актуализиране на разширени атрибути, изпълнете командата:

Set-AdmPwdComputerSelfPermission -OrgUnit Настолни компютри

Следващата стъпка е да предоставите права на потребители и групи да четат пароли на локален администратор, съхранени в Active Directory на компютри в домейна. Например искате да дадете на членовете на групата AdmPwd правата да четат компютърни пароли в OU:

Set-AdmPwdReadPasswordPermission -OrgUnit Настолни компютри -AllowedPrincipals AdmPwd

Освен това,можете да предоставите на отделна потребителска група правото да нулира паролата на компютъра (в нашия пример предоставяме това право на същата група AdmPwd).

Set-AdmPwdResetPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

Конфигурация на групови правила на LAPS

След това трябва да създадете нов GPO (групова политика) обект и да го присвоите на OU, който съдържа компютрите, на които ще управлявате администраторските пароли.

Създайте политика с име Password_Administrador_Local със следната команда:

Register-AdmPwdWithGPO -GpoIdentity: Password_Administrador_Local В конзолата за управление на политиката на домейна (gpmc.msc), отворете тази политика за редактиране и отидете в секцията GPO: :Компютърна конфигурация -> Административни шаблони -> ОБИКОВКИ.

Както можете да видите, има 4 конфигурируеми настройки на правилата. Настройте ги така:

- Активиране на управление на локални администраторски пароли : Активирано (разрешаване на политика за управление на пароли за LAPS);

- Настройки на паролата : Активирано – политиката задава сложността на паролата, нейната дължина и честота на промени (подобно на политиките на домейна за потребителски пароли);

- Сложност: големи букви, малки букви, цифри, специални

- Дължина: 12 знака

- Възраст: 30 дни

Задайте правилото Password_Administrador_Local на OU с компютри (настолни компютри).

ИнсталацияLAPS към клиентски компютри чрез GPO

След като конфигурирате GPO, трябва да инсталирате LAPS клиента на компютрите в домейна. Можете да инсталирате LAPS клиента по различни начини: ръчно, чрез SCCM задача, скрипт за влизане и т.н. В нашия пример ще инсталираме msi файла с помощта на функцията за инсталиране на msi пакет с групови правила (GPSI).

- Създайте споделена папка в мрежова директория (или в папката SYSVOL на домейн контролер), където искате да копирате msi файловете на дистрибуцията LAPS;

- Създайте нов GPO и подКонфигурация на компютъра ->Правила ->Настройки на софтуера -> Инсталиране на софтуер създайте задача за инсталиране на пакета LAPS MSI.

Остава да зададете политиката на желаната OU и след рестартиране LAPS клиентът трябва да бъде инсталиран на всички компютри в целевата OU.

Проверете дали в списъка с инсталирани програми в контролния панел (Програми и функции) има запис „Решение за управление на локални администраторски пароли“.

Когато помощната програма LAPS промени паролата на локалния администратор, тя се записва в регистрационния файл на приложението (ИД на събитие: 12, източник: AdmPwd).

Датата на изтичане на паролата може да бъде зададена ръчно или можете да оставите полето за дата празно и да щракнете върху бутона Задаване (което означава, че паролата вече е изтекла).

Паролата може да бъде получена и чрез PowerShell:

Import-Module AdmPwd.PS Get-AdmPwdPassword -ComputerName

Ако смятате, че паролите за локални администратори на всички компютри в OU са били компрометирани, можете да генерирате нови пароли за всички компютри в OU с една команда. За да направим това, имаме нужда от cmdlet Get-ADComputer:

Get-ADComputer -Filter * -SearchBase “OU=Computers,DC=MSK,DC=winitpro,DC=ru” Reset-AdmPwdPassword -ComputerName

По същия начин можете да изброите текущите пароли за всички компютри в OU:

Get-ADComputer -Filter * -SearchBase “OU=Computers,DC=MSK,DC=winitpro,DC=ru” Get-AdmPwdPassword -ComputerName

LAPS може да се препоръча като удобно решение за организиране на сигурна система за управление на пароли на компютри в домейна с възможност за контрол на детайлен достъп до пароли за компютри от различни OU. Паролите се съхраняват в атрибутите на Active Directory в обикновен текст, но вградените AD инструменти ви позволяват сигурно да ограничите достъпа до тях.