Методи за премахване на дъмп на паметта от мобилни устройства на операционна система Android

Изтеглете подробното сравнение на Advanced Endpoint Protection от експертите на Jet Infosystems, за да намерите правилното решение за защита на вашия бизнес от кибер заплахи.

Статията разглежда методите за събиране на данни за работата на мобилно устройство на операционната система Android, което ще ви позволи бързо да получите съдебно значима информация за разследване на инцидент със сигурността на информацията.

Броят на престъпленията в областта на информационната сигурност и информационните технологии във връзка и използването на мобилни комуникации непрекъснато нараства. В тази връзка си струва да се отбележи, че повечето съвременни мобилни устройства работят с операционна система Android. За да разберете причините и последствията от инциденти, става необходимо да се проучи информацията, съхранявана в тях. Но когато изследват устройства с Android, експертите се сблъскват със следните трудности:

Анализ на инциденти с престъпления в областта на информационната сигурност в начален етап

Трябва да се има предвид, че става дума за две независими действия: премахване на самото мобилно комуникационно устройство; извличане на информация от паметта на мобилно устройство или SIM-карти, карти с памет.

Можете да получите устройство за мобилна комуникация на адрес:

- оглед на мястото на инцидента (член 176 от Наказателно-процесуалния кодекс на Руската федерация);

- изследване на трупа (член 178 от Наказателно-процесуалния кодекс на Руската федерация);

- претърсване (член 182 от Наказателно-процесуалния кодекс на Руската федерация);

- изземване (член 183 от Наказателно-процесуалния кодекс на Руската федерация);

- личен обиск на заподозрения, обвиняемия (членове 93, 184 от Наказателно-процесуалния кодекс на Руската федерация).

Освен това изземването на мобилно устройство може да бъде извършено от служители на органа за разследване по писмена заповед на следователя по наказателното дело.случай, но винаги с участието на специалист.

Извършвайки горните следствени действия (в зависимост от естеството и метода на извършеното престъпление, възникващата следствена ситуация), трябва да обърнете внимание на следното:

Първо, за местоположението и възможното укриване на мобилни комуникационни устройства и по-специално дискове, премахнати от тях (например SIM карти). При огледа на местопроизшествието е необходимо да се изземат всички мобилни устройства и SIM карти, които са у жертвата, за да се установят по-специално последните контакти на лицето. Освен това при огледа на района и дома могат да бъдат открити мобилни комуникационни устройства. Трябва да се има предвид, че тези лица могат да предприемат стъпки, за да скрият или унищожат мобилни устройства или електронни устройства за съхранение (като SIM карти).

Има случаи, когато извлечената информация от паметта на мобилно устройство е допринесла за разкриването на престъпления.

Метод за дъмп на паметта с помощта на софтуера Android Debug Bridge

Android Debug Bridge (ADB) е софтуерен продукт за отстраняване на грешки, идентифициране на грешки в приложения, отключване на устройства с операционна система Android.

- За да започнете да използвате ADB RUN, изтеглете го от официалния уебсайт на връзката (http://androidp1.ru/adb-run-obzor-funktsiy/) и го инсталирайте на персонален компютър.

- Свързваме устройството с Android към персонален компютър.

- Стартирайте програмата ADB RUN и отидете на Manual Command > Adb, там виждаме директорията /dev/block. Той съдържа секциите система, данни, кеш.

- За да разпознаете директорията /dev/block/, въведете командата: adb shell mount.

- След това ще получим списък, който показва секциите, към които смеимаме достъп.

Фигура 1. Списък на дялове система, данни, кеш

Забележка: Когато вече знаем къде са дяловете, можем да започнем да вземаме изображението на Android (dump) от избрания дял.

- За да премахнете изображението в програмата ADB RUN, отидете в менюто Manual Command > Adb.

- Влизаме с администраторски права: adb shell su.

Фигура 2. Меню в ADB RUN

- Въвеждаме командата за премахване на дъмпа:

dd if=/dev/block/XXXXXXXXX of=/sdcard/NAME_razdel.img където XXXXXXXXX е дялът, от който е взето изображението, а NAME_razdel.img е името, което присвояваме, когато изображението е взето от избрания дял, по-добре е да оставите имената същите, както са посочени, без да ги преименувате.

Забележка: Процедурата по заснемане на изображение може да отнеме 30 минути или повече, през това време е забранено използването на устройството!

Новите версии на програмата ADB RUN имат възможност за бързо премахване на изображение, без да въвеждате толкова дълги команди всеки път. За да направите това, трябва да знаете името на блока.

- Когато разберем блока, от който се нуждаем, отидете на ADB RUN.

- От главното меню към секцията Backup -> backupdev/блок.

- Изберете Архивиране.

- Посочете последните данни от блока (данни след блок/).

- Очакваме края на процеса на премахване на изображението.

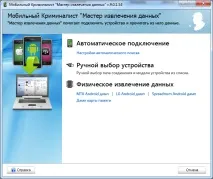

Софтуерен комплекс "Мобилен криминалист"

Фигура 3 Откриване на устройство

Когато е избран автоматичен режим, първото мобилно устройство, открито от програмата, ще бъде свързано. Трябва да вземете това предвид, ако към компютъра са свързани едновременно няколко мобилни устройства. Ако специалистът избира устройството ръчно, трябва да посочите производителя и модела.

Фигура 4 Режим на свързване на устройството

Ако данните са получени на операционната система Android, специалистът ще бъде помолен да избере как да извлече данните от мобилното устройство.

Фигура 5 Методи за извличане на данни

Фигура 6. Списък с дялове за извличане от устройството

След като данните бъдат прочетени, техникът може да ги експортира във външни файлови формати или да отвори DUT в софтуера и да анализира данните. След като съветникът за извличане на данни приключи работата си, специалистът може да прегледа данните в секциите на програмата. Списък на секциите, поддържани в програмата Mobile Forensic Expert:

В новата версия на програмата криминалистите имат възможност да извличат файлове, синхронизирани през услугата OneNote, както и цялата информация от Google Photos (снимки, географски координати и времеви марки). Новата версия на съветника за извличане на облачни данни ви позволява да качите ключов файл, за да дешифрирате базите данни със съобщения WhatsApp, извлечени от облака на Google Диск.