Виртуализиране на WAN, или Modern VPNology, Journal of Networking Solutions

- Ключови думи:

- Телекомуникации и съобщения

Виртуализацията на каналните ресурси на широкообхватните мрежи (WAN) започна отдавна, с появата на технологиите Frame Relay и ATM. Те позволиха да се предостави на корпоративните потребители аналог на частна мрежа (специален ресурс), базиран на публичната мрежа на телеком оператор (споделен ресурс), което всъщност е същността на изграждането на виртуални частни мрежи (VPN). Днес обаче Frame Relay и ATM са нещо от миналото, а в света на разпределените мрежи преобладават Ethernet и IP. Съвременните VPN технологии позволяват, независимо от разстоянието между възлите, да се емулира Ethernet комутатор (L2 VPN) или маршрутизирана IP мрежа (L3 VPN).

Бързият растеж на пазара на VPN услуги започна с появата на MPLS технологията. В България първите VPN услуги, базирани на тази технология, започват да се предоставят през 2001 г. от компании като Rascom, Transtelecom, Orange Business Services и Telia Sonera. Няколко години по-късно RTComm се присъедини към този списък, а през 2005 г. Rostelecom също започна да предоставя услуги, базирани на собствена MPLS мрежа.

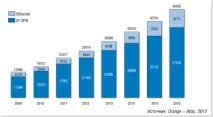

По данни на Orange Business Services обемът на българския пазар на VPN услуги през 2012 г. възлиза на около 25 млрд. рубли, а годишният му ръст е 19%. Най-голямо търсене сред клиентите има за IP VPN услуги, които заемат 85% от пазара. Делът на L2 (Ethernet) VPN услугите е 15%, но според прогнозите през следващите години търсенето на този тип виртуални частни мрежи ще расте по-бързо, отколкото на IP VPN. Според данните между 2011 г. и 2016 г. средният темп на растеж на пазара за L2 VPN услуги ще бъде 26%, а за IP VPN услуги - 16% (виж Фигура 1).

L2 VPN ИЛИ РАЗПРОСТРАНЕНETHERNET

L2 VPN услугите обикновено се използват за изграждане на корпоративни мрежи в рамките на един и същи град (или град и непосредствената му околност), така че тази концепция често се възприема почти като синоним на термина Metro Ethernet. Такива услуги се характеризират с високи скорости на канала при по-ниски (в сравнение с L3 VPN) разходи за връзка. Предимствата на L2 VPN са също така поддръжката на jumbo frames, относителната простота и ниската цена на клиентското оборудване, инсталирано на границата с доставчика (L2).

Нарастващата популярност на L2 VPN услугите се дължи до голяма степен на нуждите на устойчиви на грешки географски разпределени центрове за данни: виртуалните машини „пътуват“ изискват директна връзка между възлите на ниво L2. Такива услуги всъщност ви позволяват да разтегнете L2 домейна. Това са утвърдени решения, но често изискват сложна персонализация. По-специално, когато се свързва център за данни към мрежа на доставчик на услуги в няколко точки - и това е силно желателно за повишаване на устойчивостта на грешки - са необходими допълнителни механизми, за да се осигури оптимално натоварване на връзките и да се елиминира появата на "превключващи цикли".

L2 ИЛИ L3 VPN

Ако в случай на закупуване на L2 VPN услуги, предприятието ще трябва да се погрижи за маршрутизирането на трафика между своите възли, тогава в L3 VPN системите тази задача се обработва от доставчика на услуги. Основната цел на L3 VPN е да свързва сайтове, разположени в различни градове, на голямо разстояние един от друг. Тези услуги обикновено имат по-високи разходи за връзка (тъй като използват рутер, а не комутатор), високи наеми и ниска честотна лента (обикновено до 2 Mbps). Цената може да се увеличи значително в зависимост от разстоянието между точките на свързване.

Обърнете внимание, че технологията MPLS може да се използва за организиране както на L2, така и на L3 VPN. Нивото на услугата VPN се определя не от нивото на технологията, използвана за него (MPLS обикновено е трудно да се припише на някое конкретно ниво на модела OSI, по-скоро това е L2.5 технология), а от „потребителски свойства“: ако мрежата на оператора маршрутизира клиентския трафик, тогава е L3, ако емулира връзки на ниво връзка (или функции на Ethernet комутатор) - L2. В същото време други технологии могат да се използват за формиране на L2 VPN, например 802.1ad Provider Bridging или 802.1ah Provider Backbone Bridges.

С ДОСТАВЧИК ИЛИ БЕЗ?

Реализирането на обсъдените по-горе опции за VPN мрежа е невъзможно без участието на оборудването на доставчика на услуги, тъй като само то може например да осигури необходимото пренасочване на потоци през MPLS етикети. Всъщност в случая VPN технологията е неразривно свързана с предоставяната от оператора VPN услуга. Но не всички компании са готови да влязат в толкова сериозни и съответно скъпи "връзки" с операторите. Много, особено малки, компании се задоволяват с редовния интернет, чрез който самите те организират затворени канали. В такъв сценарий най-популярният протокол е IPsec, който също ви позволява да формирате L3 VPN.

За да установят защитена IPsec връзка, и двамата участници в сесия трябва да могат бързо да се споразумеят относно параметрите за сигурност, като алгоритми за удостоверяване и ключове, като използват стандарта за обмен на ключове в Интернет (IKE). Алгоритмите за криптиране могат да бъдат 56-битови или 168-битови версии на DES или Advanced Encryption Standard (AES). Работейки на мрежовия слой, IPsec, подобно на другите технологии, обсъдени по-горе, не изисква промяна на процедурите.по-високи нива и приложения. В IPsec VPN мрежите могат да бъдат допълнително активирани различни механизми за сигурност (например за удостоверяване, проверка на целостта, допълнително криптиране и др.), което дава на това решение висока степен на гъвкавост.

Въпреки това, въпреки всичките си предимства, IPsec не е лишен от недостатъци. Криптирането/декриптирането на трафика изисква много процесорна мощност в крайните точки (шлюзовете). Голям брой опции за конфигурация не само правят IPsec много гъвкав, но също така увеличават сложността на внедряването и поддръжката на съответните системи. Възможно е да има проблеми с IPsec трафика, преминаващ през защитни стени, които могат да блокират портовете на UDP протокола, използвани от този механизъм. За разлика от SSL технологията, разгледана по-долу, на компютъра трябва да бъде инсталиран подходящ софтуерен клиент, за да се образува IPsec тунел, което оскъпява решението и усложнява административните процедури.

SSL: КОГАТО КЛИЕНТЪТ НЕ Е НУЖЕН

Освен това SSL има много повече предимства. Според специалисти от Stonesoft, разработчик на интегрирано SSL решение, сертифицирано от FSB и FSTEC на България, дори при използване на специален SSL клиент по правило не се налага необходимостта от някои негови настройки. Освен това, когато използвате SSL, няма проблеми с NAT системите и защитните стени: портът на протокола за SSL, 443, обикновено е отворен навсякъде. Достъпът може да бъде организиран през портала: след удостоверяване потребителят влиза в страницата на корпоративния портал и работи с разрешени приложения в съответствие с техните права, което ви позволява да прилагате строга политика за сигурност с максимално удобство за потребителя.

НОВА ДУМА: ПРОГРАМАДЕФИНИРАНИ VPN мрежи

Съгласно концепцията на SD-VPN (вижте Фигура 3), крайната точка на предоставянето на услугата се прехвърля от граничния рутер на доставчика (Provider Edge, PE) към виртуализирано CPE устройство с прости функции за пренасочване на трафик. И двата елемента са програмирани от контролер за външни мрежови услуги, който взаимодейства с други контролери, за да образува мащабируема VPN федерация. За да се осигури доставка на услуги от край до край, ще бъде осигурена безпроблемна свързаност между традиционните MPLS VPN и SD-VPN.

Според Nuage Networks доставчиците на услуги могат да поддържат високопроизводителни MPLS VPN връзки между регионални офиси и центрове за данни и да използват SD-VPN връзки за бързо свързване на нови офиси в режим при поискване (особено когато лекотата на работа и ниската цена са на преден план). Ще бъде възможно да се използват масово произвеждани и прости (и следователно евтини) CPE устройства, а използването на базирани на политики задействащи механизми значително ще намали времето за внедряване на VPN, както и оперативните разходи. Освен това доставчиците на услуги ще могат бързо да увеличат приходите от продажбата на допълнителни услуги чрез бързо добавяне на „разширени“ функции към съществуващите мрежови услуги. В същото време за допълнителни услуги ще се използват изчислителни платформи с общо предназначение, а не скъпи специализирани устройства.

Технологията SD-VPN също ще осигури предимства, когато едно предприятие предпочита да изгради свои собствени VPN мрежи, вместо да закупува VPN услуги от оператори. При използване на традиционни подходи като IPsec, за осигуряване на връзка един към един,мрежовите отдели на предприятията са принудени ръчно да организират тунели между възлите. При добавяне на нов възел трябва да се направят тунели към всички останали възли. Всичко това са сложни процедури, които изискват много време. В случай на използване на SD-VPN организирането на допълнителни тунели става автоматично. Пълна свързаност – между всички възли, както и за достъп до публични, частни и хибридни облаци – е осигурена от самото начало. Когато нови възли се добавят към корпоративната мрежа, връзките се актуализират динамично (вижте Фигура 4).

Както можете да видите, светът на VPN технологиите и реализациите е много разнообразен. Разбира се, няма едно единствено решение, което да е оптимално за всички ситуации – още повече, че комбинацията от няколко технологии често е най-добрият вариант. За осигуряване на сигурност при достъп от мобилни устройства SSL е удобен, а за „инфраструктурни проекти“, когато е необходимо да се осигури взаимодействие между офисите, винаги можете да изберете L2 или L3 VPN опция. Ако разработчиците изпълнят обещанията си, SD-VPN ще увеличи гъвкавостта и ще автоматизира внедряването и поддръжката на VPN. Ще изчакаме появата на търговски продукти и тяхното внедряване.

Споделяйте материал с колеги и приятели