Защита на Exchange Server 2007 с Windows IT Pro

Едно от най-големите предизвикателства, пред които са изправени много мрежови администратори, е достъпът на отдалечени и мобилни потребители до вътрешни ресурси, особено имейл услуги. Microsoft Exchange Server 2007 има няколко услуги, които са достъпни за потребителите през интернет и ако са конфигурирани неправилно, те могат да представляват заплаха за системата.

ISA Server, Exchange 2007 Client Access и Edge Transport

ISA Server осигурява входяща и изходяща прокси функционалност, филтриране на приложния слой и откриване на проникване, за да защити услугите на Exchange 2007 от нарушители и да предостави на корпоративните потребители най-доброто ниво на достъп.

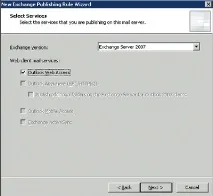

Екземпляр на Exchange 2007 в организация може да има множество сървърни роли. Тази статия описва как ISA Server прави ролите на сървъра за клиентски достъп и Edge Transport достъпни за потребителите на Интернет и други SMTP сървъри. Ролята на сървъра за клиентски достъп използва HTTP, HTTP Secure (HTTPS) и по избор POP3 и IMAP; ролята на Edge Transport сървър използва само SMTP и DNS за разрешаване на имена. Тези протоколи се използват от услуги, свързани с Exchange 2007 – Outlook Web Access (OWA), Outlook Anywhere (известен преди като RPC през HTTP), Exchange ActiveSync, Autodiscover – и приложения като Outlook Express и Windows Mail, които замениха Outlook Express в Windows Vista.

Подготовка на сертификати

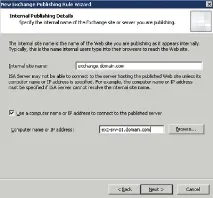

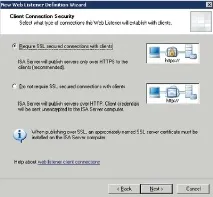

За да установите криптирани комуникации между клиенти, ISA Server и Exchange 2007 сървър с ролята на Client Access, трябва да инсталирате SSL сертификат на ISA Server и на сървъра.клиентски достъп. ISA Server ще имитира сървъра за клиентски достъп, така че неговият сертификат трябва да има същото име като сертификата на сървъра за клиентски достъп.

Един от начините да получите сертификат с едно и също име и на двата сървъра е да го експортирате от сървъра за клиентски достъп и да го инсталирате на ISA Server. По подразбиране сървърът за клиентски достъп ще има самоподписан сертификат, но той трябва да бъде заменен със сертификат, издаден от корпоративен сертифициращ орган (CA) или още по-добре от търговски CA. Трябва да смените самоподписания сертификат, защото потребителските приложения не му вярват и издават предупредителни съобщения, въпреки че връзката ще бъде шифрована.

Нов-ExchangeCertificate –generaterequest –име на субект "dc=local, dc=domain1, o=Име на организация, cn=exchange.domain1.local" –име на домейн CAS01, CAS01.exchange.domain1.com, exchange.domain1.local, autodiscover .domain1.com – път c:certrequest_cas01.txt

Тази команда подготвя текстов файл, който може да се използва за заявка на сертификат за сървър с име exchange.domain1.local, от domain1.local, с имената на субектите, посочени след превключвателя -domainname.

Инсталирането на сертификат е лесно. Ако се поиска сертификат чрез конзолната добавка за сертификати или уеб записване от корпоративен CA, инсталирането продължава автоматично, освен ако администраторът не е деактивирал автоматичното издаване на сертификат. Ако сте изпратили заявка, генерирана чрез EMS, поискали сте сертификат от самостоятелен CA във вашата компания или сте закупили търговски сертификат, трябва да импортирате сертификата в магазина за сертификати на акаунта на локалната машина в модула за сертификати. Импортирането на сертификат на ISA Server е описано по-долу.

СледЗа да инсталирате сертификат, можете да използвате модула IIS MMC, за да присвоите сертификат към уеб сайта по подразбиране. За да направите това, стартирайте модула на IIS, разгънете възела Web Sites, щракнете с десния бутон върху Default Web Site, изберете Properties и отидете на раздела Directory Security. Щракнете върху бутона Сертификат на сървъра, за да стартирате съветника за управление на сертификати. Изберете опции за замяна на текущия (самоподписан) сертификат и задайте нов сертификат за замяна.

След това трябва да експортирате новия сертификат към ISA Server. Отворете модула за IIS на сървъра за клиентски достъп, разгънете възела Web Sites и щракнете с десния бутон върху Web Site по подразбиране. Изберете Properties, отидете на раздела Directory Security и щракнете върху бутона View Certificate. В раздела Подробности щракнете върху Копиране във файл, за да стартирате съветника за експортиране на сертификата. Изберете режима за експортиране на личен ключ, активирайте силна защита на ключовете и експортирайте пълния път на сертификата. Запазете сертификата във формат pfx и копирайте файла в папка на ISA Server.

На ISA Server щракнете върху бутона Старт, изберете Изпълнение, въведете mmc.exe, за да отворите MMC, и добавете модула за сертификати. На екрана, който се появява след добавяне на модула, изберете компютърния акаунт; щракнете върху Напред и изберете Локален компютър. Върнете се към главния екран на модула за сертификати и разгънете Сертификати - лични. Щракнете с десния бутон върху Лични и изберете Всички задачи, Импортиране, за да стартирате съветника за импортиране на сертификати. Намерете pfx файла, копиран от сървъра за клиентски достъп, въведете парола за силна защита и завършете съветника, без да маркирате ключа като експортируем. Сертификатът от сървъра за клиентски достъп е инсталиран на ISA Server.

За повече информация относно инсталирането и използването на сертификати в Exchange вижте „Управление на SSL за сървър за клиентски достъп“ (http://technet.microsoft.com/en-us/library/bb310795.aspx).

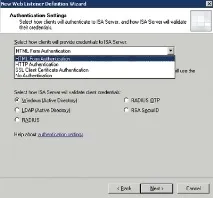

Публикация на OWA

На страницата с настройки за удостоверяване на съветника за дефиниране на нов уеб приемник искате да разширите падащия списък с опции за удостоверяване (Фигура 4). Първата опция, HTML Form Authentication, конфигурира ISA Server да предоставя на клиентите уеб страница за удостоверяване. Ако изберете този режим, трябва да деактивирате базираното на формуляри удостоверяване на сървъра за клиентски достъп на Exchange 2007.

Препоръчваме ви да използвате ISA Server базирано на формуляри удостоверяване. Валидирането, базирано на формуляри, използва бисквитки на браузъра на клиента, за да контролира клиентската сесия. Освен това, в зависимост от избора на потребителя на частен или публичен компютър на страницата за удостоверяване, удостоверяването, базирано на формуляри, прекратява сесията след по-дълъг или по-кратък период на неактивност и обработва прикачените файлове към имейл по различен начин. Удостоверяването, базирано на формуляри, може да се използва за всички уеб услуги на Exchange; това е много стабилно решение и не изисква допълнителна конфигурация на клиента. Въпреки това, за да се възползвате напълно от функционалността на OWA, трябва да използвате Microsoft Internet Explorer (IE) 6.0 или по-нова версия на клиента. Допълнително предимство на базираното на формуляри удостоверяване на ISA Server е възможността за предоставяне на еднократно влизане (SSO) за клиенти, което не е възможно с Exchange базирано на формуляри удостоверяване.

Също така на страницата с настройки за удостоверяване трябва да изберете метода за удостоверяванеWindows (Active Directory), ако ISA Server е член на домейн, и LDAP (Active Directory) или RADIUS, ако не е.

Когато съветникът за дефиниране на нов уеб слушател завърши, се показва страницата за делегиране на удостоверяване на съветника за ново правило за публикуване на Exchange. Трябва да конфигурирате метода, който ISA Server използва за делегиране на клиентски идентификационни данни към сървъра за клиентски достъп. Тъй като уеб слушателят е настроен на базирано на формуляр удостоверяване, трябва да изберете основно удостоверяване (което всъщност е основно със SSL). Това означава, че ISA Server ще шифрова идентификационните данни с помощта на SSL, преди да ги предаде на Exchange сървъра.

След това трябва да изберете групата потребители, на които е разрешено да използват услугата OWA. Ако няма основателни причини да промените нещо, по-добре е да оставите режима на удостоверени потребители по подразбиране.

В края на съветника за ново правило за публикуване на Exchange, ISA Server ви предупреждава да се уверите, че удостоверяването на Exchange Server е съвместимо с удостоверяването на ISA Server (Фигура 5). На сървъра за клиентски достъп отворете конзолата за управление на Exchange, разгънете възела за конфигурация на сървъра, изберете клиентски достъп, изберете раздела Outlook Web Access, щракнете с десния бутон върху виртуалната папка OWA и изберете Свойства. След това отидете на раздела Удостоверяване, изберете режима Използване на един или повече стандартни методи за удостоверяване и поставете отметка в квадратчето Основно удостоверяване (паролата се изпраща в чист текст), както е показано на Фигура 6. Това ще накара Exchange сървъра да приеме делегирани потребителски идентификационни данни от ISA Server във формата Basic-with-SSL. Можете също да изберете Интегрирано удостоверяване на Windows за клиенти във вътрешната мрежа, които имат достъп до OWA. трябва да бъде отбелязано чеДиалоговият прозорец Свойства на OWA също ви позволява да конфигурирате споделяне на папки и SharePoint чрез OWA. Това е много хубава нова функция в Exchange 2007.

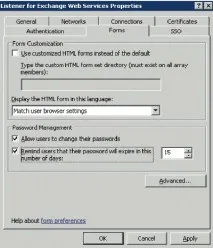

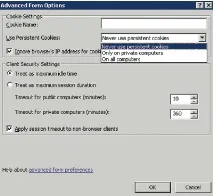

В раздела Rule's Listener щракнете върху бутона Properties и отидете до раздела Forms за повече опции за ISA Server Forms Authentication (Фигура 7). Можете да позволите на потребителите да променят паролите след влизане в ISA Server с удостоверяване, базирано на формуляри (полезно за услуги, които не могат да бъдат интегрирани по същия начин като OWA) и да използвате персонализирана форма вместо такава по подразбиране. Щракнете върху бутона Разширени, за да конфигурирате вашите настройки за бисквитки, както е показано на Фигура 8.

Можете също да конфигурирате клиента в диалоговия прозорец Настройки на прокси сървъра на Microsoft Exchange, за да избира между API за съобщения (MAPI) или HTTPS връзка в зависимост от скоростта на мрежата. Обикновено Outlook използва RPC-over-HTTPS връзка, когато потребителят се свързва през бавна интернет връзка, и класически TCP/IP MAPI, когато потребителят е в същата мрежа като Exchange сървъра.

Работа с множество сайтове

Публикуване на други услуги на Exchange

Публикуване на Edge Transport Server

Всичко, което остава, е да се установи SMTP връзка между ISA Server и Edge Transport сървъра. Тази проста операция се състои от две стъпки.

Трябва също така да подготвите правило за достъп в ISA Server, което позволява само на SMTP и DNS протоколите от Edge Server да имат достъп до външната мрежа и да зададете групата Всички потребители на страницата с потребителски настройки на съветника за ново правило за достъп. Последният параметър е задължителен, защото клиентът на ISA Server Secure NAT не може да предостави идентификационни данни.

Дялматериал с колеги и приятели