Защита на Windows XP от командния ред, Windows IT Pro

Мониторинг с Advanced Windows XP Utilities

Windows XP е първата операционна система от следващо поколение на Microsoft, която съчетава мощността и сигурността на Windows 2000 и Windows NT с гъвкавостта и простотата на Windows Me и Windows 98. За да направят XP по-сигурна, разработчиците са вградили в операционната система редица познати GUI инструменти на командния ред и са въвели няколко нови помощни програми. Microsoft избра да не доставя помощните програми в Microsoft Windows XP Resource Kit и премести най-полезните инструменти от Microsoft Windows 2000 Resource Kit и Windows NT Resource Kit в основния XP комплект и папката Support Tools на инсталационния компактдиск. Тези инструменти ще ви помогнат да управлявате и защитите вашите XP компютри.

Събиране на системна информация

Първата стъпка в защитата на вашите XP компютри е да определите тяхната конфигурация. Преди това, за да събере информация за налични сервизни пакети, корекции, операционна система и мрежова конфигурация, самият администратор трябваше да седне на всеки компютър и да стартира набор от помощни програми.

В XP задачата се улеснява от инструмента за команден ред Systeminfo (systeminfo.exe). Systeminfo събира информация за конфигурацията на системата чрез API на Windows Management Instrumentation (WMI). Информацията е разделена на следните раздели: операционна система, хардуерна платформа, текуща конфигурация и инсталирани корекции. Ключът /s (система) ви позволява да получавате информация за отдалечени машини; като използвате ключовете /u (потребителско име) и /p (парола), можете да зададете контекста на защита за командата. Ако посочите потребителско име, но не и парола, системата ще ви попитавъвеждането му е необходима мярка, особено когато трябва да стартирате помощната програма онлайн в присъствието на неупълномощени лица (при въвеждане на паролата тя не се показва на екрана).

Компютърно наблюдение

Удивително е колко много администратори пренебрегват проактивното наблюдение на своите машини и мрежи, оставяйки на кракерите достатъчно възможности да заобикалят скрито бариерите за сигурност. Редовното наблюдение е полезно не само за защита срещу атаки, но и за идентифициране на потенциални проблеми с конфигурацията, които могат да причинят неудобство на потребителите.

За да контролирате процесите, протичащи в системата, често се използва инструментът Task Manager. Но за да разберете кои процеси са стартирали подпроцеси или за да определите кои услуги на процеси са активни, е по-добре да използвате помощната програма от командния ред tlist.exe. За съжаление, XP няма този полезен инструмент и вместо това трябва да работите с Tasklist (tasklist.exe). Списъкът със задачи е проектиран да работи в многопотребителска XP среда, той отчита информация за всеки активен процес. Въпреки това, за разлика от tlist.exe, Tasklist не изброява подпроцеси за всеки родителски процес. Надявам се тази полезна функция да се появи отново в бъдеща версия на помощната програма. Списъкът със задачи ви позволява да правите запитвания към отдалечени системи и с ключа /v можете да получите подробни списъци с полезна информация, включително потребителски имена и заглавия на Windows. Както е показано на Фигура 1, можете да използвате превключвателя /m, за да видите кои процеси са заредили определен DLL – особено полезно, ако подозирате, че DLL всъщност е вирус на троянски кон.

Често забелязвам повишена активност на защитната стена/рутера. Работейки с предишни версии на Windows, използвах помощната програма Netstat(netstat.exe), за да разбера кои TCP или UDP крайни точки се изпълняват на моята система и след това се опитвам да намеря мислено процеса или процесите, които изпращат и получават данни. Но ако трябва да установите точно съответствие между крайни точки и процеси, тогава трябва да използвате инструменти на трети страни. Актуализираният инструмент Netstat има функция, която може да се използва за определяне кои процеси взаимодействат с кои компютри. Командата /o Netstat показва идентификатора на процеса (PID) заедно с информацията за крайната точка (вижте Фигура 2). Благодарение на превключвателя /a можете да видите всички крайни точки, както активни, така и тези в режим на слушане.

Освен това контролирам всички файлове, отворени от всеки процес. В по-ранните версии на Windows можете да инсталирате и използвате помощната програма oh.exe от Resource Kit. Oh.exe е документиран в помощния файл на XP Support Tools, но не е инсталиран с Support Tools. Можете обаче да използвате новия инструмент за команден ред Openfiles (openfiles.exe), за да видите файловете, които даден процес е отворил. Както при oh.exe, Openfiles изисква режимът на наблюдение на ядрото да бъде активиран, което консумира много памет и може да забави производителността на системи като сървъри за файлове, печат, поща и бази данни. За да активирате наблюдението, въведете командата:

Следната команда показва кои потребители са стартирали процесите, отворили файловете:

С помощта на други клавиши можете да зададете режима за показване на информация. Openfiles също позволява наблюдение на отворени файлове на отдалечени машини с активиран режим на наблюдение.

Потребители на Windows 2000 Server Terminal Services или NT Server 4.0, Terminal Server Editionпомощната програма за команден ред Query (query.exe) е позната. XP включва вариант на Terminal Services, но не и Query. Подобна информация може да бъде получена с помощта на други команди (query.exe извиква тези команди). Например, за да получите списък с потребители, влезли в XP система, използвайте инструмента за команден ред Qwinsta (qwinsta.exe), както е показано на Фигура 3. Аргументът /server:servername може да се използва за запитване към потребители на отдалечени системи, работещи с Terminal Services или XP. Инструментът за команден ред Qprocess (qprocess.exe) показва списък с процеси, изпълнявани от всеки влязъл потребител. Подобно на екипа на Qwinsta, Qprocess ви позволява да правите запитвания към отдалечени машини за процеси, притежавани от потребители.

Регистърът на събитията е един от най-трудните за контролиране компоненти на Windows. Сървърите, работещи с много приложения и системи с активиран режим на проверка, генерират регистрационни файлове с размер мегабайти и не е лесно да се намери информация за конкретно събитие в тях. С новия инструмент Eventtriggers (eventtriggers.exe) можете да изпълнявате команди, когато определени събития присъстват във всеки дневник. Например, за да извикате командния скрипт C:AdminFailLogn.cmd, ако потребителят не е удостоверен, трябва да въведете командата:

Скриптът се изпълнява в контекста на сигурността на локалния системен администратор. Системата иска да въведете паролата на потребителя, посочен с помощта на ключа /ru. Ако потребителският контекст не е посочен, системата го замества с контекста на локалната система. Използването на локална система може да доведе до проблеми с команди, които изискват правилния контекст на сигурността, така че препоръчвам да използвате истински акаунт. азустанови, че времето между събитие и задействане може да бъде до 60 секунди. Подобно на много нови инструменти, командата също взаимодейства с отдалечени XP системи. Като комбинирате командата с eventcreate.exe, можете да получите тригери, които се задействат при възникване на определени събития.

Мониторинг на мрежата

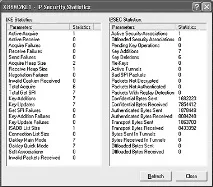

Администраторите, които използват IP сигурност (IPSec) в своите мрежи, ще бъдат изненадани да не намерят толкова полезна помощна програма за наблюдение на IPSec връзки като Ipsecmon (ipsecmon.exe) в XP. Но не се разстройвайте - Ipsecmon е заменен от конзолата за управление на Microsoft (MMC) IP Security Monitor snap-in, надарен с разширени функции за наблюдение както за локални, така и за отдалечени XP системи. За достъп до него стартирайте mmc.exe и изберете Add/Remove Snap-in от менюто File. Щракването върху бутона Add отваря диалоговия прозорец Add Standalone Snap-in. Изберете IP Security Monitor от списъка с модули и щракнете върху бутона Add. За да се върнете към конзолата на MMC, щракнете върху бутона OK в диалоговия прозорец Добавяне на самостоятелна конзолна добавка. Разширявайки секцията Local Machine, можете да видите два възела: Основен режим и Бърз режим. Тези възли съответстват на първия (фаза I) и втория (фаза II) етапи на IPSec преговорния процес. Чрез разширяване на възела Бърз режим и след това възела Асоциации за сигурност, можете да видите списъка с асоциации за сигурност (SA), които съществуват във Фаза II (вижте Фигура 4). За повече информация просто щракнете двукратно върху SA. Други сайтове предоставят подробна информация за филтрите и политиките, които управляват SA. Като щракнете с десния бутон върху възела Machine и изберете Statistics, можете да видите обобщение на състоянието на IPSec на тази система (вижте Фигура 5).

Управление на системата

Администраторите отговарят както за наблюдението, така и за управлението на фирмените компютри. XP има разширен набор от функции и за двете.

В предишни версии на Windows можете да убиете процеса с помощта на помощната програма kill.exe от Инструментите за поддръжка. Разработчиците на Microsoft замениха kill.exe с taskkill.exe и предоставиха възможност за убиване на процеси на отдалечени системи, по име или заглавие на прозорец, убиване на подпроцеси и процеси, които отговарят на определени условия, включително състояние, използване на памет или процесор, зареден DLL, потребителско име или услуга.

Възможността за прекъсване на връзката на потребители, свързани към споделени ресурси, и затваряне на файлове, които са отворили, беше въведена в Windows NT 3.1. XP ви позволява да затваряте файлове, отворени както от отдалечени, така и от локални потребители. Файловете се затварят с помощта на помощната програма за команден ред openfiles.exe с превключвателя /disconnect. Както при програмата tasklist.exe, тук можете да посочите опции като потребителско име, име на файл и отворен режим. С помощта на командата можете да затваряте файлове на отдалечена машина (ако потребителят има администраторски права в тази система).

Ако администратор трябва да прекрати потребителска сесия на машина с XP, може да се използва помощната програма за изход от командния ред (logoff.exe). Подобна помощна програма в предишни версии на Windows гарантира, че само онези потребители, които са отдалечено свързани към сървъра, са прекъснати. Версията на XP ви позволява да деактивирате потребителя зад конзолата.

Споделяйте материал с колеги и приятели