Банков троян за Android се маскира като Flash player и заобикаля 2FA удостоверяването

Списъкът с банки, чиито потребители са компрометирани от троянския кон, включва най-големите банки в гореспоменатите страни. Благодарение на функцията за прихващане на SMS съобщения, зловреден софтуер може да заобиколи защитния механизъм на двуфакторна автентификация. Самото троянско приложение се маскира като Flash Player и използва същата икона за това.

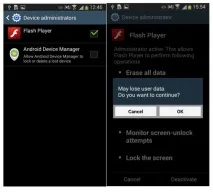

Както при някои други случаи на злонамерен софтуер за Android, този банков троян изисква администраторски права в системата по време на инсталирането си. Този механизъм за самозащита предотвратява опитите за премахване на зловреден софтуер от устройството. След успешна инсталация в системата, зловредният софтуер скрива иконата на Flash Player от очите на потребителя, но продължава да работи във фонов режим.

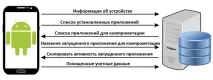

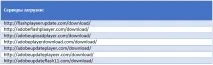

След това зловредният софтуер комуникира със своя отдалечен C&C сървър. За да скрият предаваните данни от любопитни очи, ботът и сървърът използват кодиране base64. Зловреден софтуер изпраща информация за устройството към сървъра, като неговия тип модел, IMEI, език, версия на SDK и кога са активирани правата на администратор на Android устройство. Тази информация се изпраща на сървъра на всеки 25 секунди, когато се изпълнява зловреден софтуер. След това троянският кон събира списък с приложения, инсталирани на устройството (включително банкови приложения) и изпраща този списък на отдалечен сървър. Ако ботът е конфигуриран да компрометира приложения, C&C сървърът му изпраща списък от 49 различни приложения, които нападателите разчитат да компрометират.

Първите версии на троянския кон изглеждаха доста прости, докато истинските му цели можеха бързо да бъдат идентифицирани. по-късни версиизловреден софтуер получи обфускация и механизми за криптиране, което усложни техния анализ.

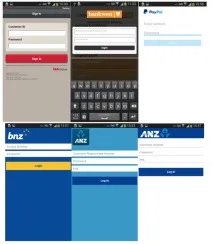

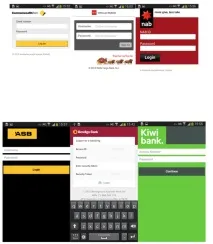

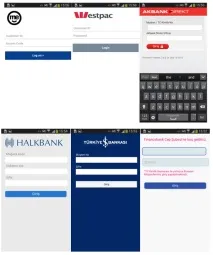

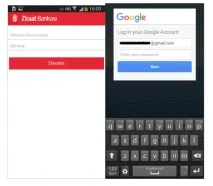

Когато приложение, представляващо интерес, се стартира на Android, зловредният софтуер се активира и показва на потребителя фалшив прозорец, който покрива прозореца на приложението за банкиране.

Злонамереният софтуер може също да заобиколи двуфакторното 2FA удостоверяване чрез изпращане на SMS текстови съобщения, получени от устройството, до отдалечен сървър. Това позволява на атакуващите да прихванат всички съобщения от банката своевременно и незабавно да ги изтрият на компрометираното устройство, за да скрият злонамерената дейност от потребителя.

Премахване на зловреден софтуер

Когато потребител се опита да премахне троянски кон от система, са възможни два различни сценария. Първо, потребителят може да отнеме администраторските права за приложението и след това да премахне фалшивия Flash Player от устройството. Деактивирането на администраторските права за троян може да стане по два начина. Най-лесният е да използвате вградената настройка на Android Settings->Security->Device Administrators->Flash Player->Deactivate, след което игнорирайте прозореца на троянския кон, който се появява, и щракнете върху OK.

След това потребителят има възможност да премахне троянския кон чрез Settings->Application Manager->Flash Player->Delete.

Процедурата за премахване може да бъде по-сложна, ако ботът получи команда от сървъра да предотврати деактивирането на администраторските права на устройството. В този случай веднага щомпотребителят се опита да ги деактивира, злонамереният софтуер ще създаде специален прозорец с наслагване, който няма да позволи на потребителя да потвърди деактивирането на правата.

Друг начин за безопасно деактивиране на администраторските права е използването на безопасен режим. При зареждане в безопасен режим Android деактивира зареждането на приложения на трети страни. В този случай потребителят може безопасно да ги деактивира, както в първия случай. Антивирусните продукти на ESET откриват троянския кон катоAndroid/Spy.Agent.SI.

По-долу са макети на прозорци на банкови приложения, които се използват от троянския кон.

Банки, атакувани от троянския кон:

Westpac, Bendigo Bank, Commonwealth Bank, St. George Bank, National Australia Bank, Bankwest, Me Bank, ANZ Bank, ASB Bank, Bank of New Zealand, Kiwibank, Wells Fargo, Halkbank, Yapı Kredi Bank, VakıfBank, Garanti Bank, Akbank, Finansbank, Türkiye İş Bankası и Ziraat Bankası.