Безжично откриване на атаки - wi fi - Софтуерни продукти

Безжичните системи за откриване на проникване (WIDS) комбинират функциите на сигнатура и поведенчески IDS. Те също така решават редица задачи, специфични за скенерите за уязвимости. В момента има много различни реализации на такива системи. Този раздел се опитва да опише възможностите на безжичните системи за откриване на проникване, как работят и мястото им в пакета за сигурност на безжичната мрежа.

- Тъй като безжичните системи за откриване на проникване са млад клас инструменти за защита, наборът от функции и подходи за тяхното внедряване се различават значително при различните производители. Въпреки това могат да се разграничат следните основни задачи, които могат да бъдат решени с тяхна помощ:

- съставяне на карта на безжична мрежа, опис на мрежови устройства;

- диагностициране на проблеми с честотната лента на безжичната мрежа;

- контрол на политиката за сигурност;

- определяне на уязвимости в конфигурацията на безжични мрежи;

- откриване и противодействие на атаки в безжични мрежи;

- позициониране на мрежови устройства;

Основният механизъм, използван от WIDS, е пасивното наблюдение на трафика. В тази връзка повечето от тези системи могат да се използват като безжичен мрежов анализатор и обратното – много системи за откриване на проникване са базирани на мрежови анализатори.

Безжичен инвентар

Минималното ниво на сигнала може да се използва като допълнителен динамичен параметър. Като правило в WIDS могат да бъдат зададени няколко различни списъка, например: корпоративни мрежи, мрежи за гости, съседни мрежи. Получените списъци са основа за по-нататъшнисистемни настройки, но самите те могат да бъдат източници на събития. Например, откриването на точка за достъп със SSID на корпоративната мрежа, но не в списъка с легитимни устройства, може да е признак за атака "човек по средата".

Диагностика на честотната лента

- Претоварване на канала или устройството

- голям брой клиенти на точка за достъп;

- прекомерно натоварване на безжичната мрежа или точката за достъп;

- спад в качеството на сигнала;

- голям брой излъчвани пакети.

Контрол на политиката за сигурност

Контролът на политиката за сигурност се осъществява на базата на предварително формулирани списъци на корпоративни точки за достъп и клиенти и се състои в откриване на отклонения от някое основно състояние, зададено от администратора. В повечето системи

- откриване на неоторизирани клиенти;

- откриване на неоторизирани точки за достъп;

- откриване на нарушения на приетата политика за защита на движението.

- криптиране (всяко);

- използване на WEP;

- Удостоверяване на отворена система/споделен ключ;

- използване на виртуални частни мрежи, базирани на L2TP, IPSec, PPTP, SSH и др.;

- използване на 802.1x с динамично разпределение на WEP ключове;

- TKIP криптиране (WPA);

- Защитено EAP (PEAP) удостоверяване;

- удостоверяване на споделен ключ (WPA-PSK, 802.11i-PSK);

- EAP-FAST/LEAP удостоверяване;

- AES криптиране (802.11i).

Съответно, ако администраторът посочи, че мрежата с SSID „Корпоративен“ трябва да използва TKIP криптиране с PEAP удостоверяване, всички точки за достъп със същия мрежов идентификатор, които се опитват да използват други технологии за сигурност, ще задействат системата за откриване на проникване.

Определяне на мрежови уязвимости

Задачата за идентифициране на грешки в конфигурацията на безжичните мрежи е тясно преплетена със задачата за наблюдение на съответствието с политиките за сигурност. В кабелните мрежи такива функции се изпълняват с помощта на инструменти за анализ на сигурността (скенери), които са активни помощни програми. Безжичните мрежи използват хибриден подход, който съчетава активни и пасивни методи, като вторият е с предимство.

Грешките в конфигурацията могат да бъдат разделени на следните групи:

- грешки при настройване на безжични клиенти;

- грешки при настройването на точки за достъп;

- грешки при настройката на механизмите за защита.

Можем да различим следните типични грешки при настройката на различнибезжични мрежови компоненти:

Някои от горните проверки изискват допълнително внимание от администратора. Така че, за да се определят точки за достъп със стандартни настройки, системата за откриване на проникване трябва да има списък, съдържащ OUI на производителя и стандартния мрежов идентификатор. По правило такива списъци се предоставят от производителя, но практиката показва, че те са малко по-назад от реалността. В тази връзка се препоръчва да следвате списъците със стандартни настройки на точката за достъп и да ги добавите към конфигурацията на WIDS.

Всъщност атакува

Броят на атаките, открити от безжичните IDS, изостава далеч от тези на кабелните системи, където списъкът с правила за откриване на проникване може да бъде хиляди. Това се дължи на факта, че WIDS са концентрирани върху слоя за връзка за данни на OSI модела, който има много по-ниска ентропия от например приложния, за който са създадени повечето сигнатури на кабелни системи за откриване на проникване.

Разбира се, системата за откриване на проникване може да дешифрира WEP, WPA или 802.11i трафик, когато използва статични ключове за удостоверяване, но в корпоративна мрежа това е по-скоро изключение, отколкото правило. Ако мрежата използва 802.1X удостоверяване, системата за откриване на проникване просто няма достъп до ключовете за криптиране и не може да анализира данните и заглавките на по-високи нива от връзката.

По-долу е даден списък с атаки, открити от системите AirMagnet.

Таблица 5.1. Атаки, открити от AirMagnet

Открита е атака на Airsnarf

Бяха открити опити за използване на помощната програма Airsnarf за организиране на фалшиви точки за достъп и риболовни атаки

ARP Request Replay атака

Атаката се извършва с повторение на прихванатия криптиран пакет за ускоряванеWEP атаки

Сондиране на устройството за AP

Клиентът е конфигуриран да установява връзка с всяка точка за достъп

Речникова атака срещу EAP методи

Голям брой неуспешни опити за установяване на EAP сесия

Открити са фалшиви AP

Открити са голям брой точки за достъп, с които не е установена повече от една връзка. Това е типично за ситуации, в които се използва помощната програма FakeAP.

Открит е фалшив DHCP сървър

DHCP сървърът е намерен в безжична мрежа

Открит е инструмент Hotspotter

Открити са опити за използване на помощната програма Hotspotter за организиране на фалшиви точки за достъп и риболовни атаки

Открити са незаконни 802.11 пакети

Открит е пакет, който нарушава правилата на 802.11

Открита е атака "човек по средата".

Открит е опит за атака "човек по средата".

Открит е специфичен за NetStumbler трафик

Открита е потенциална ASLEAP атака

Открит трафик за атаки срещу протокола LEAP с помощта на помощната програма ASLEAP

Открит е потенциален AP на Honey Pot

Беше открита точка за достъп, маскирана като корпоративна

Беше открито директно пренасочване на пакети между клиенти, което е нарушение на политиката за публично защитено пренасочване на пакети (PSPF)

Открита е софтуерна AP или хост AP

Открито използване на софтуерна реализация на точката за достъп (HostAP, SoftAP)

Открит е фалшив MAC адрес

Открит е трафик, специфичен за помощната програма Wellenreiter

Механизми за реакция

Основната задача на системата за откриване на проникване е своевременното уведомяване на администратора за потенциални проблеми. Wireless IDS използва традиционни механизми за уведомяване за системи от този клас, като например:

- изпращане на съобщение по имейл;

- уведомяване чрез услугата Messenger;

- изпращане на SMS или съобщения до пейджър;

- уведомяване чрез система за незабавни съобщения;

- изпращане на POST или GET заявка към уеб сървъра;

- предаване на SNMP съобщения за управление;

- писане на съобщения в регистъра на събитията на Windows или в Systlog сървъра;

- отпечатване на съобщения на принтера.

Подобно на кабелните системи за откриване на проникване, безжичните IDS могат да използват механизми за смекчаване на потенциалните последствия от открита атака. И точно както в кабелните мрежи, има два такива механизма:

- изпълнение на DoS атака на хост на евентуален нападател;

- блокиране на атакуващите средства на активно мрежово оборудване.

В допълнение, безжичните системи за откриване на проникване като правило изпълняват функциите за определяне на координатите на източника на сигнала и блокиране на опити за свързване от точки извън периметъра.

В безжичните мрежи ролята на фалшиви TCP-RST пакети, използвани от жични IDS, се изпълнява от контролни рамки за разединяване или деаутентификация, всъщност самата система за откриване на проникване извършва атаката, описана по-рано в тази глава, и тази атака може да бъде насочена както към точката за достъп (Диасоцииране на всички), така и към конкретен клиент на безжична мрежа.

Трябва да внимавате, когато настройвате този механизъм, защото вероятно не сте единственият радио потребител в района. Ако WIDS е конфигуриран да блокира всички клиенти и точки за достъп, които не са в белия списък от безжичната мрежа на компанията, вашите съседи просто няма да могат да работят правилно.

Една от полезните функции на безжичните системи за откриване на проникване еспособността да се определят координатите на устройството, което е нарушило политиката за сигурност. Ако системата използва един мобилен сензор, тогава за позициониране ще са необходими насочена антена, план на сграда и известно физическо обучение.

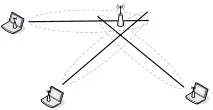

След извършване на измервания на нивото на сигнала от желания обект от три точки се определят векторите, по които се наблюдава максималното ниво. Пресечната точка на тези линии е местоположението на източника на радиосигнал. В повечето случаи векторите няма да се пресичат в една точка, а образуват така наречения "триъгълник на грешката", чиито размери на малки разстояния ще бъдат много големи. Този метод за намиране на посоката или триангулацията е добре познат на всички от военните филми и "лова на лисици".

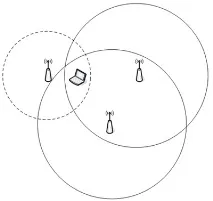

Много подобна технология се използва в разпределени безжични системи за откриване на проникване. Когато сигнал от търсения обект бъде открит от няколко сензора, приблизителното разстояние до неговия източник се определя от нивото на сигнала. Около всеки сензор се изгражда кръг, чийто радиус е обратно пропорционален на нивото на приемания сигнал. Местоположението на източника на сигнал ще бъде в областта, където кръговете се пресичат.

В реални условия, за да се подобри точността на този метод, е необходимо да се вземат предвид характеристиките на помещението, тъй като в повечето случаи отражението и разсейването на сигнала намалява точността на определяне на неговата мощност. За целта се извършват предварителни измервания на нивото на сигнала от източници, разположени в различни точки на помещението, и въз основа на тези данни се изчисляват съответните корекции. Естествено, в съвременните системи всички изчисления се извършват автоматично.

Някои системи автоматично правят корекциисвързани със затихване и отразяване на сигнала, въз основа на текущата обстановка в ефира. За правилното изпълнение на тази функция администраторът определя местоположението на WIDS сензорите и точките за достъп върху плана на сградата, което позволява на системата да определя разстоянията от сензорите до източниците на сигнал и да изчислява допълнително затихване, въведено поради характеристиките на помещението.

Друг интересен механизъм, свързан с функцията за местоположение на източника на сигнал, в момента се прилага широко от много производители на WIDS. Същността му се състои в това, че системата за откриване на проникване блокира опити за свързване от територии извън физическия периметър, дори ако се свърже напълно легален клиент. Това ви позволява да ограничите връзките към мрежата само извън физическия периметър. Въпреки това, този механизъм не трябва да се счита за друга панацея. Правилното използване на антените и физическите характеристики на сградата, както и малко късмет, позволяват на опитен нападател да създаде впечатлението, че връзката идва от разрешена зона.