Хванахте вирус, значи сте тук

През изминалата седмица с Ubiquiti се свързаха няколко собственици на airMAX M, които съобщиха за проблеми с техните устройства с airOS.

Проблемите могат да бъдат разделени на две основни групи:

- Всички устройства се нулират до фабричните настройки;

- Устройствата работят, но няма достъп до контролния панел.

Уязвимостите засягат всички устройства на Ubiquiti със стар софтуер airOS и директен достъп до интернет през външния интерфейс. В допълнение, нападателите, разположени в локалната мрежа на доставчика, например в WISP мрежи, също могат да носят потенциална заплаха.

Как да проверя дадено устройство за уязвимост?

За да проверите вашето устройство за уязвимости, проверете версията на инсталирания софтуер спрямо таблицата. Таблицата по-долу показва за всяко семейство софтуерната версия, в която уязвимостта е затворена.

| Устройство | Фърмуер |

| airMAX M (XM/XW/TI) | v.5.6.2+ |

| airMAX M (XM/TI) | v. 5.5.11 |

| airMAX M (XM) | v. 5.5.10u2 |

| airMAX ac | v.7.1.3+ |

| TOUGHSпревключвател | v.1.3.2 |

| airGateway | v.1.1.5+ |

| airFiber (AF24/AF24HD/AF5) | v.2.2.1+ |

| airFiber (AF5x) | v. 3.0.2.1+ |

| airFiber X | v.3.0.2.1+ |

Фиг. 1. Проверка на устройството за уязвимости

Инструмент за диагностициране и отстраняване на проблеми под Android

Ubiquitiвзе този въпрос сериозно. За платформа Android > UBNT Virus Removal ”, който ви позволява да сканирате вашата мрежа и, ако е необходимо, да извършите премахване на вируси и актуализации на фърмуера на устройството.

Фиг.2. Помощна програма за диагностика и отстраняване на проблеми под Android

Помощната програма е тествана на платформата airMAX M. AirMAX ac, airGatewat, airFiber и TOUGHSwitsh също се поддържат, въпреки че тези платформи не са тествани. В случай на проблеми, не се колебайте да се свържете с поддръжката на Ubiquiti.

Важна забележка: за устройства airMAX M злонамереният код се премахва и фърмуерът се надгражда до airOS v.5.6.5, което напълно деактивира използването на потребителски скриптове. Ако вашето устройство не е достъпно, ще трябва да възстановите фърмуера с помощта на TFTP (инструкциите са точно по-долу).

Помощна програма за диагностициране и коригиране на проблеми под Linux, Windows и OSX

За използване на платформи Linux, Windows и OSX трябва да изтеглите файла CureMalware-0.8.jar. Java трябва да бъде инсталирана в системата, за да работи помощната програма.

Помощната програма търси злонамерен код в два варианта, на които са се натъкнали програмистите на Ubiquiti. При актуализиране на airMAX M до версия v.5.6.5 всички скриптове "rc.xxxxxxxxx" се премахват. В бъдеще използването на потребителски скриптове става невъзможно, имайте това предвид.

Обърнете внимание на! Автоматичната софтуерна актуализация на airOS е достъпна само за устройства airMAX M, за други платформи е налично само премахване на зловреден софтуер.

Как да използвате помощната програма CureMalware?

За да започнете, използвайте командата:

След като изпълните командата, ще видите следния текст:

След това системата ни предлага следните действия:

Изберете най-подходящия вариант:

След това системата ще ни помоли да посочим SSH порта:

По подразбиране се използва порт 22.

След това системата ви моли да въведете данни за вход, по подразбиране е „ubnt“:

Следният параметър може да бъде зададен "y" (Да), в случай че вашите устройства имат една и съща парола навсякъде:

Това ще избегне необходимостта от повторно въвеждане на същата парола. Ако паролите са различни навсякъде, въведете "n" (Не).

Системата започва да сканира:

За намереното устройство ще се появи заявка за парола:

След въвеждане на паролата системата ще започне проверка на фърмуера, ще се покаже съответният статус „проверка ...“:

След това ще се покаже резултатът от проверката, нещо като следното:

Системата съобщава за намерения експлойт, като посочва местоположението и името му.

Допълнителни действия се извършват в зависимост от предварително зададените параметри (изтриване, почистване):

Системата ще препоръча промяна на паролата, както и стартиране на процеса на актуализиране:

Ръчно премахване на експлойта

Има случаи, когато е необходимо ръчно премахване на вирус/експлойт. Това може да стане с помощта на командния ред (чрез SSH). Един от най-популярните SSH клиенти е PuTTY.

Фиг.3. Ръчно премахване на вирус чрез командния ред на един от най-популярните SSH клиенти - PuTTY

Уверете се, че имате активиран SSH сървър: раздел Устройство > Настройки за връзка за управление > SSH сървър.

Първо проверете дали ключовете и потребителят са правилни:

Фиг.4. Валидирайте ключовете и потребителя

Силно препоръчително е да премахнете всички потребителски скриптове, ако изобщо не ги използвате:

След това изпълнете командата:

Устройството ще се рестартираслед което се препоръчва да премахнете ключа за удостоверяване (с рестартиране):

Контролният панел на airOS не е наличен, какво да правя? Възстановяване на фърмуера чрез TFTP

Има случаи, когато, ако фърмуерът е повреден, е невъзможно да възстановите фабричните настройки на устройството и да влезете в контролния панел.

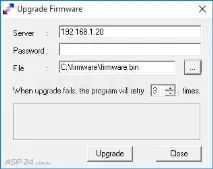

Ако устройството не се зарежда или има проблеми с достъпа, трябва да прибегнете до процедурата за възстановяване на фърмуера. Първо изтеглете tfpt 2 клиента (или tftpd32, което е по-удобно).

Бутонът Reset трябва да се задържи, докато индикаторите на устройството започнат да мигат, обикновено някъде около 8-15 секунди.

Фиг.5. Актуализация на фърмуера

Ако използвате различна операционна система, можете да използвате командния ред вместо GUI. Командата ще изглежда така:

Подобрете сигурността със защитна стена

Има моменти, когато персонализираните скриптове са незаменими. В този случай трябва да се въздържате от актуализиране до v.5.6.5 и да останете на v.5.6.4, докато не бъде пусната нова версия на софтуера.

За устройства с публичен (външен) IP, под Мрежа > Отдалеченото управление (Мрежа > Отдалечено управление) трябва да ограничава достъпа отвън.

За защита в локалната мрежа трябва да се използват правилата на защитната стена. Тази функция е достъпна в режим на рутер.

По-долу е даден пример за конфигурация на защитна стена, където IP адресът на рутера е 192.168.1.31.

Фиг.6. Повишаване на сигурността със защитна стена

За всеки от трите протокола се добавят по 2 правила. HTTP използва порт 80, HTTPS 443, а SSH използва порт 22.

Ако намерите грешка в текста, изберете я с мишката и натиснетеCtrl + Enter илищракнете тук.

Благодаря много заВашата помощ! Скоро ще поправим грешката!

Съобщението не е изпратено. Моля, опитайте отново.