Как да осигурите привилегирован контрол на акаунта

Как да осигурим контрол на привилегированите акаунти?

Как да осигурим контрол на привилегированите акаунти?

Кибератаки, насочени към привилегировани акаунти

Привилегировани акаунти с разширени привилегии за инсталиране на нов хардуер и софтуер, конфигуриране и поддръжка на инфраструктура, предоставят права на суперпотребител за работа с практически всеки ресурс в мрежата. Тези записи могат да се използват не само от вътрешен и външен персонал, но и от бизнес приложения и компютърни услуги.

Обикновено киберпрестъпниците първо изпращат добре изработени фишинг имейли, приканващи нищо неподозиращите потребители в организацията жертва да отворят злонамерен прикачен файл, или използват по-сложна стратегия за „поливна дупка“, за да заразят предварително сайтове, които нападателите смятат, че потребителите е много вероятно да посетят. След като бъдат получени идентификационните данни на потребителя, нападателите влизат в мрежата на организацията през компютъра на потребителя и след това инжектират злонамерен софтуер, самостоятелно разработен или базиран на уязвимости в популярни програми като Microsoft Internet Explorer, Adobe Flash Player или Oracle Java. Хаквайки мрежата на организацията по този начин, те могат да намерят слабо защитени общи привилегировани акаунти и чрез тях да получат контрол над широк набор от системи в мрежата, да видят цялата й инфраструктура и да откраднат поверителна информация. Това е проста, но изключително ефективна стратегия.

Рискът зловреден софтуер да зарази мрежата на дадена организация непрекъснато нараства. Последен годишен доклад за инцидент с кражба на данни [1]показа, че броят на случаите на хакване (81%) и използването на злонамерен софтуер (69%) се е увеличил съответно с 31 и 20%, а в 85% от случаите фактът на кражба е станал известен само след няколко седмици.

Изводът е очевиден: последната линия на защита на организацията, която е и основното препятствие по пътя на нарушителите до нейната информация, са паролите за достъп до привилегировани акаунти. Къде се съхраняват вашите привилегировани идентификационни данни и как атакуващите могат да ги използват?

Анатомия на риска от привилегирован акаунт: Четирите А

Потенциално уязвими привилегировани акаунти присъстват в почти всеки сегмент от ИТ инфраструктурата на организацията (вижте таблицата, демонстрираща принципа на четири „А“ (Актори – потребители, Активи – активи, Акаунти – акаунти, Действия – действия)). Има много видове потребители (Actor), които могат да нарушат принципите на информационната сигурност: поверителност, цялостност и достъпност. Например в повечето организации привилегированите акаунти са публични и могат да се използват анонимно. Освен това съществуват рискове, когато предоставянето на привилегии на суперпотребител е оправдано.

Някои работят под привилегировани акаунти на пълен работен ден, включително за задачи, които изобщо не изискват привилегировани привилегии. Повечето потребители, като разработчици на приложения и администратори на бази данни, се нуждаят от привилегировани акаунти само от време на време, но въпреки това те често ги използват редовно само от съображения за удобство.

Всъщност обаче дори не е необходимо да работите постоянно под привилегировани акаунти, дори обикновени системни.администратори. Колкото и да се доверява ръководството на такива потребители, те могат неволно или злонамерено да допринесат за пробиви в сигурността на информацията. По този начин, ако дадена организация има неконтролирани привилегировани акаунти, които се използват постоянно или се споделят от няколко лица, или се прибягва до спешни привилегировани акаунти по време на критични ситуации, възникнали след работно време, тогава организацията става изключително уязвима за кибератаки. Защитени, наблюдавани и одитирани ли са вашите привилегировани акаунти?

Скала за зрялост на привилегировано управление на акаунти: Колко сигурна е вашата организация днес?

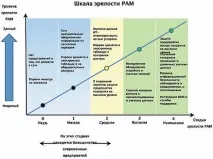

Каним ви да оцените независимо управлението на привилегировани акаунти (PAM - управление на привилегировани акаунти) във вашата организация, като отговорите на следните въпроси и определите към кой етап на зрялост може да се припише по скалата за зрялост на PAM [2]:

- Знаете ли за всички привилегировани акаунти, които съществуват в мрежата на организацията? Колко често се проверява добавянето на нови устройства и акаунти?

- Документирани ли са привилегированите акаунти за конкретни лица?

- Възможно ли е да се установи кой, кога и с каква цел е имал достъп до ИТ ресурсите на организацията под привилегировани акаунти?

- Възможно ли е да се провери колко криптографски сложни, уникални и колко често се променят паролите на привилегированите акаунти? Могат ли да се считат за надеждни?

Безопасно е да се предположи, че вашата организация, както повечето други фирми днес, е от лявата страна на скалата за зрялост на PAM.

Защита на "дома": "ключовете" не трябва да се оставят в ключалките

На пръв поглед задачата за защита на привилегированите акаунти може да изглежда непосилна, но всъщност три прости стъпки са достатъчни, за да се въведе строг контрол по целия периметър на „дома“.

Стъпка 1. Намерете „Ключове“ Направете пълен одит на цялата мрежа на вашата организация и идентифицирайте всички местоположения, където съществуват привилегировани акаунти. По-специално е необходимо да се провери колко сигурни са идентификационните данни: уникалност, сложност и честота на промяна. Управлението на привилегировани акаунти в, да речем, типичен център за данни, където може да има хиляди от тях, с цел непрекъснато спазване на изискванията за одит, изисква автоматично решение.

Стъпка 2: Заключете „вратите“ Въведете основна автоматизация на PAM, за да коригирате всички идентифицирани пробиви в сигурността. Автоматизираното намиране на привилегировани акаунти е рентабилно решение, което се мащабира лесно и защитава привилегированите акаунти в големи мрежи за часове или дни вместо месеци.

Много организации забравиха за „ключовете“, когато научиха, че нападателите могат да проникнат във всяка корпоративна мрежа: в паника и объркване те побързаха да заключат „вратите“, но „ключовете“ останаха в ключалките.

Заключение

Привилегированите акаунти са от съществено значение за работата на ИТ инфраструктурата на предприятието. Така е било и така ще бъде винаги. Неуспехът да защитите тези акаунти може да отмени всички други мерки за сигурност на информацията. Сега знаете за всички рискове, така че защитата на „ключовете“ към информационните активи на предприятието е във вашите ръце.

В следващата статия ще разгледаме най-добрите практики за управлениепривилегировани акаунти и дават препоръки относно избора на RAM инструменти.