Как да скриете файл в алтернативен поток от данни в NTFS

Здравейте, скъпи компютърни специалисти и специалисти по информационна сигурност. Днес ще говоря за една проста функция на файловата система NTFS, която може да ви бъде полезна, за да разкриете коварния план на нападател, който възнамерява да скрие важна информация.

Мисля, че никой няма да спори с факта, че файловата система NTFS вече твърдо зае първо място сред потребителите на операционни системи от семейството на Windows, измествайки файлови системи като FAT16 и FAT32 (които като цяло са подобни), а файловата система exFAT, въпреки много по-развитата концепция, все още не достига популярността на NTFS.

Откъде идват алтернативните потоци от данни?

Ключовият термин за NTFS е MFT - Master File Table. ВсекиMFT запис описва определен файл и се състои от набор от фиксираниатрибути. Всеки атрибут съдържа списък от полета, съдържащи конкретни стойности.

Атрибутите са като това:

- $10 - $STANDART_INFORMATION

- $30 - $FILE_NAME

- $80 - $DATA

- ...

Като цяло има доста от тях, но е важно да се разбере, че всеки MFT запис е набор от тези атрибути.

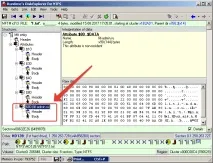

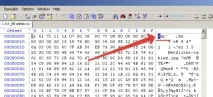

Ето екранна снимка от DiskExplorer на Runtime (създатели на GetDataBack). Отворих произволен файл (LOG.old) и вляво се показва списък с атрибути. Има$10 - $STANDART_INFORMATION - стандартна информация. Този атрибут указва времеви клейма на файла и DOS атрибути.

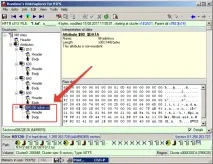

Атрибут$30 - $FILE_NAME - съдържа името на файла. Ако името е по-дълго от 8 знака (стандарт 8.3), тогавасе създава допълнителен атрибут $30 както за дългото име, така и за краткото. Всичко е просто.

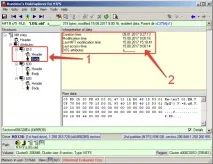

И ето друг екран, където азпоказва атрибута$80 - $DATA, тоест съдържанието на файла:

Не забравяйте, че казах, че ако името е дълго, тогава файлът има два $30 атрибута за всяко от имената? Това е ключовият момент. Почти стигнахме до същината на въпроса. По принцип един файл може да има няколко атрибута от един и същи тип, никой не го забранява. И така, какво се случва, ако файлът има няколко $DATA атрибута? Това е пряко съдържание. Да, възможна е такава ситуация!…

Това се нарича алтернативен поток от данни. Единствената разлика е, че трябва да има атрибут $DATA по подразбиране (даден е без име), останалите атрибути $DATA трябва да бъдат наименувани, за да могат да бъдат достъпни.

Как да създадете алтернативен поток от данни?

От наличните методи - командния ред. Суфиксът : се използва за обозначаване на допълнителни $DATA атрибути. Например, ако искаме да поставим съдържанието на файла sekret.rar в алтернативен поток в текстов файл 1.txt, трябва да изпълним командата:

тип secret.rar > 1.txt:litl-admin.ru

Тази команда ще създаде нов атрибут $DATA с име litl-admin.ru (колко сладко) и ще пренасочи съдържанието на архива sekret.rar към него. Да проверим?

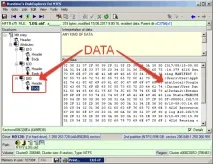

На външен вид размерът на файла 1.txt не се е променил. Написах там произволна част от данните. Нека видим съдържанието му с бележника:

Не се вижда нищо необичайно. А сега нека намерим неговия MFT-запис.

Вижте втория $80 атрибут с име litl-admin.ru? Това е нашият "скрит" алтернативен поток от данни. Всъщност един файл може да има огромен брой такива потоци. Но не трябва да мислите, че тези възможности се използват изключително от злосторници за егоистични интереси.

За какво могат да се използват скритите потоци?

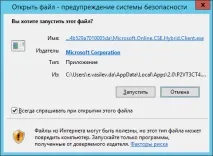

Ще ви кажа в тайна, че във вашиясистемата най-вероятно използва огромен брой файлове със скрити потоци. Най-популярните случаи на употреба са маркировки за файлове, изтеглени от ненадеждни източници, маркировки за файлове, проверени от антивируси, и други марки, които ви позволяват да „подпишете“ файл по някакъв начин. Забелязали ли сте, че понякога, когато отворите файл, изтеглен от интернет, се появява прозорец с предупреждение, че файлът е получен от интернет и трябва да внимавате с него? Как мислите, че е маркиран файла?

Как да идентифицираме скрити потоци?

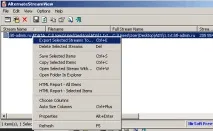

Има обаче начин за масово сканиране на директория и извеждане на всички алтернативни потоци от данни в наличните файлове. За да направите това, има безплатна програмаAlternativeStreamView от Nirsoft.

Работата с нея е много лесна. Стартирайте, изберете директория за сканиране и получете резултатите:

Много файлове имат специфичен подпис. За WinRAR архиви, това е "Rar!" Срещнахме се - променяме разширението на „.rar“ и получаваме работещ архив.

Приятели! Присъединете се към нашатагрупа Vkontakte, за да непропуснете нови статии!Искате ли да кажетеблагодаря? Поставете Like, публикувайте отново! Това е най-добрата награда за мен от вас! Така че знам, че подобни статии са ви интересни и пиша по-често и с голям ентусиазъм!

Освен това се абонирайте занашия YouTube канал ! Видеоклиповете са публикувани многоредовно и ще е страхотно да видите нещо едно от първите!