Криптиране на данни с Windows BitLocker

Microsoft позиционира Windows Vista като най-сигурната операционна система в цялото семейство Windows. Няма да опровергаваме или доказваме това твърдение в тази статия, но ще разгледаме нов инструмент за защита на данните BitLocker.

Microsoft вече активно промотира новата си операционна система Windows Vista. По-специално, той я позиционира като най-сигурната операционна система от цялото семейство Windows.“ В тази статия няма да опровергаваме или доказваме това твърдение, но ще разгледаме нов и доста интересен инструмент за защита на данните в тази ОС. И така, запознайте се - BitLocker.

Този инструмент за защита на данните беше въведен в Windows Vista Enterprise/Ultimate/2008 Server. Има и информация, че ще има версия за Win XP/2003 Server.

Основното предимство на BitLocker е, че криптира целия обем на твърдия диск наведнъж. Също така е възможно да се шифрова с помощта на TPM чип (Trusted Platform Module) версия 1.2 и BIOS с поддръжка на TPM и SRTM (Static Root of Trust Measurement, статичен корен на измерване на доверието, описано в спецификациите на TCG), също като се използва USB ключ или PIN код. Трябва да се отбележи, че повечето съвременни дънни платки вече имат този чип.

Основната разлика за потребителя (или системния администратор) от добре познатата функция за криптиране, вградена във файловата система NTFS - инструментът EFS (Encrypted File System) - е, че в EFS е необходимо ръчно да се посочи кои файлове да се криптират, докато BitLocker извършва криптиране "прозрачно", веднага при запис в защитения от него обем, с минимална намеса на потребителя. BitLocker не криптира следните елементи на тома: метаданни, сектори за зареждане и лоши сектори.

Имайте предвид, че BitLocker е свързан с конкретен компютър и на друг компютър(освен ако не е 100% идентичен с вашия, което е нереално), данните ще бъдат невъзможни (или изключително трудни) за четене дори с USB ключ.

Алгоритъмът, използван за криптиране, е AES с дължина на ключа от 128 или 256 бита (може да се промени с помощта на групови политики или WMI).

Резултатът от BitLocker е, че два сектора с еднакви криптирани данни ще изглеждат различно. В повечето случаи системата BitLocker не изисква намеса на потребителя, когато се стартира.

По-долу са основните предимства и недостатъци на системата BitLocker:

- Възможност за контрол през Active Directory;

- Алгоритъмът работи на ниво сила на звука, което осигурява висока степен на стабилност;

- Възможност за използване на хардуерна защита - TPM чип;

- Висока степен на надеждност;

- Базиран на алгоритъма AES, който се счита за силно устойчив на хакове алгоритъм;

- Компютър с TPM чип може да провери целостта на компонентите за зареждане преди стартиране на операционната система;

- Идеалното решение за защита срещу офлайн атаки (атаки с изключване);

- Цената на системата е включена в цената на ОС;

- Висока производителност, невидим по време на работа.

- В момента BitLocker работи само на Windows Vista Enterprise/Ultimate/2008 Server;

- Слаба предварителна автентификация - възможно е да се създаде руткит, който променя зареждащите файлове на ОС - ще се изисква възстановяване на данни (когато се използва без TPM чип);

- Много средна поддръжка за многофакторно удостоверяване (само TPM и USB ключ);

- Много трябва да се направи през конзолата;

- Плътно интегриран в ОС, което може да доведе до изтичане на данни при хакване;

- Нова система, може да се появят грешки в разработката;

- Изисква Vista-съвместим компютър.

Настройка на системата BitLocker

В тази част ще обясним как да активирате BitLocker. Няма да копаем дълбоко, ще опишем само основните нюанси.

Предполага се, че това е първият път, когато активирате BitLocker на вашата машина. И че използвате криптиране с TPM (ако не сте, тогава в края ще бъде описано как да активирате системата без TPM).

Ако решите да използвате BitLocker, уверете се, че обемите на вашия твърд диск вече не са шифровани с други средства. Най-критичен в това отношение е активният дял от който се зарежда ОС! В противен случай системата няма да може да чете данни от сектора за зареждане на диска, както и да инициализира компонентите за зареждане на ОС. Също така други модули на операционната система може да се нуждаят от временен достъп до активния дял, така че трябва да следвате препоръките на Microsoft: разпределете поне 1,5 GB за него. И е желателно да настроите NTFS разрешения, така че другите потребители да не могат да пишат нищо в този том. Самата операционна система ще бъде инсталирана на друг том и може да бъде безопасно криптирана. По принцип, ако няма данни за обема с активния дял, не е нужно да се притеснявате много. Само имайте предвид, че данните могат да бъдат възстановени чрез изследване на съдържанието на временните папки на системата и файла за размяна. Затова се препоръчва все пак да ги поставите на криптиран том. За повече информация как да конфигурирате томове вижте базата знания на Microsoft. Можете също да използвате BitLocker Drive Preparation Tool, намиращ се на Windows Vista Ultimate/Enterprise DVD. Но това е добре за машини, където все още няма данни, които трябва да криптират тома. Освен това всичко това може да се направи на ръка - този инструмент намалява активния размер до 1,5 GB, създава нов том и т.н. След това отидете на "контролния панел" -„BitLocker Drive Encryption“ (ако е класическият изглед) или в раздела „Security“ (ако е уеб интерфейсът).

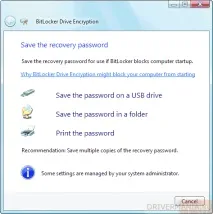

След инициализация и рестартиране ще се появи следният прозорец:

Тук ви се предлага да запазите на USB флаш / отпечатате / запишете на диск паролата за възстановяване. Отнесете се сериозно към тази операция - без парола данните (днес) не могат да бъдат възстановени без специални инструменти, тъй като данните са криптирани с 48-цифрена парола. Не запазвайте паролата за възстановяване на същата флашка, която служи като ключ!

След като запазите паролата, ще се появи бутонът "Напред", като кликнете върху който можете да шифровате тома. Да, също така ще бъде предложено да се провери правилната работа на USB портовете, TPM чипа и BIOS на компютъра. Въпреки че е необходимо рестартиране, все още е силно препоръчително да проверите. Ако има грешки, те ще бъдат показани след рестартиране. Ако не, ще се появи съобщението „шифроването е в ход ...“ и след приключване на това иконата на BitLocker ще се появи в трея. Ако нямате TPM чип, тогава трябва да конфигурирате BitLocker по съответния начин ... Въпреки че в този случай е необходима поддръжка и по време на стартиране на четене от USB флаш устройство, както и наличието на безплатно флаш устройство - това ще се изисква при стартиране на BitLocker`a и включване / рестартиране на компютъра. Разбира се, можете да пишете на тази флаш памет и други данни, но имайте предвид, че те няма да бъдат криптирани. Така че, за да активирате системата BitLocker без поддръжка на TPM, трябва:

Моля, обърнете внимание - USB ключът трябва да бъде поставен ПРЕДИ да включите захранването на компютъра, в противен случай BitLocker може да даде грешка - "Необходим е ключ за шифроване на Windows BitLocker Drive", т.е. няма флашка с ключ. Поставете флаш и натиснете Esc, за да рестартирате (съобщението е показано по-долу).

Тъй като всичко се случва в живота, систематаможе да се провали и тогава данните на шифрования том ще бъдат недостъпни. Как да възстановим данни?

Когато се появи екранът, показан по-горе, можете да поставите USB флаш устройството с ключ. Ако не е там, натиснете Enter. Ще се появи показаният по-долу екран:

Между другото, същият екран ще се появи, ако не сте избрали опцията - "Запазване на ключа на USB - флаш" при настройка на криптирането.

Тук ще бъдете подканени да въведете 48-цифрена парола за възстановяване. Ако не е там, тогава възстановяването на данните вече е много по-трудно и този процес е извън обхвата на тази статия.

Това е общо взето всичко ... Остава само да се отбележи, че като цяло BitLocker е мощна и надеждна система за съхранение на вашите поверителни данни.