Намиране на администраторски акаунти в Active Directory, Windows OS Hub

В предишната статия описахме процедурата за нулиране на паролата на стандартния администраторски акаунт на домейн в Active Directory (администраторски акаунт). Този скрипт работи добре в "стандартна" среда на Active Directory, но този трик може да не работи в някои домейни, защото при внедряването им са използвани най-добрите практики на Microsoft за защита на AD инфраструктурата. В реални AD домейни могат да се използват следните стратегии за защита на акаунта на администратор на домейн:

В тази статия ще се опитаме да анализираме техниките за заобикаляне на тези стратегии, което ни позволява да открием всички акаунти в AD с права на администратор на домейн.

И така, в предишната статия показахме как, като създадете системна услуга на домейн контролер, можете да нулирате паролата на администратор на домейн. Тази команда ще нулира паролата на администратора на акаунта на домейна (администратор на домейн) на P@ssw0rd при зареждане на DC.

Монтиране на деактивирана база данни на Active Directory

Нека се опитаме да извлечем информация за реални администратори на домейни от AD базата данни. За да направите това, трябва да стартирате в режим DSRM, в който базата данни на Active Directory (ntds.dit) е в забранено състояние. Трябва да монтираме тази база данни локално, за да имаме достъп до съхраняваната в нея информация в бъдеще.

Изпълнете два командни реда: в първия ще стартираме процеса dsamain.exe, във втория ще въведем интерактивни команди.

Съвет. Когато работите върху Server Core, вторият команден ред може да бъде отворен чрез изпълнение на командата в оригиналния cmd:

Преди да стартирате помощната програма dsamain.exe, уверете се, че други услуги и процеси в момента не използват порт 389. Можете да направите това с командата:

В случай, че командата не е върнала нищо, всичко е наред, продължете напред (ако се е върнала, трябва да намерите и деактивирате намерения процес).

Помощната програма dsamain.exe ви позволява да монтирате AD база данни и да изпълнявате различни LDAP заявки срещу нея (всъщност тя ви позволява да организирате самостоятелен LDAP сървър). Помощната програма се стартира със следните параметри:

- dbpath - указва пътя до файла ntds.dit.

- allowNonAdminAccess - позволява LDAP заявки към AD базата данни под локален акаунт (по подразбиране достъпът е разрешен само на членовете на групите Domain Admins и Enterprise Admins).

- ldapPort - Позволява ви да посочите LDAP порт. Ще използваме стандартния LDAP порт - 389.

Монтирайте AD базата данни с командата:

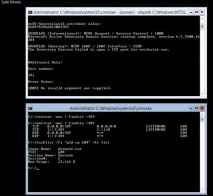

Уверете се, че процесът dsamain.exe работи и слуша на порт 389. За да направите това, на втория команден ред изпълнете командата:

TCP [::]:389 [::]:0 СЛУШАНЕ 614

TCP 0.0.0.0:389 *:* 614

Получаваме, че процесът с ID на процес 614 слуша TCP порт 389. Нека проверим дали процесът с PID 604 е нашият процес dsamain.exe:

Име на сесията: Конзола

Използване на Mem: 11 316K

Сега, когато базата на AD е монтирана, можем да получим достъп до нея с помощта на помощните програми ds* (dsget, dsquery и т.н.). Нека анализираме и трите опции за скриване на администраторския акаунт на домейна.

Сега можете да демонтирате AD базата данни (спрете процеса dsamain.exe с комбинацията Ctrl+C). Уверете се, че командата е върнала низ

Как мога да определя дали стандартната администраторска Active Directory няма необходимите права? Много е просто. Знаейки DN (различно име) на администраторския акаунт, можем да получим списък с групите, към които принадлежи:

Алтернативен администратор на домейн

Нека се опитаме да го разберемКак мога да получа списък с акаунти, които имат администраторски права на домейн? Първо, нека се опитаме да изброим рекурсивно всички членове на групата администратори (включително членовете на групите администратори на домейн и корпоративни администратори).

Както можете да видите, акаунтите на администратора и itpro имат административни права. Проверете състоянието на акаунта на администратора:

Администратор S-1-5-21-2092397264-2003686862-3249677370-500 да

Както можете да видите, той е деактивиран.

Сега проверете състоянието на акаунта в itpro:

itpro S-1-5-21-2092397264-2003686862-3249677370-1107 не

"CN=Отказана група за репликация на парола за RODC,CN=Потребители,DC=winitpro,DC=ru"

Страхотно, тя има администраторски права на домейн! Остава да нулирате паролата на акаунта със samid - itpro. Отново, това може да се направи с помощта на услуга:

Не забравяйте да демонтирате AD базата и да рестартирате сървъра.