Непроницаема двойка - антивирусна защитна стена

Наталия Сергеева[email protected]Как се чувства незащитен компютър в мрежата? Нека се опитаме да го изпитаме в собствената си кожа, по-точно във връзка с автомобила, на нашия собствен интерфейс.

Деактивирайте всички защити

Нека се опитаме да разтоварим цялата защита в реално време, като изключим антивирусните и антитроянските монитори и настроим персоналната защитна стена в неактивен режим. За всеки случай, нека се погрижим за възможността за възстановяване на системата и данните чрез създаване на пълни дискови изображения с помощта на прекрасната програма Acronis True Image, разработена от Acronis. В очакване на неканени гости, ние ще стартираме програма за заснемане на екрана предварително, за да заснемем това възможно посещение и да се свържем с интернет.

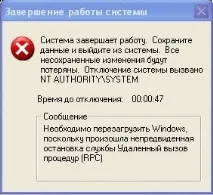

Имаше съмнения: ами ако компютърът ми не е необходим за нищо и никой няма да посегне на целостта му? Но по-малко от десет минути по-късно на екрана се появи системен прозорец:"Системата се изключва. Запазете данните си и излезте. Всички незапазени промени ще бъдат загубени. Изключването на системата е причинено от NT AUTHORITY\SYSTEM". Оказва се, че системата трябва да рестартира Windows, тъй като услугата Remote Procedure Call (RPC) е спряла неочаквано. Отнема около минута, за да затворите всички прозорци и да запазите работата си. Добре е, че програмата CPS13 може бързо да записва екранни снимки във файл с натискане на един клавиш - правим екранна снимка и затваряме приложения. Системата се рестартира.

Това беше истинска хакерска атака срещу моя компютър, която се нарича отказ от услуга (Denial-of-Service или DoS), в резултат на която компютърът на жертвата (т.е. моят компютър) работи под операционни системиWindows 2000 или XP може да замръзне или да се рестартира, както се случи в нашия случай. Атаката е успешна, тъй като в услугата Remote Procedure Call (RPC) има "дупки", от които виртуалният побойник се възползва. Разбира се, Microsoft пуска "кръпки" за тези уязвимости и ако те бъдат изтеглени и инсталирани навреме, тогава такава атака може да не се случи. Тъжното е, че в процеса на RPC атакуващите откриват все повече и повече уязвимости. Например, само онзи ден стана известно за нова "дупка", не по-малко сериозна от предишните три, вече блокирана от кръпки. Следователно не се знае какво ще се случи първо - атака срещу вашия компютър или пускането на нов пач от Microsoft, който все още трябва да бъде "изтеглен" в мрежата и инсталиран навреме.

Последствията от разглежданата атака не трябва да се подценяват - поради неочаквано "замръзване" или рестартиране на системата може да настъпи не само загуба на важна информация, но и повреда на системни файлове, след което може да се наложи системата да бъде преинсталирана. Но най-сериозната уязвимост на RPC позволява на хакер да стартира злонамерен скрипт на компютъра на жертвата.

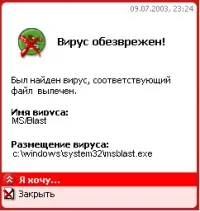

Нека се опитаме отново да се свържем с интернет и да изчакаме точно такъв "гост". Този път, докато го чакаме, ще стартираме антивирусна програма, за да засечем момента на появата му и да избегнем евентуални неприятни последици от това явление. В рамките на един час компютърът се "забави" и се рестартира няколко пъти, преди самият прочут MS / Blast да влезе в моята система! Пристигането му, както обикновено, беше придружено от системно съобщение за необходимостта от рестартиране, но освен това малко по-късно се появи прозорецът Panda Antivirus Platinum, в който се съобщава, че файлътmsblast.exeсе намира в папката\System32\и успешно го неутрализира. ДА СЕза съжаление нямаше достатъчно време за заснемане на екранна снимка, тъй като системата бързо се рестартира, както в предишния случай. По същия начин, при опит за инжектиране на червея MS / Blast в системата, "титановата" Panda също проработи - откри и унищожи файла с вируса в системната папка, като този път дори успях да "застрелям" прозореца й със съобщение за това.

Както можете да видите, антивирусната програма спаси компютъра ми от заразяване с червей. Трябва обаче да се каже, че антивирусите могат да намерят само инфекцията, която е в базите данни с вируси. MS/Blast беше известен на Панда, така че тя го неутрализира. Ако вирусната база данни не беше актуализирана своевременно, компютърът щеше да бъде заразен. Същото може да се каже и за "свежите" вируси, които разработчиците на антивирусни програми все още не са успели да добавят към списъците с известни.

Антивирусна програма + защитна стена

Сега нека се опитаме да добавим защитна стена, за да помогнем на антивирусната програма и отново да отидем в просторите на World Wide Web. Като част от "платинения" Pand'y има собствена защитна стена. И въпреки че тази защитна стена не е толкова многофункционална, колкото специализираните лични защитни стени, тя е в състояние да осигури минимална защита. След като активирах този прост личен екран, всички опити за атака на моя компютър спряха. Във всеки случай спрях да ги виждам.

Що се отнася до настройките на защитната стена Platinum - по принцип всичко вече е зададено по подразбиране в нея и това е достатъчно за защита от червеи тип Blaster. Единственото нещо, което ръководителят на техническата поддръжка на Panda Software Russia посъветва, е да премахнете отметката от опциятаНе питай, когато общи програми имат достъп до мрежата в прозореца Програми с достъп до мрежата.

В допълнение, софтуерните продукти "panda" включват специален антивирусен сървър, койтосе наричаGateDefender. Той проверява целия мрежов трафик, преминаващ през секции от мрежата. Той сканира всички протоколи, които се използват най-често днес - SMTP, HTTP, FTP, POP3, IMAP4, NNTP и SOCKS. GateDefender прихваща трафика, преминаващ през тези протоколи, и го инспектира. Това е, което позволява на това решение да открива злонамерени кодове като SQLSlammer.

Панда+Аванпост

В последния експеримент вече конфигурираната Platinum защитна стена беше активирана. И как ще се държи новоинсталирана и "необучена" защитна стена по време на подобна RPC атака? И какво се случва, ако се направят грешки в настройките на този екран? Инсталирайте Antivirus Titanium и пълноценна защитна стена Outpost Personal Firewall Pro на компютъра Panda, като изберете „Режим на обучение“ като политика за работа. Нека се свържем с интернет и да видим какво ще се случи.

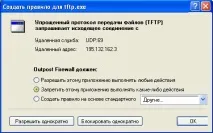

И ето го гостът, който иска връзка с някаква отдалечена услуга. Outpost предлага да създадете правило за това приложение. Докато вие и аз мислим какво да правим с това приложение: да му позволим да извършва всякакви действия, да ги забраним или да създадем правило въз основа на стандартното, Outpost блокира тази връзка. Нека се опитаме да позволим на този странен протокол да извърши действие веднъж, като щракнете върху съответния бутон в прозореца за създаване на правило. На екрана се появява вече познатото системно съобщение и минута по-късно компютърът се рестартира. Ако гостът успее да запише вирусния файл в системната папка, той незабавно се изтрива от там от будната "Панда". Както можете да видите, по-добре е да блокирате действието на всички непознати приложения и в случай на грешка всяко правило може лесно да бъде променено.

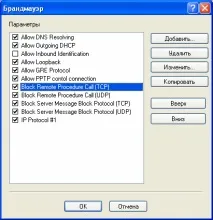

Трябва да се добави, че специалистите на Agnitum вече са направили повечето от необходимите и полезни настройки в настройките на Outpost,което просто трябва да приемете по подразбиране, когато инсталирате програмата. Например, по отношение на прословутия RPC, програмата има системни правила ("Общи правила" в раздела "Система", в менюто "Параметри"), където дейността на тази услуга е блокирана. Основното нещо е да не разваляте тези настройки с вашите неумели действия. Например, можете лесно да замените съществуващите правила, като ръчно добавите този RPC (svchost.exe) към списъка с надеждни приложения. Outpost е програма, която е толкова готова за използване, че в повечето случаи не изисква допълнителни настройки.

Както можете да видите, защитата на компютъра става непроницаема при едновременното използване на две програми - антивирусна и защитна стена. Outpost Firewall Pro следи входящите и изходящите потоци от данни на потребителя, а Panda Antivirus Titanium извършва вътрешно "почистване" на системата - открива и неутрализира вируси, които по някакъв начин са проникнали през външната бариера (в примера по-горе ние изрично разрешихме заявката, която позволи на вируса да проникне в системата). Освен всичко друго, като включите режима "невидим" в Outpost, можете да избегнете всякакви атаки, тъй като компютърът наистина става невидим отвън.

От всичко казано стигаме до извода, че бъдещето на компютърната сигурност не е само в антивирусните програми. Потребителите (както домашни, така и корпоративни) се нуждаят от други инструменти, като лични защитни стени, за да запазят поверителността си. Ето защо водещите разработчици на защитни системи започнаха да предлагат на своите клиенти набори от програми, които включват както антивируси, така и защитни стени. Съвсем наскоро такъв пакет се появи в Kaspersky Lab - Kaspersky Anti-Virus Personal Pro + Anti-Hacker. Интересно, различникомпании и дори от различни страни. Така испанската компания Panda Software и българската Agnitum предоставиха на потребителите пакет от своите програми: Panda Antivirus Titanium и Outpost Personal Firewall Pro. Това, което особено ще се хареса на българския потребител е, че цената на всяка програма в пакети е с около 20% по-ниска, отколкото при закупуването им поотделно.