Проблеми при откриване на скрито предаване на информация по мрежи

Проблеми при откриване на скрито предаване на информация по мрежи

Алексей Николаев, специалист по информационна сигурност, концерн Vega OJSC

Степента на материални щети за компаниите (както потенциални, така и реални) от скрито изтичане на информация е много висока. Това също води до увреждане на репутацията на засегнатите компании. Според експерти загубата на 20% от поверителна информация в 60 от 100 случая води до фалит на компанията. Освен това много изследователски компании отбелязват, че повече от 80% от всички инциденти със сигурността на информацията са причинени от вътрешни заплахи. Вътрешните хора са източниците на такива заплахи, които водят до нарушаване на поверителността на информацията.

Резултати от изследванията

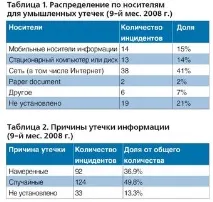

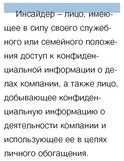

Резултатите от анализа на инцидентите за 9-ия месец на 2008 г., представен от InfoWatch, показаха, че изтичането чрез мрежи, включително Интернет, представлява 41% от всички умишлени инциденти (Таблица 1). Умишлените причини за изтичане възлизат на 36,9% за същия месец, и това въпреки факта, че 13,3% от течовете не са идентифицирани по техния статус (Таблица 2).

Такава статистика показва, че има много неотложен проблем със скритото предаване на поверителна информация по мрежата.

Основните канали за изтичане на поверителна информация

В случай, че обединяването на компютри в LAN включва свързване на тази мрежа с външни мрежи, съществуват редица възможности за формиране на скрити канали за изтичане на поверителна информация.

Основните канали за изтичане на поверителна информация, характерни за такива мрежи:

Методи за скрито предаване на информация

Борбата с умишлените течове е много трудна задача. Ефективността на такава борба като цяло е очевидно по-ниска от борбата срещу случайни течове, поради факта, че е необходимо да се противодейства на злонамерените трикове на вътрешни лица, които са въоръжени с редица интересни възможности за скрито предаване, както и софтуер и дори хардуер за неговото прилагане.

Следните методи за скрито предаване на информация стават все по-опасни:

- възможността за скрит канал за изтичане на информация възниква, когато вътрешни лица използват анонимни https и други защитени прокси сървъри: тунелиране, което позволява на атакуващ, използвайки разрешен протокол, да прехвърля поверителна информация по него, заобикаляйки защитна стена;

- стеганографски методи за скриване на информация в различни файлове чрез камуфлаж;

- криптиране от вътрешния човек на поверителна информация преди изпращането й;

- използването от вътрешния човек на злонамерени програми за осъществяване на скрито предаване на информация.

Варианти за затваряне на канали за изтичане на информация

- LAN изолация за работа с поверителна информация;

- използване на систематадистанционен и локален мониторинг на потребителски работни станции;

- използване на криптографска и антивирусна защита на информацията;

- използването на инструменти за анализ на съдържанието за предавани данни както към външната мрежа, така и от външната мрежа към LAN на компанията;

- прилагане на средства за контрол на достъпа до външни носители.

Решения на проблеми

Само частичното решение на проблема чрез наблюдение и анализ на трафика не е панацея. По-лесно е да изолирате локална мрежа с обработката на поверителна информация, отколкото да контролирате прехвърлянето на информация към външни сървъри. Следователно ще бъде по-надеждно, ако компанията осигури и внедри специално предназначена изолирана локална мрежа за обработка на поверителна информация в рамките на контролираната зона, а за работа с отворена информация - външна мрежа, която има връзка с интернет. Компютрите във външната мрежа се наблюдават от администратор по сигурността, който ще контролира компютрите на служителите, работещи в такава мрежа, като използва различни инструменти за защита.

По този начин е по-ефективно, заедно с други методи за защита, да се използва интегриран подход с изолация на LAN сегмента за обработка на поверителна информация и в същото време да се прилагат средства за борба с вътрешни лица за външния сегмент на компанията, което ще намали заплахите и ще сведе до минимум рисковете от изтичане на информация.

Експертни коментари

Евгений Мелников, Ръководител на отдела за информационна сигурност на ИТ отдела на държавната корпорация "Тандер"

Евгений Иванов, Анна Орехова, Специалисти по информационна сигурност на ИТ отдела на държавната корпорация "Тандер"

Ясно предаване на информация

При скритото предаване на информация самият факт на предаването й е скрит.предаване. Намирането на такъв канал за теч е много трудно. Това означава, че нападателят може отново и отново да го използва за свои собствени цели. Има безкрайно много възможности за скрито предаване на информация, просто покажете въображението си.

Както външен нападател, така и служител на компанията може да организира скрит трансфер на информация. Не е необходимо да имате администраторски права, достатъчно е да имате достъп до информация, желание да я продадете и човек, който е готов да я купи.

Може да се даде прост пример. Двамата потребители се съгласяват, че ако думата в съобщението съдържа нечетен брой букви, се предава бит 1, а ако четно число е 0.

В случай, че администраторът действа като нападател, е възможно да се въведе програма за отметки, която тайно ще прехвърля информация или ще ви позволи да контролирате мрежата отвън.

Също така се случва разработчиците на софтуер да въвеждат недокументирани функции в кода, чието изпълнение може да доведе до нарушаване на целостта на корпоративната информация.

Методи за организиране на скрити канали

Напоследък все по-често можете да чуете за така наречените скрити канали за предаване на данни. Самата тази концепция съществува от 1973 г., където скрит канал е канал, който не е проектиран и не е предназначен за предаване на информация в електронна система за обработка на данни. За да организирате скрит канал, трябва да имате отметка в софтуера или хардуера.

Един от начините за организиране на скрит канал е да пренаредите мрежовите пакети по определен начин. В този случай на базата на предварително определени знаци се предава последователност от битове.

Друг начин за организиране на скрит канал е използването на алгоритми за електронен цифров подпис. С.В. Белим и А.М.Федосеев през 2007 г. проведе проучване и доказа възможността за създаване на скрити канали в рамките на алгоритъма за електронен цифров подпис GOST R 34.10-2001.

Разбира се, обикновените потребители, които искат да продадат информация на конкуренти, ще търсят по-лесни начини да я откраднат. Но в рамките на информационната сигурност (защита на търговските тайни на организацията) този проблем е от значение. Тъй като повечето от използвания хардуер и софтуер се внасят, вероятността от въвеждане на отметки се увеличава. Използвайки скрит канал, нападателят може не само да получи достъп до поверителна (сервизна) информация, но и да инжектира зловреден код или да изпрати команда за изпълнение.

В България разработването на научна методика за организиране на борбата със скрити канали в информационните мрежи беше обявено в края на 2006 г. Български учени разработиха математически модел за изграждане на скрити канали, оценка на тяхната пропускателна способност и методи за справяне с тях.

Друг метод за скрито предаване на информация е предаването на данни на базата на хаотична синхронизация. А. Короновски, О. Москаленко, П. Попов, А. Храмов през 2008 г. предложиха нов метод, характеризиращ се с устойчивост на шум и колебания в комуникационния канал.

Заключение

И така, нека обобщим. В условията на ожесточена конкуренция се използват всякакви методи и методи за получаване на информация, чието разкриване може да създаде много проблеми за компанията, като се започне от проверки от страна на правоприлагащите органи, загуба на доверие на клиенти, инвеститори и кредитори.

Като част от кризата проблемът с изтичането на поверителна (официална) информация само се засилва. Всичко това изисква внимателното внимание на администраторите по сигурността, както и научен подход към проблема. Необходимо е внедряванеорганизационни методи (разработване на правила за информационна сигурност със задължителна комуникация с всички служители на организацията), проверка на инсталиран софтуер за наличие на недекларирани възможности, мрежово екраниране, наличие на добре конфигурирана система за антивирусна защита, както и постоянен мониторинг на потребителите при използването на носители за съхранение на информация (използване на мобилни устройства).