Скрити функции на Windows

Според експерти именно кражбата на лаптоп е един от основните проблеми в сферата на информационната сигурност (ИС).

За разлика от други заплахи за киберсигурността, естеството на проблемите с „откраднат лаптоп“ или „откраднато флаш устройство“ е доста примитивно. И ако цената на изчезналите устройства рядко надвишава няколко хиляди щатски долара, то стойността на съхраняваната в тях информация често се измерва в милиони.

Според Dell и Ponemon Institute 637 000 лаптопа се губят годишно само на летищата в САЩ. А представете си колко много флашки изчезват, защото са много по-малки, а случайното изпускане на флашка е лесно като белене на круши.

Когато лаптоп, принадлежащ на топ мениджър на голяма компания, изчезне, щетите от една такава кражба могат да възлизат на десетки милиони долари.

Как да защитите себе си и компанията си?

Продължаваме поредицата от статии за сигурността на домейна на Windows. В първата статия от поредицата говорихме за настройка на защитено влизане в домейн, а във втората статия говорихме за настройка на защитен трансфер на данни в пощенски клиент:

В тази статия ще говорим за настройка на криптиране на информация, съхранявана на твърд диск. Ще разберете как да се уверите, че никой освен вас не може да прочете информацията, съхранявана на вашия компютър.

Малко хора знаят, че Windows има вградени инструменти, които ви помагат да съхранявате информация безопасно. Нека разгледаме един от тях.

Със сигурност някои от вас са чували думата "BitLocker". Да видим какво е.

Какво е BitLocker?

BitLocker (правилно наричан BitLocker Drive Encryption) е технология за криптиране на компютърно устройство, разработена отMicrosoft. За първи път се появи в Windows Vista.

С помощта на BitLocker беше възможно да се криптират обеми на твърдия диск, но по-късно, в Windows 7, се появи подобна технология BitLocker To Go, която е предназначена за криптиране на сменяеми устройства и флаш памети.

BitLocker е стандартна функция на Windows Professional и Server изданията на Windows, което означава, че вече е достъпна за повечето корпоративни случаи на употреба. В противен случай ще трябва да надстроите лиценза си за Windows до Professional.

Как работи BitLocker?

Тази технология се основава на криптиране на пълен обем, извършено с помощта на алгоритъма AES (Advanced Encryption Standard). Ключовете за криптиране трябва да се съхраняват сигурно и в BitLocker има няколко механизма за това.

Най-простият, но в същото време и най-несигурният метод е паролата. Ключът се получава от паролата по един и същи начин всеки път и съответно, ако някой разбере вашата парола, тогава ключът за криптиране ще стане известен.

TPM е чип, предназначен да реализира основни функции, свързани със сигурността, главно с помощта на ключове за криптиране.

TPM модулът обикновено се инсталира на дънната платка на компютъра, но е много трудно да закупите компютър с вграден TPM модул в България, тъй като вносът на устройства без FSB нотификация в нашата страна е забранен.

Как работи BitLocker:

Когато се стартира от шифрован диск за зареждане, системата проверява всички възможни хранилища за ключове - проверява за наличие на TPM, проверява за USB портове или, ако е необходимо, подканва потребителя (което се нарича възстановяване). Откриването на хранилище за ключове позволява на Windows да декриптира VMK ключа, който декриптира FVEK ключа, който вече декриптираданни на диск.

Всеки сектор от тома е криптиран отделно, като част от ключа за криптиране се определя от номера на сектора. В резултат на това два сектора, съдържащи едни и същи некриптирани данни, ще изглеждат различно в криптирана форма, което значително ще усложни процеса на определяне на ключове за криптиране чрез писане и декриптиране на предварително известни данни.

В допълнение към FVEK, VMK и SRK, BitLocker използва друг тип ключ, който се генерира "за всеки случай". Това са ключовете за възстановяване.

За спешни случаи (потребителят е изгубил токена, забравил своя ПИН и т.н.), BitLocker предлага да създаде ключ за възстановяване в последната стъпка. Отказът за създаването му в системата не е предвиден.

Как да активирам криптиране на данни на твърд диск?

Преди да продължите с процеса на криптиране на томове на твърд диск, важно е да имате предвид, че тази процедура ще отнеме известно време. Продължителността му ще зависи от количеството информация на твърдия диск.

Ако компютърът ви се изключи или влезе в хибернация, докато криптира или дешифрира, тези процеси ще продължат оттам, откъдето са спрели следващия път, когато стартирате Windows.

Дори по време на процеса на криптиране може да се използва системата Windows, но е малко вероятно тя да ви зарадва с производителността си. В резултат на това след криптиране производителността на диска намалява с около 10%.

Ако BitLocker е наличен във вашата система, щракването с десния бутон върху името на устройството, което искате да шифровате, ще покажеВключване на BitLockerв менюто, което се отваря.

В сървърните версии на Windows трябва да се добави ролятаBitLocker Drive Encryption.

Нека започнем да конфигурираме криптиране на несистемни томове и да защитим ключа за криптиране с помощта на криптографски токен.

Ще използваме жетона, произведен от компанията Aktiv. По-специално токенът Rutoken EDS PKI.

Аз. Нека подготвим Rutoken EDS PKI за работа.

В повечето нормално конфигурирани Windows системи след първото свързване на Rutoken EDS PKI автоматично се изтегля и инсталира специална библиотека за работа с токени, произведена от Aktiv - Aktiv Rutoken minidriver.

Процесът на инсталиране на такава библиотека е както следва.

Наличието на библиотеката с минидрайвери Aktiv Rutoken може да се провери чрезДиспечер на устройства.

Ако по някаква причина изтеглянето и инсталирането на библиотеката не се случи, тогава трябва да инсталирате комплекта драйвери Rutoken за Windows.

II. Нека шифроваме данните на устройството с помощта на BitLocker.

Щракнете върху името на устройството и изберетеВключване на BitLocker.

Ако използвате услугата за сертифициращ орган в домейн на Windows, тогава шаблонът на сертификата трябва да съдържа обхвата на сертификата „Шифроване на диск“ (повече за настройката на сертифициращия орган в първата част от нашата поредица от статии за сигурността на домейна на Windows).

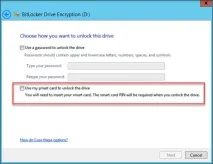

Ако нямате домейн или не можете да промените политиката за издаване на сертификат, тогава можете да използвате резервния път, като използвате самоподписан сертификат, подробности за това как да издадете самоподписан сертификат за себе си са описани тук. Сега нека поставим отметка в съответното поле.

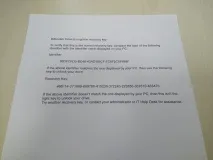

На следващата стъпка ще изберем метод за запазване на ключа за възстановяване (препоръчваме да изберетеОтпечатване на ключа за възстановяване).

Парче хартия с отпечатан ключ за възстановяване трябва да се съхранява на сигурно място, за предпочитане в сейф.

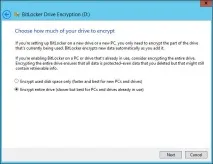

По-нататъкизберете кой режим на криптиране ще се използва за дискове, които вече съдържат някои ценни данни (препоръчително е да изберете втората опция).

Следващата стъпка е да започнете процеса на криптиране на диска. След като завършите този процес, може да се наложи да рестартирате системата си.

Когато шифроването е активирано, иконата на шифрования диск ще се промени.

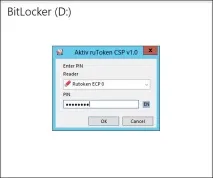

И сега, когато се опитаме да отворим това устройство, системата ще ви помоли да поставите токен и да въведете неговия ПИН.

Внедряването и конфигурирането на BitLocker и TPM може да се автоматизира с помощта на инструмента WMI или скриптове на Windows PowerShell. Как се изпълняват скриптовете ще зависи от средата. Командите за BitLocker в Windows PowerShell са описани в тази статия.

Как да възстановя данни, криптирани от BitLocker, ако токенът е изгубен?

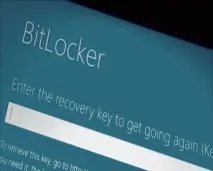

Ако искате да отворите криптирани данни в Windows

За да направите това, ще ви трябва ключът за възстановяване, който разпечатахме по-рано. Просто го въведете в съответното поле и шифрованата секция ще се отвори.

Ако искате да отворите криптирани данни на системи GNU/Linux и Mac OS X

Това изисква помощната програма DisLocker и ключ за възстановяване.

Помощната програма DisLocker работи в два режима:

- ФАЙЛ – Целият шифрован с BitLocker дял се декриптира във файл.

- FUSE - дешифрира се само блокът, достъпен от системата.

Например ще използваме операционната система Linux и помощния режим FUSE.

В последните версии на често срещани дистрибуции на Linux пакетът dislocker вече е включен в дистрибуцията, например в Ubuntu от версия 16.10.

Ако по някаква причина пакетът dislocker не е намерен,тогава трябва да изтеглите помощната програма DisLocker и да я компилирате:

Нека отворим файла INSTALL.TXT и да проверим кои пакети трябва да инсталираме.

В нашия случай трябва да инсталираме пакета libfuse-dev:

Нека започнем да изграждаме пакета. Нека отидем в папката src и използваме командите make и make install:

Когато всичко е компилирано (или сте инсталирали пакета), нека започнем да го настройваме.

Нека отидем в папката mnt и да създадем две папки в нея:

- Encrypted-partition - за криптиран дял;

- Decrypted-partition - за декриптирания дял.

Нека намерим шифрования дял. Нека го дешифрираме с помощната програма и го преместим в папката Encrypted-partition:

Нека покажем списък с файлове в папката Encrypted-partition:

Въведете командата за монтиране на дяла:

Обобщаване

Активирането на криптиране на обем с BitLocker е много лесно. Всичко това се прави без усилие и безплатно (при условие, че имате професионална или сървърна версия на Windows, разбира се).