Инструмент за откриване на мрежови атаки Snort

Адресът на тази статия в Интернет: http://www.thg.ru/network/20051020/

| предупреждение icmp всяко всяко -> 192.168.1.1 произволен (msg: "Това е ping!";) |

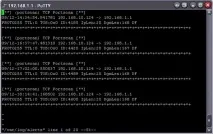

Отвъд правилата, Snortви позволява да конфигурирате така наречените препроцесори (препроцесори), които сканират трафика, преди да започнат да действат обичайните правила. Препроцесорите са особено полезни, когато се работи с нормален или известен трафик, като сканиране на портове и ping, което може да забави обработката чрез редовни правила, които изискват повече ресурси.

Преди да започнете да настройвате, трябва да намерите система, на която можете не само да стартирате Snort, но която в същото време може да работи като точка за достъп. Решихме да използваме добрия стар безжичен рутер Linksys WRT54G (вижте нашия преглед). Този рутер работи с фърмуер с отворен код, който винаги може да бъде заменен с друг с разширени функции, включително поддръжка за Snort. Разбира се, за Snort можете да използвате резервен компютър с безжична карта и обикновен Ethernet мрежов адаптер, ако го настроите в режим на гореща точка.

По-долу ще дадем примери, базирани на WRT54G с фърмуер OpenWRT RC 2 (с кодово име "White Russian"). Всъщност има много дистрибуции на Linux за безжични рутери, но ние се спряхме на фърмуера OpenWRT, защото е прост, „лек“ и се доставя опакован като Debian Linux.

Няма да разглеждаме подробно инсталирането на OpenWRT, тъй като сайтът на OpenWRT има страхотно ръководство за инсталиране. След като инсталацията приключи, можете да се свържете с рутера с помощта на Telnet (тук има инструкции) и да се насладите на резултата.

След като инсталирате OpenWRT на рутера, можете да изтеглите и инсталирате програматаSnort Wireless. Всичко това може да стане чрез споменатата пакетна система OpenWRT - изпълнете командата ipkg със следните параметри.

| ipkg инсталирайте http://nthill.free.fr/openwrt/ipkg/testing/20041204/snort-wireless_2.1.1-1_mipsel.ipk |

Някои може да не харесат, че този пакет е на повече от една година. Но в това няма нищо лошо, тъй като всички необходими IDS функции присъстват тук и всички по-късни правила на Snort могат също да бъдат изтеглени чрез ipkg (повече подробности: страницата за проследяване на OpenWRT). Ако решите да настроите точка за достъп на компютър, можете да изтеглите изходния код на Snort Wireless и да го компилирате директно на вашия компютър. Имайте предвид, че флагът --enable-wireless трябва да бъде добавен, в противен случай Wi-Fi препроцесорите няма да работят.

Настройка и стартиране

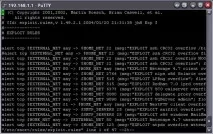

След като файлът snort.conf е готов, можете да стартирате Snort. При стартиране можете да посочите много параметри, които определят всичко от изхода до режима на работа. Първо, нека стартираме Snort със следните опции (в Telnet подканата).

| изсумтяване -D -A пълен |

Тази команда стартира Snort като фонов процес, така че можете да продължите да работите с обвивката спокойно. Когато се задейства аларма, пълната информация ще бъде регистрирана.

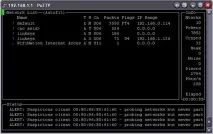

Сега, когато Snort е готов и работи, е време да обмислите допълнителни начини за защита на вашата безжична мрежа. Да приемем, че можете да се обърнете към Kismet, помощна програма като Snort, която може да бъде разгърната като допълнителна система за откриванеатаки. Snort работи само на третия слой на модела OSI - мрежовият слой, отговорен за IP и друг трафик. А Kismet работи на второ ниво - канал, отговарящ за Ethernet рамки. По този начин, разполагането на двете системи по двойки значително ще повиши цялостната сигурност.

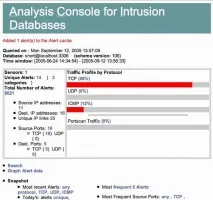

Snort може да бъде конфигуриран да записва регистрационни файлове в базата данни, което улеснява по-нататъшния анализ. Даниел Валтер написа ръководство за това как да настроите записи в MySQL и PostgreSQL бази данни. Ако използвате Gentoo Linux на машина, действаща като гореща точка, можете да отидете крачка напред, като инсталирате Apache и конфигурирате регистрационните файлове да се показват чрез уеб. Вижте Gentoo Wiki за подробно описание на тази настройка.

Докоснахме само основните принципи на Snort. По принцип, според материалите на статията, можете да конфигурирате системата на точка за достъп. Snort обаче има много повече функции от описаното в статията. По-специално, можете да създадете свои собствени правила, за да помогнете за по-дълбокото интегриране на Snort в мрежата.

И накрая, не забравяйте, че както Snort, така и правилата трябва да се поддържат актуални, за да защитите ефективно вашата безжична мрежа. Не забравяйте редовно да посещавате Snort Wireless, както и инструмента за проследяване на пакети ipkg (за OpenWRT инсталации) или страницата с правила на Snort (за други).