Каква е разликата между Snort и Cisco FirePOWER

Често чувам, че няма смисъл да купувате Cisco FirePOWER, защото това е същият Snort, само в хардуерна обвивка. И след неотдавнашното пускане на Snort на маршрутизаторите от серията Cisco ISR 4000, този въпрос отново прозвуча с нова сила. Затова в тази статия бих искал накратко да прегледам ключовите разлики между свободно разпространяваната система за откриване на проникване Snort и фамилията решения на Cisco, обединени под общото име FirePOWER (да не се бърка с Firepower 9300, която е нова хардуерна високопроизводителна и модулна платформа за сигурност от Cisco). Този въпрос стана особено актуален напоследък, когато редица български разработчици започнаха да използват Snort като основа за свои собствени системи за откриване на прониквания, след като бяха сертифицирани от FSTEC или FSB.Пърхтене

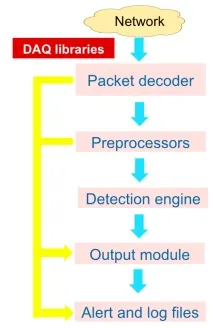

Нека започнем с кратка предистория. Snort е създадена от Мартин Реш през 1998 г. и бързо набира популярност като безплатна система за откриване на проникване, която ви позволява да пишете правила за откриване на проникване сами и без много усилия. Всъщност езикът за описание на сигнатурата на Snort се превърна в де факто стандарт за много системи за откриване на проникване, които го използват в своите двигатели.

И преди, и след Snort се появиха системи за откриване на атаки, но именно Snort спечели славата на де факто стандарт, което се потвърждава от над 4 милиона изтегляния на този софтуер от сайта www.snort.org и над 500 хиляди потребители, регистрирани в официалната общност. Каква беше причината за такава любов към Snort? Неговият език за описание на нарушенията на политиките за мрежова сигурност. От една страна, този език е много прост и правилото за откриване на атака или друго нарушение на политикитесигурността може да бъде написана само за няколко минути (или дори по-бързо). От друга страна, филтри, сложни заявки, правила за комбиниране, задаване на прагове, отчитане на времеви интервали ви позволяват да пишете наистина много сложни манипулатори на мрежови събития.

В края на 2014 г. беше обявена алфа версията на Snort 3.0 (известна още като Snort++), в която бяха реализирани много идеи, които преди това събираха прах „на рафта“. По-специално, дизайнът на системата е преработен, за да бъде по-ориентиран към потребителя. Имаше и механизъм за автоматично идентифициране на протоколи на всички портове, поддръжка за паралелна обработка на пакети, а езикът за описание на правилата стана още по-прост.

3 години по-късно, през 2001 г., Мартин Реш основава търговската компания Sourcefire, в рамките на която е създадена търговска версия на Snort, наричана по различно време 3D Sensor, FirePOWER и др. Основната цел на Мартин Реш е да предложи на клиентите готово и автоматизирано решение, което не изисква много усилия за конфигуриране и внедряване. Втората цел беше да се създаде високопроизводително решение, способно да открива атаки при високи скорости от десетки гигабита в секунда. Това беше първото поколение устройства Sourcefire. След това дойде втората серия устройства, която въведе функцията за идентификация на приложения (тя се появи едва в Snort миналата година), системата за откриване на зловреден софтуер FireAMP, защитна стена и редица други функции. В третото поколение се появи пълноценно следващо поколение ITU (NGFW). През 2011 г. Cisco обяви намерението си да придобие Sourcefire (Check Point се провали няколко години по-рано) и от този момент нататък платформата FirePOWER започна нов живот.

Тази платформа е в моментапредставени под формата на 6 варианта за изпълнение:

- Избрани високопроизводителни уреди Cisco FirePOWER. Всъщност това са същите устройства, произведени от Sourcefire.

- Cisco ASA със защитна стена FirePOWER Services, която в допълнение към функционалността на традиционните ITU и VPN (Site-to-Site и отдалечен достъп), получи възможностите на ITU от следващо поколение (NGFW), система за предотвратяване на проникване (NGIPS), система за филтриране на съдържание, система за неутрализиране на зловреден код и редица други функции.

- Cisco FirePOWER Threat Defense Router за ISR, който ви позволява да изпълнявате всички горепосочени възможности на базата на рутер.

- Виртуални версии на всички споменати функции, работещи на VMware.

- Нова хардуерна платформа Firepower 9300, способна да изпълнява множество задачи за мрежова сигурност (от защитна стена и VPN до анти-злонамерен софтуер и DDoS отразяване) със скорости от стотици гигабита

- Индустриални защитни стени и системи за откриване на проникване Cisco ISA 3000 и Cisco ISA 4000.

Как търговският софтуер на тези шест платформи е различен от Snort, който може да бъде изтеглен безплатно от Интернет?

Ще се опитам да подчертая основните характеристики, присъстващи в технологиите FirePOWER:

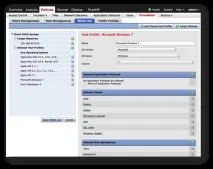

- Една от основните промени, които се появиха през 2007 г., беше технологията RNA (Real-Time Network Awareness), която ви позволява да изградите активен профил на всичко, което се случва в контролирана мрежа, да изградите мрежова карта, да идентифицирате хостове, протоколи и приложения чрез пасивно анализиране на трафика. По-късно тази информация се сравнява с данни за атаки и други нарушения на политиките за сигурност.

- Мартин Реш е скептичен към идеятазащитна стена, вярвайки, че нападателите просто използват портовете, отворени на ITU, за да капсулират своите неразрешени действия. Следователно, вместо традиционна защитна стена, решенията на Sourcefire внедриха защитна стена на приложния слой, известна още като защитна стена от следващо поколение (NGFW), която ви позволява да контролирате нарушения при използването на приложения, капсулиране на забранен трафик в тях и т.н. Между другото, именно поради тази причина е почти невъзможно да се сертифицират NGFW според българските изисквания за ITU - NGFW просто нямат такава функционалност; не е тяхна задача.

- За да се приложи функцията NGFW, е необходимо да можете да идентифицирате приложения, работещи в мрежата. Това се прави с помощта на технологията AppID, която по същество стана основа за развитието на споменатата по-горе технология OpenAppID. В допълнение към предварително дефинираните детектори за приложения е възможно също да опишете вашите собствени приложения (това е описано по-горе).

- Но от прилагането на функциите на защитната стена в FirePOWER все още не е направено. По-специално, във всяка от шестте платформи, използващи технологиите FirePOWER, когато създавате политики за сигурност, можете да използвате зони, VLAN, IP адреси, портове, както и потребители и групи в правилата на ITU.

- Имайки на борда на един сензор не само система за откриване на проникване, но и защитна стена, система за борба със зловреден код, система за филтриране на URL адреси и редица други защитни технологии, беше логично да се комбинират техните възможности в рамките на идентифициране на индикатори за компрометиране (IOC), което беше направено в една от версиите на FirePOWER.

Можем да спрем до тук, завършвайки сравнението на защитни сензори, изградени на базата на Snort и FirePOWER. Но все още ене всичко необходимо за цялостна система за защита, особено в корпоративна среда. Да видим какви управленски функции, вкл. и централизиран, предлаган със Snort или FirePOWER.

Самият Snort няма система за контрол. Изходният модул обаче ви позволява да изпращате резултатите от работата на външни системи, от които разработчиците не пропуснаха да се възползват, които предложиха на пазара няколко различни системи наведнъж за управление, генериране на отчети, анализиране и визуализиране на събитията за сигурност на Snort. Сред тях са ACID (не се актуализира от много дълго време), BASE, Snorby, Sguil, Aanval (търговско решение). Работих с ACID преди много, много отдавна, когато пишех книгата „Откриване на атаки“. Освен това, подобно на BASE, ACID няма разширени възможности за анализ на данни. Не съм работил с Aanval и търговските системи за контрол на трети страни за безплатен Snort не са точно това, от което се нуждаете (въпреки че в някои случаи е възможно). Но що се отнася до Snorby и Sguil, мога да кажа, че вторият е по-популярен. Нека се опитаме да го сравним с "родната" система за управление на сензори FirePOWER - FireSIGHT Management Center (предишно име - Defense Center).

- ELSA, централизирана система за управление на регистрационни файлове, нещо като лек SIEM.

- NetworkMiner, инструмент за мрежово копаене, базиран на pcap файл, получен от Snort.

- WireShark, който няма нужда от представяне.

По принцип, ако имате квалификация и време, от куп Sguil и други инструменти за наблюдение (например тези, включени в Security Onion), можете да изградите добра система за управление на събития, която Snort ни предоставя. Но само… Управление на правила, конфигурация на сензори,проследяване на техния статус, актуализиране, архивиране на базата данни от събития, ролеви контрол на достъпа, йерархична система за контрол, генериране на отчети ... Всичко това остава недостъпно за потребителите на Sguil.

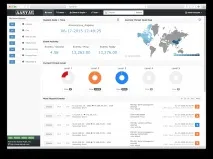

„Родният“ център за управление на FireSIGHT е лишен от тези недостатъци. Сред неговите функции:

- Централизирано управление и конфигурация на множество FirePOWER сензори.

- Актуализиране на сензори без необходимост от повторно компилиране на кода (и не забравяйте да посочите правилните параметри).

- Корелация на събития не само от няколко IDS сензора, но и от различни видове средства и технологии за защита - ITU, AMP, RNA, RUA и др.

SGUIL има две предимства пред родния FireSIGHT Management Center. Първо, безплатно е. И второ, той показва данни от сензори в реално време; FireSIGHT има максимална скорост на актуализиране на данни веднъж на минута. Но FireSIGHT ви позволява да интегрирате сензори FirePOWER с различни външни системи за сигурност, използвани в корпоративния сегмент - скенери за сигурност, защитни стени, рутери и комутатори, системи за улавяне на пакети, системи за визуализация на събития за сигурност, SIEM и др. Това се прави чрез специални API, които също липсват в същия Snort (въпреки че с помощта на различни скриптове можете да опитате да го интегрирате с няколко същите безплатни инструменти за защита).

Като заключение не бих искал да правя никакви изводи освен един. Твърдения, че технологиите FirePOWER, собственост преди на Sourcefire и по-късно придобити от Cisco, и безплатната система за откриване на проникване Snort, която някога е била в основата на решенията на Sourcefire, не са едно и също нещо. Е, това еизобщо не е същото. Да, Snort остава де факто стандартът за системи за откриване на проникване, но Cisco FirePOWER е много повече от просто IDS. Тук имате защитна стена на ниво приложение, и филтриране на URL адреси, и неутрализиране на зловреден код, и вградена корелация на събития, и разследване на инциденти, интеграция със скенери за сигурност и много други функции, които автоматизират рутинни задачи за сигурност.