Преглед на ISA и TMG Networking и казус от ISA Networking (част 2)

Ако не сте прочели първата част от тази поредица от статии за ISA и TMG Networking или ако искате да обобщите какво представляват ISA/TMG Firewall мрежите, щракнете тук.

Сега, след като разбирате подробностите за ISA/TMG Firewall Networks, следващата стъпка е да разберете как да свържете тези мрежи. За да може хост в една ISA/TMG защитна стена мрежа да се свърже с хост в друга ISA/TMG защитна стена мрежа, мрежата източник и целевата мрежа трябва да бъдат свързани. Свързването на ISA/TMG Firewall мрежи се извършва чрез създаване на мрежово правило.

Мрежовите правила свързват мрежите на защитната стена на ISA/TMG по един от двата начина: NAT или Route. Когато свързвате ISA/TMG Firewall мрежи една към друга, вие също така определяте връзката на маршрутизиране между тях.

Забележка: Обърнете внимание на правописа на думата мрежи, когато пиша за мрежи. Думата „мрежа“, написана с малка буква „n“, означава мрежа в общ смисъл, докато думата мрежа, написана с главно „N“, означава конкретно ISA/TMG Firewall Networks.

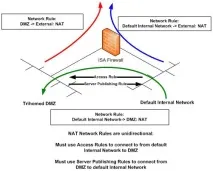

По принцип използвате правила за достъп, за да позволите трафик в двете посоки, когато има връзка на маршрутизиране между изходната мрежа и целевата мрежа. Например, ако има връзка за маршрутизиране между вашата вътрешна мрежа по подразбиране и DMZ мрежата, тогава можете да използвате правила за достъп, за да разрешите връзки от вътрешната мрежа по подразбиране към DMZ мрежата, и можете да използвате правила за достъп, за да разрешите връзки от DMZ мрежата към вътрешната мрежа по подразбиране.

Примерно мрежово правило е показано на Фигура 1. Този пример показва мрежово правило, свързващо DMZ мрежа към стандартна вътрешна мрежа, а връзката за маршрутизиране е Маршрут(маршрут).

Не забравяйте, че винаги трябва да има мрежово правило, свързващо мрежата източник и мрежата местоназначение. Дори ако създадете правило за достъп, което позволява на хост в една мрежа да се свързва с хост в друга мрежа, опитите за свързване ще бъдат неуспешни, тъй като мрежите не са свързани от мрежовото правило. Този проблем е доста труден за откриване и коригиране, защото ако проверите регистрационните файлове на събитията на защитната стена на ISA/TMG, ще намерите само информация, че опитът за свързване е бил отхвърлен, но няма да намерите информация, че проблемът е липсващо мрежово правило. Поне такъв беше случаят със защитните стени на ISA. Все още не съм имал възможност да тествам това на защитните стени на TMG. Въпреки това, този проблем би трябвало да е по-рядко срещан в защитните стени на TMG, тъй като при създаване на нова TMG мрежа съветникът ще изисква да създадете мрежово правило, преди мрежата да бъде създадена. При защитните стени на ISA беше обратното, можете да създадете мрежа, без да създавате мрежово правило.

Примери за мрежови правила

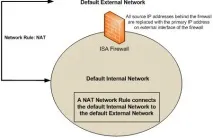

За да разберете по-добре как работят мрежовите правила при свързване на ISA/TMG Firewall мрежи, нека да разгледаме няколко примера. Фигура 2 по-долу показва типична конфигурация на ISA/TMG защитна стена със стандартна вътрешна мрежа и стандартна външна мрежа. В този пример има мрежово правило, което свързва стандартна вътрешна мрежа към стандартна външна мрежа, и мрежово правило, което дефинира NAT комуникация между мрежите.

Защитните стени ISA и TMG могат да бъдат конфигурирани с множество NIC. Броят на мрежовите карти, които могат да бъдат инсталирани на защитни стени ISA или TMG, е неограничен. Всъщност можете дори да създавате виртуални карти, като използвате 802.1q VLAN маркиране, ако вашата мрежакарти и драйвери за мрежови карти поддържат тази конфигурация. Когато имате инсталирани множество NIC на вашите защитни стени на ISA, можете да създадете ISA/TMG Firewall Network за всяка NIC (помнете нашия разговор за ISA/TMG Firewall мрежи в първата част на тази серия за това как всяка NIC представлява „корена” на всяка ISA/TMG защитна стена мрежа).

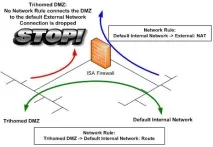

На фигурата по-долу можете да видите, че защитната стена на ISA има инсталирани три NIC. Една карта е свързана към стандартната външна мрежа, една към стандартната вътрешна мрежа и една към DMZ мрежата. Има две мрежови правила, конфигурирани на защитната стена:

- Мрежово правило, което свързва стандартна вътрешна мрежа към стандартна външна мрежа и връзката на маршрутизиране е NAT

- Мрежово правило, което свързва стандартна вътрешна мрежа с DMZ мрежа и връзката за маршрутизиране е Route

Какво мислите, че ще се случи, ако хост на DMZ мрежа се опита да се свърже със стандартен хост на външна мрежа? Тъй като няма мрежово правило, свързващо хостове в DMZ мрежата с хостове в стандартната външна мрежа, опитът за свързване ще бъде отхвърлен, както е показано на фигура 4 по-долу. Дори ако има правило за достъп, което позволява връзката, опитът за връзка ще бъде неуспешен, защото няма мрежово правило, което да позволява връзка между тези мрежи.

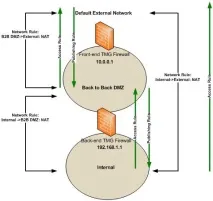

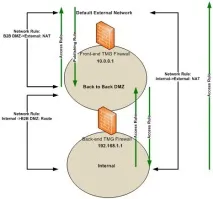

Следната ситуация обикновено създава проблеми: ISA/TMG конфигурация на защитната стена за последователни връзки. В конфигурацията за свързване на вътрешни интерфейси има външна (предна част) ISA/TMG защитна стена, свързана към интернет, както и вътрешна (задна част) ISA/TMG защитна стена, която е свързана към DMZ мрежата зад външната защитна стена и вътрешнатамрежи зад вътрешна защитна стена.

В типична ситуация външната защитна стена ISA/TMG има NAT връзка за маршрутизиране между DMZ мрежата зад външната защитна стена и основната външна мрежа. Вътрешната защитна стена на ISA/TMG има NAT връзка за маршрутизиране между основната вътрешна мрежа и основната външна мрежа.

Заключение

В следващата статия ще разгледаме ситуация, в която трябва ясно да разберем как работят мрежите за защитна стена на ISA/TMG, за да получим работещо решение. Ще преминем през процеса на мигриране от старата защитна стена ISA 2000 към ISA 2006. Миграцията също така включва мигриране от еднодомна защитна стена ISA към защитна стена с двоен адрес. Както можете да си представите, има няколко проблема с мрежата, които трябва да бъдат решени. Ще научим какви са били тези проблеми и как да се справим с тях в следващата част. ще се видим