Проектиране на модел на заплаха за информационната сигурност

.collapse">Съдържание

Въведение

Голям брой статии за моделиране на заплахи и нападатели вече могат да бъдат намерени в Интернет, като моделирането на заплахи е разделено за критични обекти, за банковата система, за поверителна информация и т.н. В тази статия бих искал да споделя опита си как правилно и ясно да изградя модел на заплаха и нарушител при изпълнение на проект за информационна сигурност, който в зависимост от нивото на детайлност може да бъде подходящ за всяка от горните области. Моделът на заплахата и моделът на нарушителя са следващата позиция след одита, ако говорим за сферата на информационната сигурност. Моделирането на заплахи може да се извърши:

- да се разберат заплахите и уязвимостите, които са се появили в информационната система, както и нарушителите, които са от значение за тази информационна система, за да започне процесът на технически дизайн за тяхното неутрализиране;

- за показност, така че да бъдат изпълнени всички условия на определен проект, например в областта на личните данни (не казвам, че моделът на заплахата при изпълнение на проекти в областта на личните данни винаги се прави за показност, но по същество е така).

Типични проблеми

В моя опит съм виждал голям брой модели на заплахи, които са написани по толкова много различни начини, че е просто нереалистично да ги приведем към един и същи шаблон. Човекът нямаше ясна представакакво да пише в такъв документ, за кого е този документ и каква е неговата цел. Много хора се интересуват от това колко листа трябва да има модел на заплаха, какво да напишете в него и как най-добре да го направите.

Типичните грешки, които открих при компилирането на модела на заплахата, са следните:

- липса на разбиране за кого този документ:

- неразбиране на структурата на документа;

- липса на разбиране на необходимото съдържание на документа;

- липса на заключения, необходими за проектиране.

План за модел на заплаха

Тъй като ние, след съставянето на модела на заплахата, ще го предадем на инженерите за анализ (не е задължително условие), информацията ще бъде групирана от гледна точка на удобство за разработчика на модела на заплахата и инженера, който след това ще я анализира. Когато компилирам модела на заплахата, следвам следния план (не са включени подсекции):

Въведение 1. Списък със съкращения 2. Списък на нормативните документи 3. Описание на IP 4. Заплахи за сигурността Заключение. Приложение A. Приложение B. Приложение C.

Типично въведение, описващо целта на този документ и какво трябва да се определи на етапа на неговото писане.

1. Списък на съкращенията

2. Списък на нормативните документи

Този раздел обикновено е необходим в проекти, където се използва някакъв вид документация, в която се приписват определени изисквания или препоръки. Например, когато работите с лични данни, в този раздел се записват нормативни документи на FSTEC, FSB и др.

3. Описание на IP

Този раздел е една от основните части на модела на заплахата. Описанието на информационната система трябва да я разположи по рафтовете възможно най-подробно. Данните трябва да включват:

- използваните технически средстваназначаване. Като пример:

| Идентификатор | Описание | Забележка |

| SBD1 | DB сървър (активен) | CentOS 6.3/Ext4 |

| SBD2 | DB сървър (резервен) | CentOS 6.3/Ext4 |

| TS1 | Терминален сървър 1 | Windows 2008 R2 Enterprise/NTFS |

| TS2 | Терминален сървър 2 | Windows 2008 R2 Enterprise/NTFS |

- подробно описание на технически средства.Като пример:TS – терминален сървър. Свързване на отдалечени клиенти чрез RDP протокола за работа със системата. Връзката се осъществява от хардуерни тънки клиенти и персонални компютри. Приложението, използвано за работа с базата данни, е инсталирано на терминалния сървър.

- Диаграма на свързване на хардуера.Тази диаграма трябва да отразява детайлната архитектура на информационната система.

- Приложени мерки за защита.Тази информация ще позволи на моделиращия заплахи да вземе предвид вече внедрените защити и да оцени тяхната ефективност, което с известна степен на вероятност ще намали разходите за закупуване на защити.

- Създаване на списък с активи.Необходимо е да се определи списък с активи, тяхното значение за компанията и идентификатор за бърза връзка от документа.Като пример:

| Активен | Значение | Идентификатор |

| Превключващо оборудване | Високо | KO |

| Външен комуникационен канал | Високо | KSext |

| Вътрешен комуникационен канал | Високо | KSin |

| Система за съхранение | Високо | Съхранение |

4. Заплахи за сигурността

Тук отново всичко е просто, идентификаторът, описанието на заплахата и активите, засегнати от заплахата. Повече от достатъчно информация.

Заключение

В заключение е необходимо да се опише какви мерки трябва да се предприемат за защита на Информационната система. Пример:

1. Защита срещу неразрешено свързване на нерегистрирани технически средства:

2. Криптографска защита на комуникационни канали за достъп до Информационната система (изграждане на VPN мрежа).

Информацията, разположена в горните раздели, съдържа всички необходими данни за проектиране на системата за сигурност на Информационната система. Цялата информация, която съдържа дефиницията на текущите нарушители, изчисляването на текущите заплахи за информационната сигурност, е в приложенията. Това ви позволява да получите цялата необходима информация на първите страници на документа. От опит мога да кажа, че един модел на заплаха за добър проект и сериозна информационна система отнема от 100 страници. Представената по-горе информация обикновено отнема не повече от 30.

Приложение А

В Приложение А обикновено описвам модела на нападателя.По правило се състои от:

- описания на видовете нарушители и техните възможности (вътрешни, външни);

- описание на каналите за достъп в ИС (физически, обществени, технически)

- описание на тези видове нарушители с позоваване на щатната структура на организацията;

- описание на способностите на тези нарушители;

- определяне на уместността на всеки тип нарушители.

Изходна плоча:

| Тип нарушител | Категории нарушители | Идентификатор |

| Външен нарушител | Престъпни структури, външни актьори (физически лица) | N1 |

| вътрешен човек | Лица, които имат разрешен достъп до късо съединение, но нямат достъп до ISPD (технически и поддържащ персонал) | N2 |

| Регистрирани потребители на ISPD с достъп до PD | N3 | |

| Регистрирани потребители на ISPD с администраторски права за защита на ISPD сегмент | N4 | |

| Регистрирани потребители с привилегии на ISPD системен администратор | N5 | |

| Регистрирани потребители с администраторски права за сигурност на ISPD | N6 | |

| Програмисти-разработчици (доставчици) на приложен софтуер и лица, осигуряващи поддръжката му в защитения обект | N7 | |

| Разработчици и лица, осигуряващи доставка, поддръжка и ремонт на технически средства за ИСПД | N8 |

Приложение Б

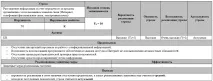

Това приложение се използва за описание и изчисляване на уместността на заплахите. В зависимост от избора на метод за определянеуместност на заплахите за информационната сигурност, оценка на риска, това приложение (раздел) може да бъде проектирано по различни начини. Оформям всяка заплаха със следния знак:

Всяка заплаха е документирана с този етикет, който я описва напълно и на базата на този етикет лесно може да се заключи, че заплахата е релевантна/нерелевантна.

Приложение Б

Приложение B е за справка. Той описва методи за изчисляване на уместността или методи за оценка на рисковете.

В резултат на това, когато използвате тази техника на форматиране, моделът на заплахата ще бъде четим и полезен документ, който може да се използва в организация.