Уязвимости на SIM-карти и GSM протокол

Според дългогодишната традиция SIM картата се счита за най-сигурно защитения елемент от цялата GSM мобилна комуникационна система. Сега се очертава нещо друго. В действителност тази защита не само е по-лоша, отколкото би могла да бъде, но изглежда, че е отслабена умишлено.

Същността на настоящите открития е доста разбираемо предадена от следния цитат:

Всички тези неприятни, какво да кажа, думи принадлежат на човек на име Карстен Нол (Karsten Nohl). А в професионалните кръгове по компютърна сигурност Карстен Нол е много добре познат човек.

През последните 4-5 години това име се свързва с няколко много нашумяли и скандални изследвания-разкрития, които демонстрират реалната (не)надеждност на защитата на важни цифрови устройства, които се считат за достатъчно безопасни по подразбиране. Сред най-известните истории от този вид могат да бъдат посочени две.

Схемата за информационна сигурност в тези чипове винаги е била пазена в тайна и изследванията на Нол и неговите колеги позволиха не само да се възстанови криптоалгоритъмът, но и да се посочат много слабости на системата, които позволяват множество злоупотреби (като клониране на карти и кражба на критични данни).

Като част от тази работа, по-специално, от 2011 г. Security Research Labs сериозно се занимава с тестване на сигурността на SIM картите. Тоест устройство, което в GSM системата първоначално се счита за най-сигурния структурен елемент и около който се изгражда останалата част от архитектурата за сигурност.

Резултатът от тези две години изследвания всъщност бяха онези неприятни открития, за които Zero сега говори. Но за да се разбере по-добре същността и значението на изследването, първо е желателно да имате поне обща представа за предмета на изследване.

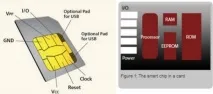

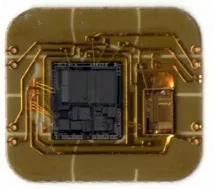

Съкращението SIM означава Идентификация на абонатаМодул, тоест „Модул за идентификация на абоната“. Хората, които нямат навик да се задълбочават в сложните технически подробности на всяко устройство, което попада в ръцете им, обикновено вярват, че SIM картата е просто нещо като специално защитена микросхема за съхраняване на информация.

Накратко, дори от това кратко описание вече може да се разбере, че говорим за компютър на чип, който е доста сложен по своето устройство. Е, ако е така, то SIM картата, както и всички други компютри с операционна система и приложения, може да бъде "хакната" от тези хора, които имат професионален интерес към този случай и тази тема.

Java Card изпълнява малки Java приложения, наречени аплети, и всеки аплет работи в собствено пространство на паметта в пясъчна среда, така че Java VM предотвратява изтичането на чувствителни данни от едно приложение към друго. Така поне изглежда на теория. На практика, както обикновено, всичко се оказва значително по-различно.

Според статистиката днес вече има над седем милиарда SIM-карти в активна употреба в света. Такъв мащаб прави тези устройства най-широко използваният „токен за сигурност“ на планетата.

Освен това този "токен" е устройство с изключително гъвкава функционалност, тъй като възможностите на SIM картата могат да се разширяват по различни начини с помощта на специализиран софтуер, базиран на езика Java. И най-важното е, че SIM картите се препрограмират дистанционно, като се използва технология за радио достъп, наречена OTA, или по въздуха (т.е. „по въздуха“, когато към устройството се изпращат специални, двоични SMS).

Като цяло е общоприето, че тази разширяемост на функционалността на SIM картите в реалния живот все още рядко се използва. Карстен Нол обаче, представяйки резултатите от своето изследване, е абсолютно сигурен, че самото съществуване на такива възможности вече представлява повишен, критично сериозен риск от гледна точка на злонамерено хакване. В най-сбито, но все пак разбираемо резюме, най-важните уязвимости на SIM картата, идентифицирани от Zero и неговия екип, са както следва.

Отваряне на ключове за актуализиране на SIM. OTA командите, като например инструкции за актуализиране на софтуера, са криптографски защитени SMS съобщения, които се доставят директно на SIM картата. Въпреки че тази технология има силни криптографски опции, които ви позволяват да използвате най-модерния AES криптографски алгоритъм или донякъде остарелия, но все още силен 3DES алгоритъм за криптиране за защита на комуникациите, всъщност много (ако не и повечето) SIM карти все още продължават да разчитат на DES шифъра, разработен през 70-те години на миналия век.

Разбира се, в началото те не знаят вида на правилния подпис. Ако OTA командата не е подписана правилно (което се случва на този етап от атаката), тогава SIM картата не изпълнява тази команда. Но е много важно, че в много случаи, отбелязани от изследователите, SIM картата не само игнорира фалшивата команда, но отговаря на атаката със собствено съобщение с код за грешка, носещ криптографски подпис. И този отговор под формата на двоичен SMS се изпраща обратно на нападателя.

По принцип, както вече беше споменато, виртуалната машина на Java трябва да гарантира, че всеки от аплетите на приложението има достъп изключително до предварително дефинирани интерфейси и няма достъп до файловете на други.приложения. Но всъщност конкретната реализация на идеята за "пясъчни кутии" (Java sandbox), извършена от основните доставчици на SIM карти на световния пазар, се оказва изключително несигурна.

Zero и колегите му откриха много сериозен бъг в внедряването на Java Card - всъщност грешка извън границите на масива или грешка извън границите. Поради тази грешка, когато се направи заявка за 11-ти, да речем, елемент в списък, който по дефиниция съдържа само 10 елемента, в отговор на такава заявка системата дава на приложението (вируса) root достъп до всички файлове на SIM картата. Това е всъщност цялата тази видимост на „пясъчните кутии“, които осигуряват безопасната работа на виртуалната машина Java Card VM, веднага се разпада.

С други думи, злонамерено Java приложение, работещо в SIM карта, може да излезе от своя ограден свят на "пясъчна кутия" и да получи достъп до други, буквално всякакви файлове на картата. Пряка последица от този дефект е възможността за отдалечено клониране на милиони SIM карти, заедно с всички най-важни подробности за мобилна идентичност (IMSI стойности, Ki), както и данни за плащане на собствениците, съхранени в паметта на картата.

В отговор на такава заявка, според изследователите, ще бъдат получени приблизително 25 отговора на SMS с криптографски подписи, но половината от тях ще трябва да бъдат игнорирани поради по-силния стандарт за сигурност, внедрен в SIM картата.

Е, тогава, разбира се, е време да зададем основните въпроси, като "Кой е виновен?" и "Какво да правя?".

Карстен Нол вярва, че дефектното внедряване на Java sandboxes е явен пропуск и грешка на водещите световни доставчици на SIM карти (Gemalto, Oberthur и Giesecke-Devrier обикновено се наричат сред първите три компании в тази серия). Как точно се нарича това, което правят тези компании -"недоглеждане", "некомпетентност" или да речем "умишлено отслабване на защитата" е много труден въпрос. Защото едва ли някой ще успее да открие и представи основния източник на проблема с документи (освен ако отново не се появи друг борец за истината, като Сноудън или Манинг, и да изтече съответните документи в интернет).

Но както и да е, изглежда по-разумно да се разглеждат слабостите в защитата на SIM-картите, които сега са идентифицирани, в никакъв случай като случайност. Защото много по-вероятно е това да не е толкова злощастно недоглеждане, колкото резултат от съвсем целенасочена работа на много влиятелни сили в бранша. За да потвърдим тази гледна точка, достатъчно е да дадем само три примера.

1. Из историята на DES. Въпреки че криптоалгоритъмът DES вече е известен или поне чут от всички, които повече или по-малко се интересуват от проблемите на информационната сигурност, един много важен нюанс на тази тема има тенденция да се изплъзва. Най-важната характеристика на шифъра DES е, че по отношение на криптографската сила той е изключително успешна и силна конструкция. Тоест, в продължение на много десетилетия на анализиране на тази схема за ефективно отваряне на DES, всъщност не беше възможно да се намери по-добър начин от фронтално изброяване на всички възможни ключови опции.

С други думи, единствената слабост на DES беше и си остава късата дължина на ключа – само 56 бита (за което при появата на шифъра през 70-те години директното изброяване на опциите се смяташе за невъзможно, но постепенно, с течение на времето и нарастването на мощността на процесора, се превърна в напълно разрешима задача). Но важните факти от историята са такива, че дизайнът на DES се основава на шифъра на Луцифер, който първоначално има дължина на ключа от 128 бита (и това е доста надеждно ниво на защита дори по днешните стандарти). Сега отдавна го няматайната е, че дължината на ключа - тоест силата на прекрасния шифър - беше значително намалена по настояване на Агенцията за национална сигурност на САЩ.

2. Из историята на криптографията в GSM. Първоначално пазени в тайна, GSM крипто схемите бяха възстановени от независими изследователи до 1999 г. Анализът на тези схеми от академичните математици-криптографи показа много забележителни неща. Първоначално висококачествените, така наречените военно ниво, криптоалгоритми, със специфично внедряване в чипове, се оказаха явно и напълно умишлено отслабени - от „някой“ и до днес, неизвестен, но много добре запознат с бизнеса си. Коментирайки направените открития, един от ръководителите на тази аутопсия, Марк Брисено, по-известен в мрежата като Лъки Грийн, каза следното за това:

„Моят опит с GSM показва, че разузнавателните служби, за които е известно, че стоят зад всички GSM крипто алгоритми, използват много специфичен подход в работата си. Те компрометират всеки компонент на криптосистемата, който може да бъде компрометиран. С тази възможност разузнавателните служби отслабват компонента просто защото могат да го направят, а не защото трябва. Това е, така да се каже, изопачено въплъщение на общо взето правилния принцип на множественото резервиране.

Приложено към GSM криптоалгоритмите, практическото прилагане на този принцип на излишък изглеждаше така:

- Системата за удостоверяване и алгоритъмът за генериране на секретен ключ са били компрометирани.

- Ефективната дължина на ключа на сесията е компрометирана. В 64-битов ключ последните 10 бита са принудени да бъдат нулирани. Това е напълно умишлено отслабване на системата около 1000 пъти.

- Силният алгоритъм за криптиране A5/1 е компрометиран. Установено е, че този шифър с 64-битов ключ има множество дизайнидефекти, които водят до сигурност, която не надвишава сигурността на шифър с 40-битов ключ (с други думи, сигурността е намалена с 6 порядъка, или милион пъти).

Обобщавайки тези открития, Лъки Грийн отбеляза, че за да се гарантира прихващането и декриптирането на GSM трафик, би било достатъчно да се компрометира ефективната дължина на ключа. Би било достатъчно да компрометирате алгоритъма за генериране на ключ. Би било достатъчно да компрометирате алгоритъма за криптиране. Разузнавателните служби обаче направиха и трите неща едновременно.

Подобни действия не могат да бъдат наречени по друг начин освен добре обмислен, гарантиран излишен компромет на системата.

Група от известни израелски криптографи (Orr Dunkelman, Nathan Keller, Adi Shamir) не само разби A5/3, известен също като KASUMI, но също така показа, че този шифър е много по-слаба модификация на оригиналния си прототип, криптоалгоритъма MISTY. С други думи почти едно към едно се повтори старата история с алгоритмите DES и Lucifer. И тук някои майстори взеха за основа висококачествения и изчерпателно проучен японски шифър MISTY, след което го подложиха на редица „подобрения“ и оптимизации за условията на работа в GSM мрежи. В резултат на всички тези подобрения беше получен нов шифър на Касуми, ключовете към който, както показаха израелски изследователи, могат да бъдат отворени за няколко минути с компетентен подход.

Карстен Нол и колегите му, разбира се, не могат да осигурят цялостна защита на комуникациите в GSM мрежите. Но ако говорим конкретно за техните изследвания на SIM-карти, тогава тези специалисти предлагат съвсем реални и конкретни мерки за укрепване на сигурността на системата. По-специално, за конструктивната намеса на компетентните структури, те разгледаха и предложиха три конкретни комплексамерки, които значително намаляват рисковете от дистанционни злонамерени манипулации със SIM карти.

Естествено Zero и екипът му отдавна са предоставили всичките си открития и предложения за проучване на GSM асоциацията и за коректна реакция от страна на производители на SIM карти, мобилни оператори и други заинтересовани от сигурността структури.