IM червеят умира, Securelist

Червеи като Sumom предизвикаха сериозни епидемии и в резултат на това бяха широко обсъждани в медиите.

Авторите на такива червеи са кибер вандали, които се интересуват от причиняване на щети и привличане на вниманието към себе си. Може да изглежда, че IM червеите като цяло са преди всичко инструмент за самоутвърждаване на кибер вандалите. Но това не е така: две от най-известните семейства, Бропия и Келвир, са създадени единствено за материална изгода.

Външен вид на червеи Bropia, Kelvir и Prex

Две седмици след появата на първия вариант на Bropia, за първи път е открит червеят Kelvir. Тези две семейства са много сходни едно с друго, но има една важна разлика между тях.

И Bropia, и Kelvir съдържат IRCBot, за който всъщност са предназначени да се инсталират.

В този случай Bropia се изтегля като един файл, който е IM червей с вграден IRCBot, докато Kelvir обикновено се разпространява като саморазархивиращ се архив (RAR), съдържащ два файла - IM червей и IRCBot.

Ранните версии на Bropia и Kelvir бяха редовно хоствани на холандски сървъри. Имайки предвид факта, че Холандия е една от водещите страни в света по отношение на броя на потребителите на MSN, както и факта, че потребителите не знаеха почти нищо за заплахата за сигурността, представлявана от IM червеите, не е изненадващо, че голяма вълна от локални епидемии премина през страната.

Червеите Prex, третото от фамилиите IM червеи, споменати по-горе, са базирани на същия код като семействата Bropia/Kelvir. Първоначално те бяха смятани за троянски коне (Trojan-IM), а не за IM червеи.

Поради значителното сходство между семействата Bropia, Kelvir и Prex, са определени десетки варианти на червеи и от трите семействаизползвайки нашия подпис IM-Worm.Win32.Prex.d.

социална революция

Данните, които сме събрали, ясно показват, че червеите, използващи разширението pif, са причинили много по-големи епидемии от тези, използващи разширението scr. Това почти сигурно се дължи на факта, че потребителите погрешно вярват, че имат работа с графичен файл с разширение gif (или tiff).

Авторите на вируси използваха разширението pif по-активно, защото им се струваше по-обещаващо и броят на червеите, използващи това разширение, се увеличи значително. Въпреки това червеите, които използваха разширението scr, също не изчезнаха напълно.

Как се използва PHP в този случай? Предимно за създаване на динамично уеб съдържание и сървърни приложения. Клиентът (в този случай потребителят) може да изпраща данни на сървъра за обработка.

Pictures.php е PHP скрипт, който се изпълнява на сървъра. Всичко вдясно от знака “?” са данни, изпратени за обработка от PHP скрипта.

Какво ще се случи след това зависи от съдържанието на PHP скрипта.

След това беше открит вариант на червея Kelvir с функционалност "чатбот". Този червей използва стандартни фрази, за да "чати" с потребителя, преди да му изпрати връзка.

AOL Instant Messenger

Очевидно фактът, че MSN не поддържа анализ на HTML е една от трите основни причини за очевидното пренасочване на авторите на вируси от MSN към AIM.

Втората причина е, че има много малко хора, които използват едновременно MSN и AIM. Съответно, в резултат на преориентирането към AIM, авторите на вируси получиха много нови възможности за техния риболов. И предвид броя на потребителите на AIM, особено в САЩ, потенциалният улов беше огромен.

И накрая, третата причинапреориентация - в това, че докато потребителите на AIM бяха лесни за измама, тогава потребителите на MSN станаха все по-трудни за измама. Не става дума толкова за това, че потребителската общност е станала по-наясно с възможните заплахи, а за драстичните мерки, предприети от самата система MSN.

Например в мрежата MSN всички съобщения, съдържащи текста ".pif", започнаха да се блокират на ниво мрежа. Съобщенията, съдържащи текста "gallery.php" или "download.php", също се блокират. В допълнение към тези мерки за сигурност, най-новите версии на MSN Messenger не приемат за прехвърляне файлове с разширение, което показва възможна опасност, като pif, scr и др.

Въпреки че има няколко семейства IM червеи, насочени към AIM мрежата, те не са много важни в наши дни. Пример за това е доста широко разпространеният червей IM-Worm.Win32.Opanki, чиято функционалност на IRCBot е ограничена до изтегляне на файлове.

Невидими IM червеи

Въпреки факта, че още през май 2005 г. започнахме да се натъкваме на IM червеи, които използват rootkit технологии, за да скрият действията си в системата, този раздел ще се фокусира върху различен проблем.

Една от интересните разлики между злонамерен софтуер, който се разпространява чрез MSN и злонамерен софтуер, който използва AIM за разпространение, е, че отделен компонент/файл обикновено е отговорен за разпространението на MSN червея, докато за злонамерен софтуер, който се разпространява чрез AIM, тази функция най-често е интегрирана в тялото на злонамерения софтуер и процедурата за разпространение често е вторична спрямо злонамерения компонент.

Някои зловреден софтуер от този вид се използват за разпространение на MSN. Например някои варианти на червея Mytob същосъдържат компонент, който използва системи за незабавни съобщения за разпространение. Този компонент се идентифицира от антивирусните програми като Mytob. По-голям е обаче броят на злонамерените програми, които използват AIM за своето разпространение. Едно от най-забележителните от тези семейства е Backdoor.Win32.Aimbot, типичен IRCBot, който може да се разпространява чрез AIM.

Има и много SdBots и Rbots, чиято способност да се разпространяват чрез AIM е само едно от многото им свойства. Някои програми за изтегляне на троянски коне, по-специално семейството Banload, имат подобна функционалност.

В резултат на това е трудно да се даде точен отговор на въпроса за броя на зловреден софтуер, който може да се разпространява чрез AIM. Едно е ясно: има много повече такива програми, отколкото може да изглежда на пръв поглед.

Технологично развитие

Вече обсъдихме някои аспекти от развитието на технологиите, които са в основата на IM червеите. След това ще разгледаме още няколко интересни характеристики на тяхното развитие.

През май 2005 г. бяха открити IM червеи с разширена функционалност. По-специално, червеят Bropia.ad успя да се разпространи през peer-to-peer (P2P) мрежи, докато червеят IM-Worm.Win32.Kelvir.bm включва руткит.

IM червеи и пакети за задни вратички като Kelvir и Bropia изпаднаха в немилост през последните години. Очевидно авторите на вируси са отделно използвали тези злонамерени програми по няколко причини.

Помислете за често срещан сценарий в наши дни.

Потребителят получава връзка чрез система за незабавни съобщения, следва я и е отведен до сайт, съдържащ експлойт, който позволява злонамерен софтуер да бъде автоматично инсталиран на неговия компютър. Възможно е също,когато потребителят бъде подканен да изтегли и/или инсталира изпълним файл, т.е. IRCBot.

Веднъж стартиран, задната врата автоматично изтегля IM червея или получава команда да го изтегли през IRC канал.

Въпреки че такива червеи все още са много подобни на Kelvir, има една основна разлика - те се разпространяват само по команда.

Червеят започва да се разпространява само след получаване на конкретна команда от IRC оператора (bot master) през канала. По-специално, той може да бъде изпратен до компютъра на конкретен потребител. Трябва да се отбележи, че в такива случаи червеят се разпространява като връзка към задната врата, а не към себе си.

Този подход има няколко предимства.

- Ако командата за изтегляне е изпратена през IRC канал, тогава е само въпрос на време специалистите по информационна сигурност да получат проби от съответните файлове. Експертите по сигурността често се обръщат към хостинг доставчици, които хостват злонамерени файлове, с искания да спрат обслужването на такива сайтове. При откриване, че сайтът е спрял да работи, бот-капитанът може да качи злонамерен файл на друг сървър и да промени връзката за изтегляне на този файл, използван от IRCBot. Това позволява по-нататъшен растеж на ботнета.

- Може да е по-трудно за антивирусните компании да получат проби от IM червеи. В резултат на това процедурите за откриване могат да отнемат повече време за създаване и освобождаване.

Но най-важното предимство на този подход е възможността да се контролира размерът на ботнета. Първите варианти на червея Kelvir се разпространяват неконтролируемо. И ако само един или двама IRCBots получат инструкции за разпространение, можете да избегнете мащабна епидемия, която ще привлече вниманието на антивирусни компании, правоприлагащи органии медии.

Някои варианти на червеите Kelvir и Opanki могат да изпращат динамични съобщения и/или връзки към файлове за изтегляне. Това позволява на ботмастъра да контролира напълно информацията, изпратена от IM червея. За задните врати, разпространявани чрез AIM, това решение стана доста стандартно.

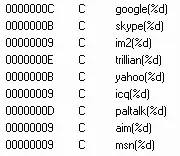

Тази злонамерена програма е в състояние не само да изпраща връзки през различни IM мрежи, но също така да променя както текста на съобщението, така и самата връзка. Това вероятно е върхът на функционалността на IM червея.

Заключение

Тази статия не обхваща друг зловреден софтуер, като Trojan-PSW.Win32.PdPinch, който се разпространява чрез ICQ и причинява сериозни проблеми в България и някои страни извън Европа. Ние обаче се опитахме да дадем на читателя обща представа за IM червеите.

Откакто IM червеите се появиха за първи път, имаше големи промени в начина им на разпространение, сложността на техния код и избора на IM мрежи за тяхното разпространение. В допълнение, използването на динамични съобщения удължава жизнения цикъл на зловреден софтуер и ботнет мрежи, докато контролираното разпространение помага на авторите на вируси да не привличат вниманието върху себе си.

В повечето случаи IM червеите не трябва да се третират като отделен зловреден софтуер, а по-скоро като спомагателен инструмент за разпространение на IRCBot.

Появата на IRCBot.lo показва, че мрежите за незабавни съобщения все още не са се изчерпали като средство за разпространение на зловреден софтуер. В допълнение, този код е лесен за копиране, което може да доведе до значително увеличаване на броя на IRCbots, способни да изпращат връзки към всички основни IM мрежи. Ето защо е вероятно в бъдеще авторите на вируси все повече да се насочват и към други IM мрежи.

Способността за разпространение чрез системи за незабавни съобщения е функция, която авторите на вируси без съмнение ще продължат да използват в многофункционалните червеи IRCBot. Въпреки това зловредният софтуер, предназначен единствено за разпространение в мрежи за незабавни съобщения (като ранни версии на IM червеи), вероятно ще продължи да изчезва.