Настройка на гласовия шлюз

Сега по примера на Ким действаха и специалисти от Embedi. Изследователите разкриха информация за три уязвимости в рутерите на D-Link, като два от трите проблема все още не са отстранени. Експертите пишат, че са се опитвали да се свържат с представители на D-Link в продължение на три месеца, но "взаимодействието с разработчиците не е дало никакъв резултат".

Експертите са открили проблеми в моделите DIR890L, DIR885L и DIR895L и също подозират, че други устройства от серията DIR8xx D-Link също могат да бъдат уязвими.

Според официалния доклад на специалистите, инженерите на D-Link все пак пуснаха решение за един от изброените проблеми, но изследователите не съобщиха за какъв. Експертите на Embedi само подчертават, че и трите проблема са много опасни и изразяват загриженост, че уязвимите рутери могат да станат част от IoT ботнети. Като доказателство за думите си експертите модифицираха добре познатия злонамерен IoT софтуер Mirai, като лесно го „научиха“ да атакува уязвими рутери.

Със заключенията на специалистите е съгласен и известният експерт по информационна сигурност, ръководителят на фондация GDI Виктор Геверс. Той съобщава, че Shodan е открил 98 513 уязвими D-Link рутера. Най-много проблемни устройства има в Южна Корея (25 000), Сингапур (15 600) и Канада (11 600).

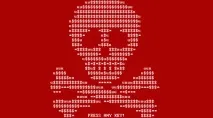

Експертите на G DATA съобщават за откриването на необичаен злонамерен софтуер за откуп. Рансъмуерът Petya е добър стар шкаф, който наскоро беше заменен от рансъмуер. Но Петя не просто блокира десктопа или прозореца на браузъра, а изобщо не позволява на операционната система да се зареди. В бележката за откуп се казва, че зловредният софтуер използва „военен алгоритъм за криптиране“ и криптира целия твърд диск наведнъж.

INВ близкото минало шкафчетата (известни още като блокери) бяха много често срещан вид зловреден софтуер. Някои от тях са блокирали работния плот, други само прозореца на браузъра, но всички са искали откуп от жертвата, за да възстановят достъпа. Шкафчетата са заменени от ransomware, който не само блокира данни, но и ги криптира, което значително увеличава вероятността от плащане на откуп.

Специалистите от G DATA обаче откриха пресен пример за шкафче, което нарича себе си Петя. В бележка за откуп зловредният софтуер твърди, че комбинира функциите на блокер и рансъмуер едновременно.

Изпълнението на този .exe файл кара системата да се срине в „син екран на смъртта“ и след това да се рестартира. Експертите на G DATA смятат, че преди рестартирането зловредният софтуер се намесва в MBR, за да поеме контрола върху процеса на зареждане.

След рестартиране на компютъра, жертвата вижда симулиран диск за проверка (CHKDSK), след което екранът на компютъра не зарежда изобщо операционната система, а заключения екран на Petya. Рансъмуерът информира жертвата, че всички данни на техните твърди дискове са криптирани с помощта на „военен алгоритъм за криптиране“ и не могат да бъдат възстановени.

За да възстанови достъпа до системата и да дешифрира данните, жертвата трябва да плати откуп, като отиде на уебсайта на нападателя в зоната .onion. Ако плащането не е извършено в рамките на 7 дни, сумата на откупа се удвоява. „Купете“ от нападателя се предлага специален „код за декриптиране“, който трябва да бъде въведен директно на екрана на шкафчето.

Изпълнителите спират работа от 1 април, което означава, че присъединяването и отстраняването на авариите ще се извършват със собствени сили.