Системите за предотвратяване на проникване нова стъпка в развитието на IDS

Системи за предотвратяване на проникване: нова стъпка в развитието на IDS

Системи за предотвратяване на проникване: нова стъпка в развитието на IDS

Бих искал да ви представя превода на статията на Neil Desai "Системите за предотвратяване на проникване: следващата стъпка в еволюцията на IDS". Позволих си да вмъкна някои бележки и допълнения.

Чрез комбиниране на способността на защитната стена да блокира трафика и дълбок анализ на трафика чрез IDS, получаваме нов инструмент: системи за предотвратяване на проникване или IPS.

- Вграден NIDS (Network IDS - системи за откриване на проникване на ниво мрежа)

- Защитни стени/IDS на приложния слой

- Превключватели на ниво 7

- IDS на ниво мрежово приложение

- Системи за измама

Вградени системи за откриване на проникване на ниво мрежа

Вграденият NIDS ще действа като мост от слой 2 между системата, която ще бъде защитена, и останалата част от мрежата (Фигура 2).

Така целият трафик ще минава през вградения NIDS. Но за разлика от конвенционалния мост, вграденият NIDS ще анализира пакетите за наличието на уязвимости в тях, търсенето на които се осигурява от конфигурацията. Ако пакетът съдържа фрагмент, който съответства на подписа, пакетът може да бъде пренасочен или блокиран и информацията също може да бъде регистрирана. Въпреки това, Hogwash има допълнителна възможност да презапише опасен(и) пакет(и) с нещо, което не работи – така наречената процедура за промиване на пакети (Фигура 3). Тези типове IPS са полезни, ако не искате атакуващият да осъзнае, че атаките му са неуспешни или искате атакуващият да продължи атаките си към една от вашите системи, което ви позволява да събиратеповече доказателства. В този случай също е полезно да инсталирате система за примамка - в този случай само изходящият трафик от системата за примамка се „измива“.

Вграденият NIDS осигурява много повече мощност от обикновения NIDS с възможности за блокиране на защитната стена. Както при повечето NIDS, потребителят може да наблюдава, в този случай защитава, множество сървъри или мрежи, използвайки едно устройство. Това може да бъде както добро, така и лошо. Ако по някаква причина системата спре да работи, трафикът няма да може да преминава през нея. Ако ви е грижа за времето за работа и споразуменията за обслужване, това може да бъде голям проблем за вашата мрежа.

Тези IPS се препоръчват, ако вече сте имали работа с NIDS. Тъй като тези IPS са модификации на добре познати NIDS, писането на правила за тях е много лесно и осигурява възможност за улавяне на нови атаки. За да блокирате неизвестни атаки с помощта на базирани на сигнатури NIDS, трябва да имате някои основни правила, като например наличието на NOOP последователности. Това обаче няма да спре всички атаки. В случай на вграден NIDS, който изследва аномалии в протоколите, е възможно да се блокират неизвестни атаки срещу протоколи, които могат да бъдат декодирани, както и да има информация за този протокол. И двете системи имат значителен недостатък, който е, че ви позволяват да защитите само някои от най-често използваните приложения (като IIS, Apache и др.). Ако имате приложения, които използват една от тези услуги, вграденият NIDS няма да ви осигури защита срещу грешки при внедряване или конфигуриране. Те осигуряват само основно ниво на защита, но все още са от голямо значение за системи, които са трудни за защита (напр.AS400, тандем, суперкомпютър). За много от тези системи няма друг метод за защита или наблюдение.(Всъщност това не е съвсем вярно - има специални помощни програми за специфични продукти, като AS/400 Security Toolkit, PowerTech, Tandem Security Analyzer. забележка)

Превключватели на ниво 7

Традиционно суичовете са устройства от слой 2. Но сега, поради високите изисквания към мрежите и сървърите за доставяне на данни с голяма честотна лента, комутаторите на ниво седем се използват все повече. В повечето случаи мрежовите инженери използват превключватели на ниво 7, за да разпределят натоварването между множество сървъри. За да се реши този проблем, информацията в протокола на ниво 7 (напр. HTTP, DNS, SMTP) може да бъде изследвана, за да се вземе решение за превключване или маршрутизиране. В случай на уеб приложение е възможно въз основа на URL адреса да насочите определени заявки към конкретни сървъри въз основа на предварително дефинирани правила. Компаниите, произвеждащи тези устройства, започнаха да добавят функционалност, свързана със сигурността, като DoS и DDoS защита.

Хардуерно такива комутатори се различават значително от конвенционалните, тъй като трябва да осигурят по-голяма производителност дори при най-взискателните мрежови условия - те могат лесно да обработват гигабитов и дори няколко гигабитов трафик. Блокирането на атаки е подобно на вградения подпис в NIDS. Инсталирането на Layer 7 превключвател пред защитната стена осигурява пълна защита за цялата мрежа. От всичко казано по-горе можем да заключим, че внедряването на IPS под формата на комутатор от седми слой има недостатъци, подобни на вградения NIDS. Те могат да спрат само атаки, които познават (Фигура 4), но точно като NIDS, те предоставят способността дадобавете сигнатури на нови атаки. Единствената атака, която комутатор на ниво 7 може да спре, за разлика от други IPS, е DoS атака, защото те имат силата да се справят с DoS атаки, без да засягат производителността на останалата част от мрежата. Сигурността при тях е второстепенна функционалност, която е възможна само защото информацията от протокола на седмия слой се анализира за решаване на основната задача – маршрутизация/комутация.

Превключвателите на ниво 7 са лесно разширими. Те могат да бъдат конфигурирани в активен режим на готовност или режим на споделяне на натоварването. Няма такава възможност в нито един от другите IPS. Въпреки че способността за спиране на атаки от превключватели не е толкова висока, колкото при използването на последните две технологии, описани по-късно в тази статия, те имат много други полезни функции, които правят превключвателите полезни. Тъй като комутаторите първоначално са родени в света на мрежите, те са в състояние да разпределят натоварването между сървъри, защитни стени и NIDS, да маршрутизират с помощта на протоколите BGP, OSPF и RIP и са фокусирани върху висока производителност и устойчивост на грешки. Много функции за сигурност се предоставят като добавка към софтуера за превключване, така че е възможно да се използват превключватели, които вече съществуват в мрежата.

Защитни стени на приложния слой/IDS

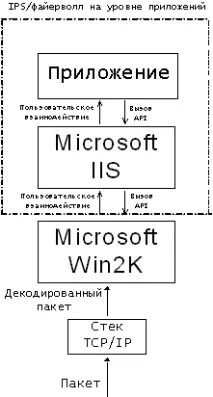

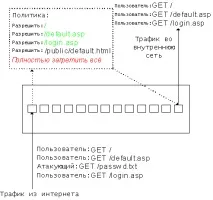

Защитните стени и IDS на приложния слой обикновено се предлагат като решение за предотвратяване на атаки, а не като традиционни IDS. Тези IPS се инсталират на всички сървъри, които трябва да бъдат защитени, така че плащат за себе си само ако администрирането на всички инсталирани IPS не е твърде голямо. Защитните стени / IDS на ниво приложение се конфигурират отделно за всяко защитено приложение -вместо да анализират пакети, тези IPS анализират извикванията на API, системата за управление на паметта (като опити за препълване на буфер), взаимодействията на приложението с операционната система и валидните взаимодействия на потребителя с приложението (Фигура 5). Това често помага за защита срещу грешки при внедряване и неизвестни атаки.

IPS на приложния слой може да се адаптира към вашата система преди защитата - по време на този етап IPS наблюдава взаимодействието на потребителя с приложенията и взаимодействието на приложението с операционната система, за да определи кои връзки са валидни. След като създадете профил или правила за приложение, IPS може да бъде поставен в защитен режим. За разлика от вградените NIDS и Layer 7 комутатори, IPS на приложния слой са „затворени системи“, което означава, че ако възникне действие, което не е предварително дефинирано, IPS ще го блокира. Един от недостатъците на такава система е, че когато профилира приложение, потребителят трябва да използва всеки възможен аспект на това приложение, така че IPS да открие всички възможни взаимодействия и да създаде правила за тях. Ако такова изчерпателно тестване не бъде извършено, някои части от приложението може да не работят. Друг недостатък възниква, когато дадено приложение е надстроено - в този случай профилът за това приложение може да се наложи да бъде препрофилиран, така че валидните операции да не бъдат блокирани.

Тези типове IPS осигуряват може би най-високата степен на защита за персонализирани и нестандартни/необичайни приложения. Тъй като защитната стена/IPS се зарежда на всеки физически сървър, можете да промените всички правила, за да осигурите най-висока степен на защита. От всички IPS, описани в тази статия,защитните стени/IPS на ниво приложение са единствените IPS, които анализират как приложенията взаимодействат с операционната система и системата за управление на паметта.

Тази технология е кръстоска между защитните стени на приложния слой/IPS и комутаторите на ниво 7. Подобно на превключвателите на ниво 7, хибридните превключватели се инсталират пред сървъра(ите), но вместо да използват обикновен набор от правила за NIDS, те използват политика, подобна на защитните стени/IPS на приложния слой (Фигура 6) - те анализират трафика за вредно съдържание, дефинирано от конфигурируеми правила. Някои компании предлагат помощни програми за идентифициране на потенциални уязвимости на приложения. С помощта на такива помощни програми можете да сканирате приложения и да импортирате получената информация в IPS като набор от правила. Това значително улеснява работата на администратора по конфигуриране на правила за защита на приложенията.

Хибридните превключватели работят по същия начин като превключвателите на ниво 7, но в допълнение към набор от сигнатури, които могат да спрат атаки срещу уеб сървър, те също имат доста подробно разбиране за този уеб сървър и приложенията, които се използват в него. Потребителската заявка се блокира, ако не отговаря на някое от правилата за разрешаване. Ако защитеното приложение обработва голямо количество трафик, хибридният превключвател може да се комбинира с превключвател на ниво седем, за да осигури по-добра производителност - превключвателят на ниво седем в този случай е конфигуриран да изпраща само определени типове трафик към хибридния превключвател за по-нататъшно разследване, като по този начин намалява броя на заявките, които се обработват от хибридния превключвател и повишава общата производителност.

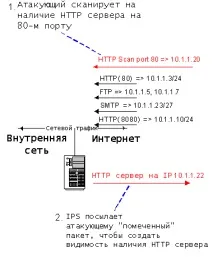

Нека да разгледаме метод, който прави няколко други неща. Този метод не е нов - за първи път беше обсъден през 1998 г. на конференцията RAID. Така наречените "измамни системи". Първо, "измамната система" анализира целия трафик и определя кой трафик да пропусне (Фигура 7), подобно на стъпката на профилиране в защитните стени на приложния слой/IPS. След това, при откриване на опит за свързване към услуга, която изобщо не съществува или поне на този сървър, „системата за примамка“ изпраща отговор на нападателя (фиг. 8).

Отговорът ще бъде „маркиран“ с някаква фалшива информация и когато нападателят се върне и се опита да хакне сървъра, IPS ще види „маркираните“ данни и ще спре целия трафик от нападателя. Всъщност нападателят дори не трябва да атакува фалшив уеб сървър, за да бъде забелязан. В зависимост от конфигурацията на системата, "маркираните" данни може да не са само в тялото на пакета. Това ще хване нападателя, дори ако той/тя се опита да атакува съществуващия уеб сървър.

Всички видове IPS осигуряват различни нива на защита и всеки IPS има своите предимства и недостатъци. Имайки предвид начина, по който работи всеки IPS, трябва да определите кой от горните типове IPS е най-подходящ за вашето приложение. Що се отнася до най-силната защита, в това отношение няма универсално решение. Можете да използвате няколко решения едновременно. Например, можете да използвате превключвател на слой 7 пред вашата защитна стена, за да се предпазите от DOS атаки и неизвестни атаки, в комбинация със защитни стени на приложния слой/IPS или хибриден превключвател за защита на уеб сървъри и вграден NIDS за защита на AS400s или Tandems. Тази област на информационната сигурност е сравнително нова и ще продължи да се развива в бъдеще.развиват се.

Интегрирани системи за откриване на мрежови атаки (NIDS)