Това е SORM бебе

Ексклузивни IT новини, рецензии и интервюта

Това е SORM, скъпа. Част 1

През последните години се наблюдава промяна в тенденцията в стратегията за атаки от специални служби срещу най-важния протокол за сигурност на интернет TLS/SSL. Отсега нататък директната криптографска атака и хакване вече не е само крайна, но често и ненужна мярка в съвременния свят, където парите и финансовите печалби се превръщат в основна движеща сила.

Поради важността на този въпрос, в рамките на поредица от три статии, предлагам преглед на сигурността на стека от протоколи TLS / SSL, успоредно с разглеждане на последователни и систематични стратегии за отслабване на тези протоколи от разузнавателните агенции.

Премахнато от канала

Като отправна точка нека се обърнем към българския пример - последното съдебно заседание по делото на бившия собственик на платежната система Chronopay Павел Врублевски, който беше обвинен в DDoS атака срещу Aeroflot.

„Централното информационно бюро на ФСБ, в съответствие със Закона „За оперативно-издирвателната дейност“, извърши независимо извличане на информация от комуникационните канали на тези лица и я записа на DVD.

Всъщност по-късно защитата успя да провери, че необходимата лична кореспонденция е била „премахната от мрежата изцяло и доколкото“ против волята на Facebook. В същото време самите обвиняеми по това дело отрекоха да предоставят на разследването своите пароли и самоуличаваща се кореспонденция. В RuNet можете да намерите лъскави новинарски заглавия като „ФСБ на България хакна сървъри на Facebook“, но не бива да прибързвате с изводите.

Първо, всички комуникационни сесии с Facebook се извършват изключително през защитения комуникационен протокол HTTPS. Второ, след последните контакти между обвиняемите и това съдебно решение (и, следователно, следствените действия на ФСБ за изпълнение на това решение)мина достатъчно време. От какъв „канал” могат да бъдат „премахнати” тези „данни от миналото”, ако самите подсъдими не са влизали в мрежата оттогава, като са разследвани?

Те пренебрегнаха тези директни въпроси, зададени на представителите на ФСБ по време на процеса. Най-очевидната версия на отговора се предлага сама: HTTPS трафикът с тази кореспонденция е бил надушен/съхранен от FSB предварително и по някакъв начин впоследствие хакнат.

Интересно е, че почти подобен случай е записан по-рано в материалите по същото дело. CIB на FSB, позовавайки се на протокола от разследването, „чрез запазване и анализиране на трафика на интернет връзката на един от обвиняемите, възстановява данните за вход и паролата от контролния панел на ботнет“ (физически разположен на сървър в Съединените щати), след което иззе дистанционното управление над този ботнет. И така, достъпът до същия уеб панел е осъществен от ответниците отново изключително чрез криптирана HTTPS връзка при спазване на мерките за сигурност (например без запазване на пароли на локалния им компютър).

Така констатираме наличието на проблеми със сигурността на HTTPS, цитирайки невероятни случаи на преодоляване на „защитата“ на TLS/SSL от българските специални служби.

начин на действие

За да разбиете криптирана HTTPS сесия, трябва да решите две основни задачи: да можете да слушате (прихващате) трафик и също така да можете да дешифрирате данните, капсулирани в такъв защитен пакет.

Освен това силите за сигурност ще имат пряк достъп до всички съхранявани и транзитни масиви от данни.

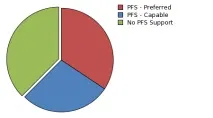

Ако говорим за слушане на HTTPS сесии, веднага отбелязваме важен момент - необходимостта от „активен режим“ на слушане в някои случаи, тъй като запазеният трафик не винаги може да бъде хакнат по-късно. Това е така нареченият режимпрогресивна секретност (FS) за HTTPS протокола, който предотвратява възможността за възстановяване на данни след края на комуникационната сесия (дори ако атакуващият може по-късно да получи валидни ключове на сайта). Наличието на такъв режим задължава атакуващия да "кове желязото, докато е горещо" - тоест да краква данните в реално време, което в повечето случаи едва ли е технически възможно.

Това означава, че в по-голямата част от случаите нападателят може безопасно да съхранява вашия HTTPS трафик за по-късно избиране и хакване (например, когато ключът на частния сървър стане известен).

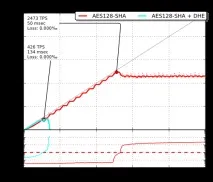

Горното е измерване на спад в производителността на 6-ядрен процесор на уеб сървър с активиран и деактивиран DHE съответно. DHE е избран като най-популярното и примерно изпълнение на Perfect Forward Secrecy. Например Google, чиито услуги поддържат почти всички крипто-иновации и средства за защита на своите потребители (това е поразително изключение от общата интернет практика), внедрява краткотрайни („ефимерни“) ключове за PFS сесии, базирани на ECDHE_RSA. И е много, много скъпо, повярвайте ми!

Имайки предвид тази забележка, ще приемем, че всичко е повече или по-малко ясно с прихващането на трафика. Сега нека помислим какво да правим по-нататък със запазения криптиран поток.

Изглежда, че общият алгоритъм в този случай ще изглежда така: когато хипотетични специални услуги прихванат интересния трафик на HTTPS сесията, тяхната информационна система получава заявка за търсене на съответния сървърен ключ към своята база данни. Ако такъв ключ не бъде намерен, той се поставя на опашка за по-нататъшно изчисляване (кракване). Вземайки предвид забележката за действителната недостъпност на опцията FS,винаги има смисъл мълчаливо да натрупвате (записвате) трафика, който ви интересува, без да чакате отговора на системата относно готовността / наличността на ключа за дешифриране в реално време.

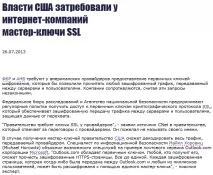

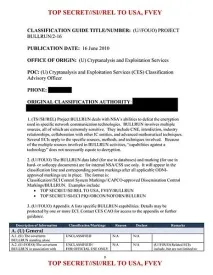

Горният документ се занимава с безусловното изискване за предоставяне на федералните власти на достъп до SSL/TLS частните ключове на тези популярни уеб ресурси (SSL/TLS главни ключове за криптиране), издаване на бази данни с хешове на пароли на всички потребители и описание на приложените алгоритми и методи за хеширане.

Проектът BULLRUN е официалната оценка на разходите на NSA за "ерозия на силата" на криптографски стандарти, спецификации и реализации

Дяволите живеят в мътна вода

Разбира се, не всички глобални уеб проекти доброволно разпространяват сървърни ключове на специални услуги. Макар и само защото Интернет е наднационално образувание, което е под юрисдикцията на много държави едновременно.

Най-яркият пример в поредица от подобни инциденти е скорошен доклад на Ройтерс, който документира, че добре известната криптографска компания RSA Security си сътрудничи с NSA от няколко години. Съгласно техния двустранен договор, в криптографските продукти на RSA трябваше да се даде предимство на алгоритъма за генератор на псевдослучайни числа (PRNG) Dual EC DRBG. Както вече е известно, последният не само съдържа скрита уязвимост, но и се превърна в най-популярния PRNG в света.

Връщайки се към българските крипто стандарти, отбелязваме, че съгласно ГОСТ 28147-89 таблиците за замяна, заедно със сертификацията на устройството / програмата, се издават директно от ФСБ на Руската федерация. Очевидно е, че общата сила на криптирането критично зависи от качеството на генериране на такава таблица. Резултатът е вид "състояние-зависима криптография.

Интересното е, че част от фактите, които действително могат да бъдат проверени, са потвърдени. След това OpenBSD започна грандиозен одит на IPSec кода, резултатите от който така и не бяха оповестени изцяло, а самата история постепенно изчезна. В допълнение, ръководителят на проекта OpenBSD пише, че този проблем засяга не само OpenBSD:

„Тъй като ние бяхме първите, които направиха внедряване на IPSec стека свободно достъпно, големи части от код от там впоследствие бяха включени в много други проекти и продукти на трети страни, така че е изключително трудно да се разбере мащабът на тази заплаха сега.“

Година по-рано много подобна история се случи с OpenSSL като част от проекта Debian, където те откриха (подобен на описания по-горе) математически дефект в генератора на псевдослучайни числа. Във връзка с тези два случая бих искал да цитирам мнението на известния руски униксоид Алексей Тутубалин:

„За пореден път избърсвам краката си в мита, че отвореният код е пътят към надеждността. Този бъг в Debian OpenSSL беше на почти две години."

Всъщност беше възможно да се затвори тази уязвимост едва след шума в пресата. Самият проект на Debian нарече ситуацията с дългогодишен бъг в своето OpenSSL хранилище „доста странна история“.

Такава намеса във веригата за доставки за собствени цели, обозначавана със специалния термин "забрана", беше оценена от самата NSA като един от "най-ефективните видове съвременни операции".

NSA на САЩ подслушва рутери и сървъри, докато са на път към клиенти: NSA получава и прихваща сървъри и. http://t.co/3urByYTHtO — ITNews.PRO (@ITNewsPRO) 13 май 2014 г.

Според Spiegel най-желаното (приоритетно) оборудване за блокиране е просто специализиранокриптооборудване, т.е. разнообразие от хардуерни ускорители и ускорители за създаване, наред с други неща, на сигурни TLS / SSL / IPSec базирани канали за държавни, военни и търговски нужди.

По този начин, обобщавайки цялостната програма за „завладяване на HTTPS“ с безброй косвени факти, в нея могат да се разграничат следните вектори:

- Създаване на глобални държавни бази данни от валидни главни ключове за популярни интернет проекти.

- Разработване и популяризиране на умишлено отслабени алгоритми и спецификации, които са широко разпространени и използвани.

- Създаване на "отметки" за внедряването им в безплатни / патентовани, както софтуерни, така и хардуерни продукти.

- Активно търсене, идентифициране и използване на съществуващи уязвимости.

- „Честна груба сила“ на частни ключове, използващи специализиран високопроизводителен хардуер.

По-конкретно, ще говорим за най-важните области от този списък-план в следващите части на статията. Разбира се, такава сложна работа най-често се инициира предимно от различни държави и техните специални служби.

Сноудън напусна, но работата му продължава да живее

Преди около година проектът factorable.net завърши собствен публичен мониторинг на транзитния интернет трафик (за който бяха използвани ZMap и nmap скенери), където всички SSL / TLS и SSH връзки на хиляда произволни хостове един с друг бяха наблюдавани „в дивата природа“.

Ето основните му открития:

- Приблизително 6% от TLS връзките и 7% от SSH връзките са използвали несигурен механизъм за обмен на своите публични ключове, главно причинени от недостатъчна рандомизация при генериране на ключове (или от оригиналните ключове по подразбиране).

- ПосредствомВ резултат на това този аматьорски проект успя дистанционно да получи RSA частни ключове за почти 1% от TLS връзките и 0,03% от SSH връзките в напълно пасивен режим.

- Проектът успя дистанционно да получи частни DSA ключове за над 1% от всички SSH връзки по същите причини.

- Подчертава се, че процентът на слабо защитения трафик е значително по-висок от посочения, тъй като горните са само числата, за които проектът разполага с готови методи за атака. Ако говорим за потенциално опасни споделяния, може да се твърди, че 6-7% от всички HTTPS връзки и повече от 10% от всички SSH връзки в света са атакувани.

Обобщавайки, за голям брой TLS ключове се установява, че те имат общи прости множители, тоест тяхната факторизация е забележимо (подозрително) опростена. Освен това отбелязваме, че сървърните ключове традиционно съществуват непроменени от години.

Следователно, разглеждайки тези статистики, може да се приеме с голяма степен на вероятност, че поне една трета от защитения трафик в света се генерира чрез криптографски средства с (очевидно?) отслабен PRNG.

Следва продължение

В следващите публикации ще разгледаме реални случаи, примери за подкупи и ефективен компромет на сертификационни механизми и институции, което намалява техническия смисъл на защитата на SSL / TLS до почти нищо, а също така ще обърнем внимание на чисто технически методи за атака на SSL / TLS в челото.

И как тогава е по-добре да влезете в административния панел на ботнет, за да не изгорят, можете ли да посъветвате нещо?

Докато можете да обвиете връзката си в VPN канал от западен сървър, това най-вероятно ще ви предпази от пасивно подслушване на територията на вашата страна. Като цяло същността на статията е, че сега просто няма абсолютни средства за защита, ако наистина искат- стигнете навсякъде. Но вашето право е да направите всичко възможно най-трудно.

Като цяло, ако се страхувате от такива неща, по-добре не правете боклук, а отидете на работа във фабрика, например. Тогава определено няма да сте от полза за никого, освен за местните гопници.

Като цяло, напомня на Neuromancer на Gibson, забавно е.