Зловреден софтуер остана незабелязан в Google Play в продължение на три години и беше маскиран като System Update

Xakep #240. Гидра

Специалистите от Zscaler откриха друг зловреден софтуер в Google Play. И въпреки че зловреден софтуер влиза в официалния каталог на приложения със завидна редовност, като правило, те не остават там дълго време, в крайна сметка те се откриват или от изследователи на трети страни, или от самите инженери на Google. Обаче System Update определено не е така.

Изследователите съобщават, че System Update принадлежи към семейството шпионски софтуер SMSVova и злонамереният софтуер е издържал рекордните три години в Google Play, появявайки се през 2014 г. В резултат на това приложението успя да се изтегли 1 000 000 - 5 000 000 пъти, въпреки факта, че описанието на приложението беше ограничено до празна бяла екранна снимка и ред текст: "това приложение ще актуализира и активира специализирани функции, свързани с местоположението."

Отзивите също не бяха положителни: повечето потребители забелязаха подозрително поведение на System Update, защото от тяхна гледна точка приложението не направи нищо и просто изчезна от екрана на устройството веднага след първото стартиране (без да забрави да покаже съобщение за грешка).

Както бе споменато по-горе, всъщност тази „актуализация на системата“ беше SMSVova шпионски софтуер. По време на първото стартиране зловредният софтуер активира собствената си услуга за Android и BroadcastReceiver във фонов режим, след което шпионира географското местоположение на потребителите, запазвайки тези данни в Споделени предпочитания.

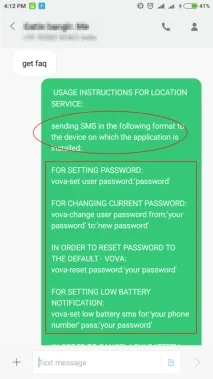

Нападателите успяха да наблюдават входящите SMS съобщения чрез BroadcastReceiver, по-специално злонамереният софтуер търсеше vova- и получаваше често задавани въпроси в тях. Така че, ако нападател изпрати съобщение с командата get faq до компрометирано устройство, заразеното устройство ще отговорисписък с команди, които могат да бъдат изпълнени. Всички команди се предаваха и чрез SMS, с вече споменатия префикс vova-. Например: vova-set user password:'newpassword'.

Зловреден софтуер може да съобщи на своите оператори не само данните за местоположението на потребителя, но и да промени паролата на устройството. Защо точно на нападателите са им били необходими данни за геолокация, изследователите не уточняват, но пишат, че такава информация може да се използва "в различни злонамерени сценарии".

След като проучиха изходния код на зловреден софтуер, изследователите на Zscaler стигнаха до извода, че това може да е ранна версия на зловреден софтуер DroidJack RAT, един от най-известните троянски коне за отдалечен достъп за Android. Позволете ми да ви напомня, че DroidJack RAT се появи през същата 2014 г. и се основава на легитимното приложение Sandroid, което все още е налично в официалния каталог.